CHAPITRE III - DISPOSITIONS RELATIVES À LA CYBERDÉFENSE

Article 19 (art. L. 33-14 [nouveau], L. 36-7, L. 36-14 [nouveau], L. 130, L. 131 et L. 132 du code des postes et des communications électroniques ; art. L. 311-4-1, L. 773-10 à L. 773-12 [nouveaux] du code de justice administrative ; art. L. 2321-2-1 et L. 2321-2-2 [nouveaux], L. 2321-3 et L. 2321-5 [nouveau] du code de la défense) - Sécurité des réseaux et des infrastructures informatiques des opérateurs de communications électroniques

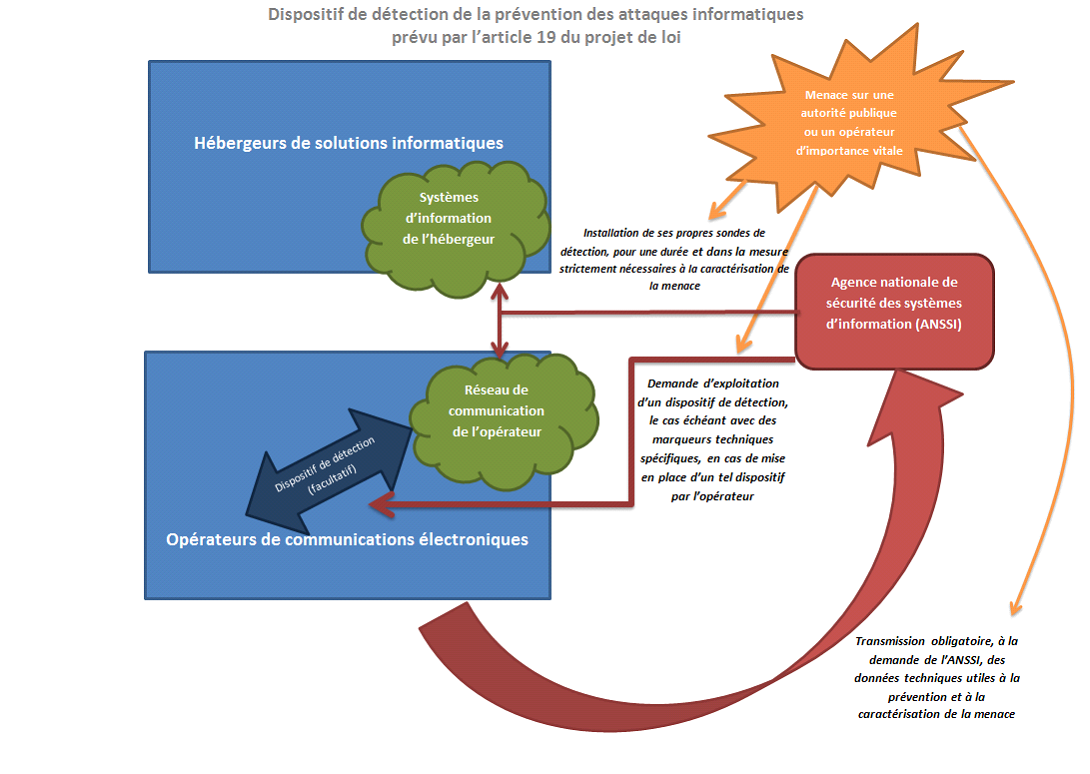

L'article 19 du projet de loi vise à consolider le dispositif national de cyberdéfense, en renforçant la sécurité des réseaux et des infrastructures informatiques des opérateurs de communications électroniques et en dotant l'Agence nationale de sécurité des systèmes d'information (ANSSI) de nouveaux outils de détection et de prévention des attaques informatiques.

1. Un renforcement bienvenu des capacités nationales de cyberdéfense

1.1. L'instauration progressive d'un cadre juridique en matière de sécurité et de défense des systèmes d'information

Face à l'accroissement de la menace cybercriminelle, la France s'est dotée, au cours des dernières années, d'un dispositif de prévention et de défense contre les attaques informatiques, dont les fondements ont été posés en 2013 par la précédente loi de programmation militaire 51 ( * ) .

Pilotée, en vertu de l'article L. 2321-1 du code de la défense, par le Premier ministre, responsable de la définition de la politique de défense et de sécurité des systèmes d'information ainsi que de la coordination de l'action gouvernementale, la mission de défense des systèmes d'information est mise en oeuvre, sur le plan opérationnel, par l'Agence nationale de sécurité des systèmes d'information.

|

L'Agence nationale de sécurité des systèmes d'information Créée par le décret n° 2009-834 du 7 juillet 2009, l'Agence nationale de sécurité des systèmes d'information (ANSSI) est responsable, en vertu de l'article L. 2321-1 du code de la défense, de la mise en oeuvre de la politique nationale de défense des systèmes d'information. Elle assume, à cet égard, trois missions principales : - une mission de prévention , en participant notamment à la définition et au contrôle des règles de sécurité des systèmes d'information qui s'imposent aux opérateurs d'importance vitale (OIV) et, depuis peu, aux opérateurs économiques essentiels ; - une mission de détection des attaques , au profit des institutions publiques, notamment les ministères et l'Assemblée nationale ; - une mission de réaction , qui consiste à intervenir auprès des victimes d'attaques informatiques, lorsqu'elles la sollicitent, pour les aider à en contenir les conséquences. |

En parallèle de ce dispositif institutionnel, le législateur a progressivement défini un cadre juridique en matière de sécurité des systèmes d'information , orienté vers le renforcement de la résilience des systèmes d'information considérés comme les plus stratégiques pour les intérêts de la Nation.

La loi de programmation militaire de 2013 a ainsi créé un dispositif juridique spécifique destiné à assurer la protection des activités d'importance vitale pour le fonctionnement normal de la Nation. En vertu des articles L. 1332-6-1 et suivants du code de la défense, les opérateurs reconnus d'importance vitale, dont le nombre est estimé à environ 250, sont tenus de se conformer à des règles de sécurité destinées à renforcer la protection de leurs systèmes d'information, de se soumettre aux contrôles de l'ANSSI, chargée d'assurer le respect de ces règles, et de déclarer, à cette même autorité, les incidents affectant leurs systèmes d'information.

Transposant en droit national la directive (UE) 2016/1148 du Parlement européen et du Conseil du 6 juillet 2016 concernant des mesures destinées à assurer un niveau élevé commun de sécurité des réseaux et des systèmes d'information dans l'Union, dite directive « NIS », la loi n° 2018-133 du 26 février 2018 portant diverses dispositions d'adaptation au droit de l'Union européenne dans le domaine de la sécurité a institué de nouvelles obligations en matière de cybersécurité pour les opérateurs de services considérés comme essentiels au fonctionnement de l'économie et de la société, catégorie plus large que les opérateurs d'importance vitale, ainsi que pour les fournisseurs de services numériques .

1.2. Le souhait de franchir une nouvelle étape en matière de cyberdéfense

Bien que ces dispositifs juridiques, actuellement en cours de déploiement, n'aient pas encore produit tous leurs effets, la majorité des acteurs entendus par votre rapporteur s'accordent sur l'insuffisante « culture » de sécurité informatique dans notre pays et sur la nécessité de multiplier les mécanismes d'incitation et de prévention de manière à améliorer le niveau global de résilience de notre société et de notre économie aux cyberattaques.

Une telle évolution apparaît d'autant plus nécessaire que, comme le relève la dernière revue stratégique Cyberdéfense publiée par le Secrétariat général de la défense et de la sécurité nationale le 12 février 2018, « la menace d'origine cyber ne cesse de croître dans ses formes et son intensité ».

Dans ce contexte, l'article 19 du projet de loi tend à renforcer les capacités nationales de prévention contre les attaques informatiques .

Il introduit, dans cette optique, un nouveau cadre juridique destiné à permettre la détection, le plus en amont possible, auprès des opérateurs de communications électroniques, des risques d'attaques informatiques. L'ensemble des flux informatiques, et par conséquent des attaques informatiques, transite en effet par les réseaux et les infrastructures informatiques des opérateurs de communications électroniques sans, comme le précise l'étude d'impact, « que ni ces derniers ni l'État ne soient en mesure de les détecter ou de les empêcher d'atteindre leurs victimes ». À une approche individuelle, focalisée sur le renforcement des capacités de résilience d'un opérateur ou d'une entreprise, s'ajouterait donc une approche plus globale, destinée à améliorer le niveau de sécurité de la société prise dans son ensemble.

1.3. Un dispositif précisé et complété par l'Assemblée nationale

Le dispositif prévu par l'article 19 s'articule autour de deux volets.

- La mise en oeuvre de dispositifs de détection des attaques informatiques par les opérateurs de communications électroniques

L'article 19 du projet de loi ouvre en premier lieu la possibilité aux opérateurs de communications électroniques de déployer, sur leurs réseaux, des dispositifs techniques destinés à faciliter la détection des attaques informatiques visant leurs abonnés . Ces dispositifs ne pourraient être mis en place qu'aux « seules fins de détecter des évènements susceptibles d'affecter la sécurité des systèmes d'information de leurs abonnés ».

Comme le précise l'étude d'impact, ces dispositifs reposeraient sur une comparaison, en temps réel, des flux de données circulant sur les réseaux des opérateurs avec des marqueurs d'attaques, c'est-à-dire des éléments techniques caractéristiques de certaines attaques ou de certains attaquants (adresse IP d'un serveur malveillant, nom d'un site piégé, etc .). En cas de corrélation détectée entre un flux de données et un marqueur d'attaque, une alerte serait générée, selon un fonctionnement similaire à un anti-virus sur un poste de travail.

Le déploiement de ces dispositifs par les opérateurs s'effectuerait de manière volontaire . L'Agence nationale de sécurité des systèmes d'information (ANSSI) aurait toutefois la possibilité, lorsqu'elle a connaissance de l'existence d'une menace, de demander aux opérateurs d'exploiter leurs dispositifs, en recourant éventuellement à des marqueurs qu'elle leur fournirait. L'ANSSI ne disposerait d'aucun pouvoir de contrainte mais les opérateurs auraient évidemment, en l'espèce, tout intérêt à suivre ses recommandations.

Seules les données « directement utiles à la prévention des menaces » seraient conservées, les autres étant détruites immédiatement.

Les opérateurs se verraient en revanche imposer de nouvelles obligations de signalement . D'une part, à la demande de l'ANSSI, ils pourraient être tenus d'informer leurs abonnés de la vulnérabilité de leurs systèmes d'information ou d'une atteinte subie par ces dernières. D'autre part, ils se verraient imposer une obligation de signalement à l'ANSSI de tout évènement susceptible d'affecter la sécurité des systèmes d'information.

Afin de faciliter le suivi par l'ANSSI des dispositifs de filtrage mis en place sur les réseaux, l'Assemblée nationale a prévu une obligation complémentaire d'information de l'ANSSI de tout dispositif de détection mis en place par un opérateur de communications électroniques sur son réseau.

Enfin, l'article 19 du projet de loi introduit dans le code de la défense un nouvel article L. 2321-3 qui prévoit qu'en cas d'information de l'ANSSI, par un opérateur de communications électroniques, d'une menace ou d'un évènement affectant la sécurité des systèmes d'information d'une autorité publique ou d'un opérateur d'importance vitale, ses agents pourraient obtenir des opérateurs les données techniques strictement nécessaires à l'analyse de l'évènement .

Le texte initial déposé par le Gouvernement fixait à cinq ans la durée maximale de conservation de ces données par l'ANSSI. Cette durée a été portée à dix ans par l'Assemblée nationale, afin, selon les députés auteurs de l'amendement, membres du groupe La République en Marche, de contribuer à renforcer l'efficacité du dispositif et la résilience des systèmes d'information. Selon l'ANSSI, la conservation de l'historique des évènements impactant un réseau serait en effet essentielle à la prévention des attaques successives.

- La mise en place par l'ANSSI de ses propres dispositifs de détection en cas de menace susceptible de porter atteinte à la sécurité des systèmes d'information des autorités publiques ou des opérateurs d'importance vitale

Le second volet du dispositif prévu par l'article 19 du projet de loi consiste à autoriser l'ANSSI à déployer elle-même des systèmes de détection sur le réseau d'un opérateur de communications électroniques ou sur le système d'information d'un hébergeur 52 ( * ) lorsqu'elle a connaissance d'une menace susceptible de porter atteinte à la sécurité des systèmes d'information d'une autorité publique ou d'un opérateur d'importance vitale (nouvel article L. 2321-2-1 du code de la défense).

Selon l'étude d'impact du projet de loi, « afin de caractériser une menace informatique et d'identifier de potentielles victimes, il est [en effet] souvent nécessaire de procéder à des opérations techniques permettant de surveiller l'activité d'un attaquant », y compris en amont d'une attaque informatique, afin de mieux s'en prémunir et d'en limiter les conséquences. Outre les réseaux des opérateurs de communications électroniques, les attaquants utilisent généralement des serveurs mis à disposition par les hébergeurs, point de départ de nombreuses attaques informatiques, sur lesquels les dispositifs de détection autorisés par l'article 19 du projet de loi pourraient être installés. Comme l'a indiqué M. Guillaume Poupard, directeur général de l'ANSSI, lors de son audition par votre rapporteur, entre dix à vingt serveurs par an seraient susceptibles d'être concernés.

Les systèmes de détection installés par l'ANSSI ne pourraient toutefois être permanents et ne seraient déployés que « pour la durée et dans la mesure strictement nécessaires à la caractérisation de la menace ».

Les agents de l'ANSSI ne seraient autorisés, dans ce cadre et aux fins de caractériser la menace, qu'à collecter, à conserver et à analyser les « données techniques pertinentes ».

De même que s'agissant des données transmises par les opérateurs, la durée de conservation des données collectées par l'ANSSI par le biais de ces dispositifs a été étendue de cinq à dix ans par l'Assemblée nationale.

Cette dernière a par ailleurs complété le dispositif prévu par le texte initial de l'article 19 du projet de loi sur plusieurs points.

Afin d'assurer la confidentialité des informations collectées, dont certaines sont susceptibles de relever du secret de la défense nationale, elle a précisé que seuls les agents de l'ANSSI habilités et nommément désignés seraient autorisés à mettre en oeuvre des dispositifs de détection.

Elle a par ailleurs incriminé le fait pour un opérateur de communications électroniques ou pour un hébergeur de s'opposer à la mise en place d'un dispositif de détection par l'ANSSI. Cette nouvelle infraction serait punie d'un an d'emprisonnement et de 75 000 euros d'amende. Pourrait également être prononcée à l'égard du dirigeant de l'entreprise, à titre de peine complémentaire, une interdiction d'exercer son activité professionnelle pour une durée de cinq ans.

- Un contrôle confié à l'Autorité de régulation des communications électroniques et des postes

Le projet de loi initial déposé par le Gouvernement prévoyait de confier à l'Autorité de régulation des communications électroniques et des postes (ARCEP) le contrôle de la mise en oeuvre, par l'ANSSI, des nouvelles prérogatives qui lui seraient attribuées en vertu de l'article 19. Il renvoyait toutefois, dans son article 20, à une ordonnance la définition des modalités d'exercice de ce contrôle.

À l'initiative de notre collègue député Jean-Jacques Bridey, président de la commission de la défense nationale et des forces armées et rapporteur, l'Assemblée nationale a supprimé l'article 20 au bénéfice de l'intégration, à l'article 19, de plusieurs alinéas modifiant le code des postes et des communications électroniques pour préciser les modalités du contrôle qu'exercerait l'ARCEP.

Ainsi, la mise en oeuvre du contrôle serait confiée à la formation de règlement des différends, de poursuite et d'instruction de l'ARCEP.

|

La formation de règlement des

différends,

Prévue par l'article L. 130 du code des postes et des communications électroniques, la formation de règlement des différends, de poursuite et d'instruction est une formation spécifique de l'ARCEP chargée de traiter les différends dont elle est saisie en application de l'article L. 36-8 du même code, en cas de refus d'accès ou d'interconnexion, d'échec des négociations commerciales ou de désaccord sur la conclusion ou l'exécution d'une convention d'interconnexion ou d'accès à un réseau de communications électroniques. |

Pour l'exécution de sa mission, cette formation bénéficierait d'un certain nombre de prérogatives :

- elle serait informée, sans délai, par l'ANSSI, des mesures qu'elle met en oeuvre auprès d'un opérateur de communications électroniques ainsi que des demandes de transmission de données de connexion formulées auprès d'un opérateur ;

- elle disposerait par ailleurs d'un accès complet aux données recueillies ou obtenues par l'ANSSI. Elle pourrait également solliciter de l'ANSSI tout élément qu'elle estimerait nécessaire à l'accomplissement de sa mission ;

- dans l'hypothèse où l'ANSSI ne respecterait pas les obligations qui lui sont imposées, elle pourrait lui adresser toute recommandation et être informée du suivi qui leur est donné. Si l'ANSSI ne se conformait pas à ces recommandations, l'ARCEP aurait la possibilité d'enjoindre l'arrêt des opérations ou la destruction des données collectées.

Afin de mettre en oeuvre ces missions, l'article 19 issu des travaux de l'Assemblée nationale prévoit que les membres de l'ARCEP ainsi que les personnels de ses services seraient habilités au secret de la défense nationale.

Enfin, il est prévu que l'ARCEP remette chaque année au Gouvernement et au Parlement un rapport d'activité sur les conditions d'exercice et les résultats du contrôle qu'elle exerce.

Dispositif de détection et de prévention

des attaques informatiques

prévu par l'article 19 du projet de

loi

2. La position de votre commission : un renforcement nécessaire des garanties pour assurer la constitutionnalité du dispositif

L'article 19 du projet de loi entend doter notre pays des outils nécessaires à la prévention de la menace cyber, en dehors de tout dispositif de renseignement. La volonté de défense et l'exigence d'efficacité au regard des risques encourus par la société en cas de cyberattaques sont très largement partagées par votre commission.

Force est toutefois de constater que les dispositifs techniques autorisés par cet article, loin d'être neutres, sont susceptibles de porter atteinte au secret des correspondances et au droit au respect de la vie privée.

Aussi votre commission s'est-elle interrogée sur la manière d'entourer ces dispositifs des garanties adaptées, de nature à en assurer à la fois la constitutionnalité et la conformité au droit de l'Union européenne. Sans remettre en cause le dispositif proposé par le Gouvernement et retenu par l'Assemblée nationale, elle lui a, en conséquence, apporté plusieurs modifications afin d'en garantir la proportionnalité.

2.1. Préciser le périmètre d'intervention des opérateurs de communications électroniques

Le secteur des communications électroniques étant, pour l'essentiel, réglementé par le droit de l'Union européenne, votre rapporteur s'est en premier lieu interrogé sur la conformité des dispositions prévues par le premier volet de l'article 19 au cadre juridique européen.

Le règlement européen 2015/2120 établissant des mesures relatives à l'accès à un internet ouvert oblige, en vertu du principe de neutralité du net , les fournisseurs de services d'accès à internet à traiter le trafic de façon égale et sans discrimination, restriction ou interférence. Des exceptions à ce principe d'abstention dans la gestion du trafic sont toutefois autorisées à des fins de préservation de l'intégrité et de la sûreté du réseau , des services fournis par l'intermédiaire de ce réseau et des équipements terminaux des utilisateurs finaux. Ainsi, le règlement européen n'interdit ni la mise en place de mesures de surveillance du trafic visant à détecter des menaces pour la sécurité, ni l'activation de mesures de gestion de trafic lorsque des menaces concrètes pour la sécurité sont détectées et à condition qu'elles ne soient mises en oeuvre que pour la durée nécessaire à leur entrave.

Les dispositions de l'article 19 du projet de loi entrent dans le champ de ces exceptions. En effet, la possibilité pour les opérateurs de communications électroniques de mettre en oeuvre des dispositifs de surveillance serait limitée aux « seules fins de détecter des évènements susceptibles d'affecter la sécurité des systèmes d'information de leurs abonnés ». Qui plus est, selon les informations communiquées à votre rapporteur au cours de ses auditions, la mise en place de dispositifs de détection aurait pour principal objectif de mieux prévenir les attaques informatiques, mais n'aurait pas vocation à se traduire par la mise en oeuvre de mesures d'entrave au trafic.

Si elles ne paraissent pas contraires au droit de l'Union européenne, les dispositions du premier volet de l'article 19 soulèvent en revanche plusieurs difficultés, notamment de nature constitutionnelle .

Selon l'étude d'impact du projet de loi, l'installation de dispositifs de détection serait laissée au libre choix des opérateurs de communications électroniques. Cette orientation a été confirmée par les personnes entendues par votre rapporteur au cours de ses auditions. Ainsi, l'ANSSI comme le ministère des armées ont insisté sur le caractère incitatif, et non coercitif, du premier volet de l'article 19.

La rédaction de l'article 19 apparaît toutefois ambiguë à cet égard, notamment quant à la possibilité pour l'ANSSI, lorsqu'elle est informée d'une menace, d'imposer à un opérateur la mise en place de sondes de détection en vue d'exploiter ses propres marqueurs techniques. Comme le relève l'ARCEP dans son avis sur le projet de loi 53 ( * ) , « si cette mesure devait s'appliquer à l'ensemble des opérateurs, [...] cela reviendrait de facto à imposer à tous les opérateurs sollicités par l'ANSSI de mettre en place un système de détection ».

Or, une telle obligation engendrerait deux difficultés majeures :

- une difficulté d'ordre pratique en premier lieu : en raison de la structuration des réseaux des opérateurs, la surveillance de l'ensemble des flux de données se révèlerait complexe à mettre en oeuvre. Elle risquerait par ailleurs d'entraîner un ralentissement du trafic, et donc de placer les opérateurs en difficulté vis-à-vis de leurs obligations en matière de qualité de service ;

- une difficulté d'ordre juridique en second lieu : en vertu d'une jurisprudence constante, le Conseil constitutionnel estime que, s'il est loisible au législateur, pour les besoins de la sécurité publique, d'imposer des contraintes ou de poser des exigences aux opérateurs, les dépenses qui en résultent ne sauraient en revanche directement leur incomber 54 ( * ) . Dès lors, selon ce principe de juste rémunération des opérateurs , toute obligation, même implicite, à l'égard des opérateurs de mettre en place des sondes de détection nécessiterait donc de faire l'objet d'une compensation financière, qui n'est pas prévue dans la version de l'article 19 adoptée par l'Assemblée nationale.

En conséquence, à l'initiative de son rapporteur, votre commission a adopté un amendement COM-114 de clarification afin de préciser que l'ANSSI ne pourrait pas imposer à tous les opérateurs de communications électroniques, mais uniquement à ceux qui auraient installé, de manière volontaire, un dispositif de détection, d'exploiter certains marqueurs techniques qu'elle leur fournirait. Votre rapporteur relève au demeurant que, conformément au principe de volontariat qui anime ce dispositif, aucune sanction spécifique ne serait prévue en cas de refus d'un opérateur d'exploiter un marqueur technique de l'ANSSI. Toutefois, comme cela a été indiqué, les opérateurs auraient évidemment, en l'espèce, tout intérêt à suivre ses recommandations.

Par ailleurs, l'article 19 apparaît insuffisamment précis quant au périmètre des données susceptibles d'être filtrées et collectées par les opérateurs de communications électroniques . Bien que l'étude d'impact précise que « la détection et l'information (...) opérées ne porteront que sur les éléments strictement techniques, à l'exclusion de tout élément signifiant », aucune précision n'est apportée sur les catégories de données qui seraient traitées et collectées par les opérateurs.

Les systèmes de détection déployés pourraient donc traiter non seulement des données techniques de connexion, mais également des données relatives au contenu des communications. Au cours des auditions qu'il a menées, votre rapporteur a d'ailleurs pu constater, sur ce point, un manque de cohérence entre l'étude d'impact du projet de loi et les propos tenus par l'ANSSI et le ministère des armées , ces derniers ayant reconnu qu'il était envisagé de pouvoir traiter et collecter tout type de données, y compris des données relevant du contenu des correspondances.

Dès lors que les sondes de détection se contenteraient de filtrer, de manière automatisée, les flux de données sans analyse individualisée ni conservation systématique, le fait de traiter non seulement des données de connexion mais également des données de contenu ne paraît pas porter d'atteinte disproportionnée au secret des correspondances et au droit au respect de la vie privée. Lors de son audition par votre rapporteur, l'ARCEP a ainsi indiqué que le fait de « filtrer » l'ensemble du trafic n'impliquait pas de « comprendre le sens des flux » circulant sur les réseaux et ne soulevait par conséquent aucune difficulté de conformité au droit de l'Union européenne ou à la Constitution.

Le législateur a d'ailleurs d'ores et déjà autorisé la mise en place de traitements automatisés de même nature. Ainsi, l'article L. 32-3 du code des postes et des communications électroniques autorise le « traitement automatisé d'analyse, à des fins d'affichage, de tri ou d'acheminement des correspondances, ou de détection de contenus non sollicités ou de programmes informatiques malveillants, du contenu de la correspondance en ligne, de l'identité des correspondants ainsi que, le cas échéant, de l'intitulé ou des documents joints ».

Votre rapporteur s'est en revanche interrogé sur la constitutionnalité de l'article 19 en ce qui concerne la collecte et la conservation des données.

En l'état du droit, seule la conservation des données techniques, également appelées données de connexion ou métadonnées, est autorisée pour les opérateurs de communications électroniques. L'article L. 34-1 du code des postes et des communications électroniques prévoit ainsi que les opérateurs conservent, pour une durée d'un an, « pour les besoins de la recherche, de la constatation et de la poursuite des infractions pénales », aux fins de protection de la propriété intellectuelle ainsi que « pour les besoins de la prévention des atteintes aux systèmes de traitement automatisé de données », certaines catégories de données techniques, limitativement énumérées, à l'exception des données portant « sur le contenu des correspondances échangées ou des informations consultées ».

Le Conseil constitutionnel, à l'occasion de plusieurs décisions relatives à des procédures d'accès aux données de connexion par des autorités publiques, a été amené à se prononcer sur la collecte de données par les opérateurs. À ce jour, il a estimé que la collecte et la conservation de données par les opérateurs ne portaient pas une atteinte disproportionnée au secret des correspondances et au droit au respect de la vie privée lorsque plusieurs conditions étaient réunies : une définition précise des catégories de données conservées, l'exclusion des données portant sur le contenu des correspondances, une durée de conservation limitée 55 ( * ) .

En l'espèce, compte tenu de l'absence de précision sur les catégories de données susceptibles d'être collectées par les opérateurs ainsi que sur les conditions de conservation de ces données, le dispositif de l'article 19 pourrait être considéré comme portant une atteinte disproportionnée au secret des correspondances et au droit au respect de la vie privée.

Aussi, par l' amendement COM-114 de son rapporteur, votre commission a-t-elle précisé que seules « les données techniques strictement nécessaires à la caractérisation d'un évènement détecté par les dispositifs » de surveillance pourraient être collectées et conservées par les opérateurs de communications électroniques.

De même que dans le cadre de l'article L. 34-1 du code des postes et des communications électroniques, votre commission a, par le même amendement, renvoyé au décret en Conseil d'État prévu pour l'application de l'article le soin de déterminer les catégories de données techniques qui pourront être conservées.

De telles précisions permettent à la fois d'exclure les données de contenu et de limiter la collecte aux seules données techniques nécessaires à la prévention des attaques informatiques. L'exclusion des données portant sur le contenu des correspondances apparaît d'autant plus justifiée que seules les données techniques seraient susceptibles d'être demandées par l'ANSSI. Aussi n'y aurait-il aucune nécessité pour les opérateurs de recueillir d'autres données.

Enfin, par le même amendement, votre commission a limité à un an la durée de conservation par les opérateurs des données collectées par les dispositifs de détection, alignant ainsi le régime sur celui prévu par l'article L. 34-1 du code des postes et des communications électroniques.

2.2. Sécuriser la transmission par les opérateurs de données techniques à l'ANSSI.

Dans le prolongement de la réflexion sur la collecte des données par les opérateurs, votre rapporteur s'est penché sur la conformité à la Constitution de la procédure de réquisition par l'ANSSI de données techniques collectées par les opérateurs de communications électroniques.

S'il accepte le principe d'une transmission de données de connexion par les opérateurs de communications électroniques aux autorités publiques ou judiciaires, le Conseil constitutionnel exige qu'elle soit assortie des garanties nécessaires pour assurer une conciliation équilibrée entre, d'une part, la prévention des atteintes à l'ordre public, d'autre part, la sauvegarde des droits et libertés garantis par la Constitution, au premier rang desquels le droit au respect de la vie privée.

Bien qu'il n'en ait pas établi une liste précise, le juge constitutionnel a, à l'occasion de plusieurs décisions, cité un certain nombre de garanties.

Ainsi, dans une décision n° 2015-478 QPC du 24 juillet 2015, relative à la procédure de réquisition administrative permettant aux services de renseignement de se voir transmettre les données de connexion, le Conseil constitutionnel a estimé que la procédure de réquisition ne portait pas une atteinte disproportionnée au droit au respect de la vie privée, dès lors que le législateur avait entouré la procédure de garanties suffisantes, à savoir : un accès aux seules données de connexion, à l'exclusion de toute donnée de contenu ; des finalités strictement définies ; une mise en oeuvre par des agents spécialement habilités à cet effet ; une procédure d'autorisation préalable par une personne qualifiée placée auprès du Premier ministre ; un dispositif de contrôle a posteriori par une instance indépendante ; l'existence de sanctions en cas de révélation de toute information à caractère secret.

À l'inverse, le Conseil constitutionnel a estimé, dans plusieurs cas, que les procédures de transmission de données prévues par le législateur n'étaient pas assorties des garanties suffisantes. Ainsi, dans sa décision n° 2015-715 du 5 août 2015 relative à la loi pour la croissance, l'activité et l'égalité des chances économiques, le Conseil a jugé que les garanties prévues par le législateur pour la procédure de communication de données de connexion à l'Autorité de la concurrence, à savoir le fait de réserver à des agents habilités soumis au respect du secret professionnel le pouvoir d'obtenir ces données, étaient insuffisantes et a en conséquence jugé la procédure contraire à la Constitution.

En l'espèce, l'article 19 prévoit, s'agissant de la possibilité pour l'ANSSI de se voir communiquer certaines données techniques par les opérateurs, un certain nombre de garanties .

L'accès aux données de connexion serait tout d'abord strictement limité dans ses finalités : d'une part, l'ANSSI ne pourrait se voir communiquer ces données qu'en cas d'événement affectant la sécurité des systèmes d'information d'une autorité publique ou d'un opérateur d'importance vitale ; d'autre part, ces données ne pourraient lui être communiquées qu'aux seules fins de caractériser la menace affectant la sécurité de ces systèmes.

Par ailleurs, les données de connexion susceptibles d'être demandées par l'ANSSI seraient limitées aux « données techniques strictement nécessaires à l'analyse » d'un événement. Seules les données que les opérateurs seraient autorisés à conserver en application du nouvel article L. 33-14 du code des postes et des communications électroniques, limitativement énumérées par décret et excluant des éléments de contenu, pourraient être demandées.

En outre, seuls les agents de l'ANSSI habilités par le Premier ministre et assermentés dans des conditions définies par décret seraient susceptibles d'accéder aux données techniques. Enfin, l'article 19 prévoit un contrôle a posteriori par l'ARCEP, qui serait chargée de veiller au respect par l'ANSSI des conditions fixées par la loi.

Contrairement à la procédure de réquisition administrative des données de connexion prévue en matière de renseignement, la procédure prévue par l'article 19 du projet de loi ne prévoit pas d'autorisation préalable à la requête de l'ANSSI. L'absence d'une telle garantie n'est toutefois pas apparue à votre commission de nature à créer une atteinte disproportionnée au droit au respect de la vie privée. En effet, contrairement aux dispositifs existant en matière de renseignement, et eu égard à la finalité de prévention des attaques informatiques, les données de connexion susceptibles d'être requises par l'ANSSI seraient relatives à des flux non sollicités ou à des programmes informatiques malveillants, et non à des communications licites d'usagers.

De la même manière, la durée de conservation des données par l'ANSSI, portée à dix ans à l'Assemblée nationale, n'est pas apparue disproportionnée. Par comparaison, en matière de renseignement, l'article L. 822-2 du code de la sécurité intérieure, qui a été jugé conforme à la Constitution 56 ( * ) , n'impose aucune durée maximale pour la conservation des renseignements collectés contenant des éléments de cyberattaque dès lors que ces données n'étaient utilisées que pour les besoins de l'analyse technique, à l'exclusion de toute utilisation pour la surveillance des personnes.

Enfin, si l'étude d'impact du projet de loi précise que les demandes de transmission de données à l'ANSSI feront l'objet d'une juste rémunération, votre commission a estimé nécessaire de le préciser. Aussi, elle a, par un amendement COM-116 , indiqué que les surcoûts engendrés pour les opérateurs de communications électroniques seraient compensés selon les modalités de droit commun, prévues à l'article L. 34-1 du code des postes et des communications électroniques.

2.3. Mieux encadrer la possibilité offerte à l'ANSSI d'installer ses propres sondes de détection.

En l'état du droit, les possibilités pour une entité publique de recueillir, en temps réel, sur le réseau d'un opérateur, des données relatives aux communications électroniques, sont limitées à l'usage des techniques de renseignement et sont strictement encadrées :

- prévu par l'article L. 851-2 du code de la sécurité intérieure, l'accès en temps réel aux données de connexion permet, aux seules fins de prévention d'actes de terrorisme, le recueil en temps réel, sur le réseau d'un opérateur de communications électroniques, des données de connexion relatives à une personne préalablement identifiée comme présentant une menace ;

- en vertu de l'article L. 851-3 du code de la sécurité intérieure, la technique dite de l'algorithme permet aux services de renseignement d'imposer aux opérateurs de communications électroniques la mise en oeuvre, sur leur réseau, de « traitements automatisés (...) destinés à détecter des connexions susceptibles de révéler une menace terroriste ». Seules les données de connexion peuvent être analysées dans le cadre de cette technique, à l'exclusion de toute donnée relative au contenu des correspondances.

De même que pour la réquisition administrative de données de connexion, le Conseil constitutionnel a jugé ces dispositifs conformes à la Constitution, considérant qu'ils présentaient un certain nombre de garanties de nature à assurer une conciliation équilibrée entre la prévention des atteintes à l'ordre public et la protection des droits et libertés constitutionnellement garantis 57 ( * ) , parmi lesquelles des finalités strictement définies, l'autorisation préalable du Premier ministre, la restriction aux seules données techniques, à l'exclusion de toute donnée de contenu, une durée de collecte strictement encadrée et un contrôle a posteriori par la Commission nationale de contrôle des techniques de renseignement (CNCTR).

Bien que les finalités poursuivies soient différentes, il est apparu nécessaire à votre commission d'entourer le dispositif prévu à l'article 19 de garanties complémentaires afin d'en assurer la constitutionnalité.

À cette fin, elle a adopté l'amendement COM-115 de son rapporteur, qui apporte plusieurs modifications à l'article 19 du projet de loi.

De même que pour la réquisition de données de connexion auprès des opérateurs, celui-ci renvoie à un décret en Conseil d'État la définition des catégories de données susceptibles d'être recueillies par l'ANSSI dans le cadre de la mise en place de ses sondes de détection. Une telle précision vise à garantir que l'ANSSI procède à un paramétrage adéquat de ses dispositifs, qui ne saurait permettre d'analyser les flux et de collecter des données au-delà de ce qui est strictement nécessaire pour les finalités prévues par la loi, et qui ne pourrait, en tout état de cause, concerner des données relatives au contenu des correspondances.

Par ailleurs, si elle approuve l'ajout de l'Assemblée nationale consistant à incriminer toute obstruction à l'action de l'ANSSI, elle a estimé que les peines prévues, à savoir un an d'emprisonnement et 75 000 euros d'amende, étaient susceptibles d'être jugées contraires au principe à valeur constitutionnelle de proportionnalité des peines . À titre de comparaison, en matière de renseignement, le refus par un opérateur de communications électroniques ou un hébergeur de communiquer des informations ou le fait de communiquer des informations erronées sont punis de deux ans d'emprisonnement et de 150 000 euros d'amende 58 ( * ) , mais aucune sanction n'est prévue en cas d'obstruction à l'installation d'un dispositif d'algorithme par exemple. Qui plus est, en matière de sécurité des systèmes d'information, le non-respect des règles ou des injonctions de l'ANSSI n'est jamais, en l'état du droit, puni de peines d'emprisonnement 59 ( * ) . En conséquence, votre commission a, par l' amendement COM-115 , supprimé les peines d'emprisonnement prévues par l'article 19, tout en doublant la peine d'amende, de manière à maintenir le caractère dissuasif de l'infraction.

Pour les mêmes raisons que celles évoquées précédemment s'agissant de la requête de données de connexion, votre commission n'a en revanche pas estimé nécessaire de prévoir une procédure d'autorisation préalable.

Votre rapporteur s'est enfin penché sur l'impact financier pour un opérateur de communications électroniques de l'installation par l'ANSSI de ses propres sondes , en termes notamment de mobilisation d'effectifs et de dépenses énergétiques. Il n'a toutefois, sur ce point, pas été en mesure d'obtenir de réponse claire, ni de la part du Gouvernement, ni de la part des opérateurs eux-mêmes. En tout état de cause, et malgré une potentielle atteinte au principe de juste rémunération des opérateurs, il a constaté que le Parlement n'était pas en mesure de prévoir la couverture des charges potentielles qui résulteraient de la mise en oeuvre de cette procédure, dans la mesure où elle créerait une charge financière complémentaire pour l'État. Votre commission a toutefois souhaité attirer l'attention du Gouvernement sur la nécessité d'assurer une juste rémunération des opérateurs de communications électroniques pour tous les coûts qui résulteraient de l'application du projet de loi en discussion.

2.4. Garantir l'effectivité du contrôle confié à l'ARCEP

Le dispositif de contrôle introduit par l'Assemblée nationale en première lecture appelle des observations contrastées.

La mise en place d'un contrôle a posteriori , confié à une entité autonome et indépendante, constitue, il est vrai, une garantie essentielle de la proportionnalité des dispositifs prévus par l'article 19.

Toutefois, le choix de confier cette fonction à l'ARCEP, autorité de régulation économique, n'est pas sans soulever des interrogations. Plusieurs personnes entendues par votre rapporteur dans le cadre de ses auditions ont en effet émis des doutes quant à la capacité de l'ARCEP d'assurer ce contrôle, tant pour des raisons de moyens que de compétences. Cette crainte est partagée par l'ARCEP elle-même qui, dans son avis sur le projet de loi, « attire très fortement l'attention du Gouvernement sur la nécessité de prévoir les ressources et l'expertise adéquates, sur ces sujets extrêmement pointus, pour accomplir cette mission ».

Selon les informations communiquées à votre rapporteur, l'ARCEP devrait bénéficier de deux emplois supplémentaires pour assurer cette nouvelle mission, dont il n'est toutefois pas certain qu'ils suffiront à couvrir la charge supplémentaire que représentera le contrôle.

Dans ce contexte, et compte tenu de la technicité de la mission qui lui serait confiée, il est apparu souhaitable de permettre à l'ARCEP de faire appel à des experts extérieurs, spécialement habilités au secret de la défense nationale, pour l'appuyer dans la réalisation des contrôles, comme peut par exemple le faire la Commission nationale de l'informatique et des libertés 60 ( * ) . Votre commission a procédé à cette modification par son amendement COM-114 .

Elle a, par le même amendement, renforcé les prérogatives de la formation des différends de l'ARCEP , en les rapprochant de celles dont dispose la CNCTR pour le contrôle de la mise en oeuvre des techniques de renseignement. Ainsi, l'ARCEP aurait non seulement accès aux données recueillies ou obtenues par l'ANSSI, mais également aux dispositifs de traçabilité des renseignements collectés, afin de pouvoir s'assurer que le périmètre de collecte de données autorisé par la loi est bien respecté. Par ailleurs, l'amendement précise que l'accès à ces éléments serait complet et permanent .

Surtout, de manière à garantir l'effectivité du contrôle de l'ARCEP et des recommandations qu'elle est susceptible d'adresser à l'ANSSI dans ce cadre, votre commission a estimé utile de créer une voie de recours juridictionnel spécifique .

En vertu du nouvel article L. 36-14 du code des postes et des communications électroniques, la formation des différends de l'ARCEP aurait la possibilité d'enjoindre à l'ANSSI de se conformer à la loi et, le cas échéant, d'interrompre une opération ou de détruire des données illégalement recueillies. Dans l'hypothèse où l'ANSSI ne se conformerait pas à une injonction, l'ARCEP aurait la possibilité de former un recours devant le juge administratif, selon les modalités de droit commun, aucune voie de recours spécifique n'ayant été prévue. De l'avis de votre rapporteur, un recours de droit commun présente toutefois des limites : s'il peut permettre, dans le cadre d'une procédure en référé, de suspendre toute opération portant atteinte aux droits et libertés fondamentales, il ne saurait en revanche garantir un jugement au fond dans des délais restreints. Or, un jugement rapide peut se révéler nécessaire pour l'efficacité même des missions de l'ANSSI, qui pâtirait d'une situation d'insécurité juridique perdurant pendant plusieurs mois.

En conséquence, à l'initiative de son rapporteur, votre commission a, par son amendement COM-114 , introduit une voie de recours juridictionnel spécifique devant le Conseil d'État. Celui-ci statuerait alors en premier et dernier ressort , comme cela est par exemple le cas en matière de renseignement. En raison de la confidentialité des données susceptibles d'être concernées, l'amendement prévoit la possibilité d'un renvoi devant la formation spécialisée du Conseil d'État, d'ores et déjà compétente pour les recours concernant la mise en oeuvre de techniques de renseignement. Enfin, serait conféré un pouvoir d'injonction à la formation de jugement, qui pourrait ordonner l'interruption d'une opération illégale ou la destruction de données illégalement collectées.

Enfin, votre commission a souhaité renforcer le contrôle parlementaire sur les conditions de mise en place de ces dispositifs potentiellement attentatoires aux droits et libertés. Au-delà de la transmission d'un rapport annuel au Parlement sur les conditions d'exercice et les résultats du contrôle, elle a, par l' amendement COM-114 de son rapporteur, prévu que l'ARCEP pourrait adresser au Premier ministre, au président de l'Assemblée nationale et au président du Sénat, à tout moment, les observations qu'elle juge utiles. Ainsi, le Parlement pourrait être informé, en temps réel, de toute mesure attentatoire aux principes fixés par la loi.

Sous réserve de l'adoption de ses amendements, votre commission a donné un avis favorable à l'adoption de l'article 19.

Article 21 (art. L. 4123-12 du code de la défense) - Excuse pénale des cybercombattants

L'article 21 du projet de loi propose de modifier l'article L. 4123-12 du code de la défense, afin de préciser le régime de responsabilité pénale applicable aux militaires engagés dans des activités de cyberdéfense.

1. Les dispositions aujourd'hui en vigueur protègent les militaires participant à des opérations extérieures

Ces dispositions sont issues de l'article 17 de la loi n° 2005-270 du 24 mars 2005 portant statut général des militaires, qui a introduit dans le code de la défense un nouvel article L. 4123-12. Cet article a modifié, dans un sens plus protecteur, le régime de responsabilité pénale des militaires participant à des opérations extérieures.

Ce régime juridique concerne les militaires qui ne sont pas engagés dans un conflit ouvert, précédé d'une déclaration de guerre autorisée par le Parlement en application de l'article 35 de la Constitution. Ces militaires interviennent, le plus souvent, sous mandat de l'ONU, dans le cadre d'opérations de maintien de la paix. En l'absence de déclaration de guerre, ils ne sont pas régis par le droit des conflits armés, qui justifierait l'usage de la force, et sont donc simplement soumis aux dispositions de notre code pénal. En cas d'infraction, ils peuvent être jugés par une formation spécialisée du tribunal de grande instance (TGI) de Paris, qui s'est substituée, en 2010, à l'ancien tribunal aux armées. En vertu de l'article 697-4 du code de procédure pénale, cette formation est compétente pour connaître des crimes et des délits commis hors du territoire de la République par les membres des forces armées françaises.

Avant l'adoption de la loi de 2005, le recours à la force par les militaires obéissait, dans ces circonstances, aux règles relatives à la légitime défense . Conçues dans une optique de défense individuelle, ces règles, restrictives, sont apparues inadaptées aux exigences propres aux opérations extérieures : même en l'absence de conflit ouvert, les militaires engagés dans ces opérations peuvent être amenés à faire un usage de la force excédant ce qui est admis dans le cadre de la légitime défense, par exemple pour la défense d'un dépôt de munitions ou pour interdire le franchissement d'un point de passage.

Pour éviter que des militaires accomplissant leur devoir, dans des conditions souvent difficiles, ne voient leur responsabilité pénale engagée, le II de l'article L. 4123-12 du code de la défense dispose que les militaires exerçant des mesures de coercition ou faisant usage de la force armée, ou qui en donnent l'ordre, ne sont pas pénalement responsables , lorsqu'ils agissent dans le cadre d'une opération mobilisant des capacités militaires en dehors du territoire français ou des eaux territoriales françaises.

Cette cause d'irresponsabilité pénale n'est cependant pas absolue. Elle est subordonnée au respect de deux conditions :

- le militaire doit respecter les règles du droit international ; on pense notamment au droit international humanitaire ou aux conventions relatives à la protection des droits de l'homme ;

- les mesures de coercition ou l'usage de la force doivent être nécessaires à l'exercice de sa mission.

La rédaction de l'article L. 4123-12 a été complétée par l'article 31 de la loi n°2013-1168 du 18 décembre 2013, relative à la programmation militaire pour les années 2014 à 2019, afin que cette cause d'irresponsabilité pénale couvre également des opérations ponctuelles , effectuées à l'étranger, qui ne correspondent pas à la définition habituelle des opérations extérieures, mais qui peuvent impliquer l'usage de la force.

Depuis 2013, l'article L. 4123-12 vise ainsi toute opération mobilisant des capacités militaires en dehors du territoire français ou des eaux territoriales françaises « quels que soient son objet, sa durée ou son ampleur, y compris la libération d'otages, l'évacuation de ressortissants ou la police en haute mer ». C'est cette rédaction très précise qui figure aujourd'hui dans le code de la défense.

Toujours dans le but de protéger les militaires engagés dans des opérations extérieures contre d'éventuelles actions en justice abusives, la même loi de programmation militaire a prévu que l'action publique ne peut être mise en mouvement que par le procureur de la République, à l'exclusion donc de toute possibilité de dépôt de plainte avec constitution de partie civile, lorsqu'elle porte sur des faits commis par un militaire dans l'accomplissement de sa mission en dehors du territoire français (article 698-2 du code de procédure pénale).

2. La modification proposée : étendre cette cause d'irresponsabilité pénale aux activités numériques

L'étude d'impact annexée au projet de loi insiste sur la place croissante du numérique dans les activités militaires, qui constitue indéniablement une évolution majeure constatée ces dernières années.

En 2013, le livre blanc de la défense nationale a affirmé que le cyberespace était désormais devenu un « champ de confrontation à part entière ». Tirant les conséquences opérationnelles de cette analyse stratégique, le Gouvernement a créé, en 2017, au sein de l'état-major des armées, un poste d'officier général « commandant de la cyberdéfense », responsable de la protection des systèmes d'information et de la conception, de la planification et de la conduite des opérations militaires de cyberdéfense.

Cet officier général s'appuie sur un état-major de la cyberdéfense et sur différents services, employant au total 3 000 personnes. Au titre de la cyberdéfense, ces militaires peuvent s'infiltrer dans des systèmes informatiques pour recueillir des données ou mener des actions de contre-propagande.

Or, certaines actions conduites dans le cadre de la cyberdéfense, notamment en matière de lutte anti-terroriste, pourraient donner lieu à des incriminations pénales, par exemple au titre de l'atteinte à l'intimité de la vie privée (article 226-1 du code pénal), de l'atteinte au secret des correspondances (article 432-9, alinéa 2, du même code), de l'atteinte aux systèmes de traitement automatisé de données (article 323-1) ou encore de la provocation à la commission d'infraction (article 121-7).

Pour que les militaires impliqués dans la cyberdéfense puissent accomplir leurs missions sans crainte de poursuites pénales, le projet de loi envisage donc de préciser, à l'article L. 4123-12 du code de la défense, que la cause d'irresponsabilité pénale prévue à cet article s'applique aussi à leurs activités numériques, sous réserve que les conditions prévues à cet article soient bien respectées (respect du droit international, opération se déroulant à l'extérieur du territoire national, mesures de coercition ou usage de la force nécessaire à l'exercice de la mission). Les militaires procédant depuis le territoire national à des actions de cyberdéfense bénéficieraient de l'excuse pénale dès lors que leur cible se trouve à l'étranger.

L'Assemblée nationale a adopté cet article sans modification

3. Une mesure de protection bienvenue pour les cybercombattants de l'armée française

L'objet de l'article L. 4123-12 du code de la défense n'est pas de conférer une immunité pénale absolue aux militaires. Il les fait seulement bénéficier d'une excuse pénale adaptée à la nature de leurs missions et destinée à les protéger contre d'éventuelles actions en justice abusives. Cette excuse pénale n'empêche pas d'engager des poursuites en cas de comportement délictueux d'un militaire mais elle les protège lorsqu'ils accomplissent normalement leur mission dans le respect de leurs règles d'engagement et du droit international.

La modification proposée par le projet de loi constitue une réponse appropriée à la place grandissante prise par les activités cyber dans les opérations de l'armée française. La précision apportée lèvera toute ambiguïté sur le fait que les militaires engagés dans ces activités sont protégés sur le plan pénal au même titre que ceux qui emploient des armements plus classiques. Cette mesure répond à une préoccupation de votre commission, qui considère que la non-judiciarisation du « champ de bataille » est une garantie indispensable à l'efficacité de nos armées.

Sous le bénéfice de ces observations, votre commission a donné un avis favorable à l'adoption de l'article 21 .

* 51 Loi n° 2013-1168 du 18 décembre 2013 relative à la programmation militaire pour les années 2014 à 2019 et portant diverses dispositions concernant la défense et la sécurité nationale.

* 52 Les hébergeurs sont des personnes morales ou physiques qui fournissent au public, contre rémunération ou à titre gratuit, des services de stockage de données informatiques. Ils sont définis à l'article 6 de la loi n° 2004-575 du 21 juin 2004 pour la confiance dans l'économie numérique.

* 53 Avis n° 2018-0101 de l'Autorité de régulation des communications électroniques et des postes en date du 30 janvier 2018 sur les dispositions relatives à la sécurité et à la défense des systèmes d'information dans le cadre du projet de loi relatif à la programmation militaire pour les années 2019-2025.

* 54 Conseil constitutionnel, décision n° 2000-441 DC du 28 décembre 2000, loi de finances rectificative pour 2000.

* 55 Conseil constitutionnel, décision n° 2015-478 QPC du 24 juillet 2015, Association French data Network et autres.

* 56 Conseil constitutionnel, décision n° 2015-713 DC du 23 juillet 2015, loi relative au renseignement.

* 57 Conseil constitutionnel, décision n° 2015-713 DC du 23 juillet 2015, loi relative au renseignement.

* 58 Art. L. 881-2 du code de la sécurité intérieure.

* 59 Ainsi, le fait pour un opérateur d'importance vitale de ne pas satisfaire aux obligations légales de sécurité est puni de 150 000 euros d'amende.

* 60 Art. 44 de la loi n° 78-17 du 6 janvier 1978 relative à l'informatique, aux fichiers et aux libertés.