Rapport d'information n° 613 (2019-2020) de Mme Sophie JOISSAINS et M. Jacques BIGOT , fait au nom de la commission des affaires européennes et de la commission des lois, déposé le 9 juillet 2020

Disponible au format PDF (1,3 Moctet)

Synthèse du rapport (665 Koctets)

-

L'ESSENTIEL

-

I. LA CYBERCRIMINALITÉ, UNE

DÉLINQUANCE PROTÉIFORME ET EN EXPANSION

-

II. UN DISPOSITIF NATIONAL DE LUTTE QUI

APPARAÎT INSUFFISAMMENT DOTÉ NOTAMMENT SUR SON VERSANT

JUDICIAIRE

-

III. LA COOPÉRATION EUROPÉENNE ET

INTERNATIONALE, CLEF DE VOÛTE DE LA LUTTE CONTRE LA

CYBERCRIMINALITÉ, PHÉNOMÈNE TRANSNATIONAL PAR

NATURE

-

A. LA GÉOGRAPHIE SANS FRONTIÈRES DE

LA CYBERCRIMINALITÉ

-

B. UNE NÉCESSAIRE COOPÉRATION

INTERNATIONALE

-

C. DONNER SA PLEINE MESURE À LA

COOPÉRATION EUROPÉENNE

-

1. Des marges de progression persistantes dans

certains États membres

-

2. Un axe de la stratégie de

sécurité intérieure de l'Union européenne

-

3. Une réglementation européenne qui

s'enrichit progressivement

-

4. Des agences européennes à

vocation opérationnelle

-

5. La participation de l'Union européenne

aux instances internationales compétentes

-

6. Vers un Parquet européen

compétent dans la poursuite des cybercrimes ?

-

1. Des marges de progression persistantes dans

certains États membres

-

A. LA GÉOGRAPHIE SANS FRONTIÈRES DE

LA CYBERCRIMINALITÉ

-

I. LA CYBERCRIMINALITÉ, UNE

DÉLINQUANCE PROTÉIFORME ET EN EXPANSION

-

EXAMEN EN COMMISSION

-

PROPOSITION DE RÉSOLUTION

EUROPÉENNE

-

PERSONNES AUDITIONNÉES

N° 613

SÉNAT

SESSION EXTRAORDINAIRE DE 2019-2020

Enregistré à la Présidence du Sénat le 9 juillet 2020

RAPPORT D'INFORMATION

FAIT

au nom de la commission des lois constitutionnelles, de législation, du suffrage universel, du Règlement et d'administration générale (1) et de la commission des affaires européennes (2) sur la lutte contre la cybercriminalité ,

Par Mme Sophie JOISSAINS et M. Jacques BIGOT,

Sénateurs.

(1) Cette commission est composée de : M. Philippe Bas , président ; MM. François-Noël Buffet, Jean-Pierre Sueur, Mme Catherine Di Folco, MM. Jacques Bigot, André Reichardt, Mme Sophie Joissains, M. Arnaud de Belenet, Mme Nathalie Delattre, MM. Pierre-Yves Collombat, Alain Marc , vice-présidents ; M. Christophe-André Frassa, Mme Laurence Harribey, M. Loïc Hervé, Mme Marie Mercier , secrétaires ; Mmes Catherine André, Esther Benbassa, MM. François Bonhomme, Philippe Bonnecarrère, Mmes Agnès Canayer, Maryse Carrère, Josiane Costes, MM. Mathieu Darnaud, Marc-Philippe Daubresse, Mme Jacky Deromedi, MM. Yves Détraigne, Jérôme Durain, Mme Jacqueline Eustache-Brinio, MM. Jean-Luc Fichet, Pierre Frogier, Mmes Françoise Gatel, Marie-Pierre de la Gontrie, M. François Grosdidier, Mme Muriel Jourda, MM. Patrick Kanner, Éric Kerrouche, Jean-Yves Leconte, Henri Leroy, Mme Brigitte Lherbier, MM. Didier Marie, Hervé Marseille, Jean Louis Masson, Thani Mohamed Soilihi, Alain Richard, Simon Sutour, Mmes Lana Tetuanui, Claudine Thomas, Catherine Troendlé, M. Dany Wattebled .

(2) Cette commission est composée de : M. Jean Bizet , président ; MM. Philippe Bonnecarrère, André Gattolin, Didier Marie, Mme Colette Mélot, MM. Cyril Pellevat, André Reichardt, Simon Sutour, Mme Véronique Guillotin, MM. Pierre Ouzoulias, Jean-François Rapin , vice-présidents ; M. Benoît Huré, Mme Gisèle Jourda, MM. Pierre Médevielle, René Danesi , secrétaires ; MM. Pascal Allizard, Jacques Bigot, Yannick Botrel, Pierre Cuypers, Mme Nicole Duranton, M. Christophe-André Frassa, Mme Joëlle Garriaud-Maylam, M. Daniel Gremillet, Mmes Pascale Gruny, Laurence Harribey, MM. Claude Haut, Olivier Henno, Mmes Sophie Joissains, Mireille Jouve, Claudine Kauffmann, MM. Guy-Dominique Kennel, Claude Kern, Pierre Laurent, Jean-Yves Leconte, Jean-Pierre Leleux, Mme Anne-Catherine Loisier, MM. Franck Menonville, Jean-Jacques Panunzi, Michel Raison, Claude Raynal, Mme Sylvie Robert .

L'ESSENTIEL

En mai 2019, les rapporteurs ont présenté un rapport d'information sur la coopération judiciaire en matière pénale et la mise en oeuvre du Parquet européen 1 ( * ) et ont pris l'initiative d'une proposition de résolution européenne sur ce sujet 2 ( * ) . À cette occasion, ils ont pu se rendre compte combien le Parquet européen constituait une avancée conceptuelle majeure , permettant à l'Union européenne de conduire des enquêtes pénales transfrontières, et illustrant par conséquent un fonctionnement beaucoup plus intégré de la coopération judiciaire, mais n'exercerait qu'une compétence limitée , réduite aux infractions portant atteinte aux intérêts financiers de l'Union européenne.

Par ailleurs, en leur qualité de représentants du Sénat au sein du Groupe de contrôle parlementaire conjoint d'Europol 3 ( * ) , ils ont été marqués, lors de l'une des réunions semestrielles de ce Groupe, par l' importance croissante que prend la cybercriminalité dans le paysage des menaces qui affectent l'Union européenne et ses États membres , ce qui conduit Europol et les services répressifs nationaux à renforcer sans cesse leurs réponses.

Les rapporteurs ont dès lors souhaité étudier plus avant la façon dont la France s'est organisée pour réduire ce risque informatique, y compris dans un cadre européen, voire plus large, et dans ses relations avec les autres États membres, et engager une réflexion sur la façon dont l'Union européenne pourrait davantage aider les États membres à poursuivre les cybercriminels, le cas échéant, en mobilisant ce nouvel outil de coopération judiciaire qu'est le Parquet européen . Traiter de la cybercriminalité conduit logiquement à s'intéresser aussi à la cybersécurité , c'est-à-dire à la façon de sécuriser les systèmes informatiques. La France est d'ailleurs pionnière en Europe dans ce domaine, en particulier grâce à l'action de l'Agence nationale de la sécurité des systèmes d'information (ANSSI), rattachée au Secrétariat général de la défense et de la sécurité nationale.

Cette double approche, nationale et européenne, a conduit les rapporteurs à travailler à la fois au nom de la commission des lois et de la commission des affaires européennes, dont ils sont tous deux membres.

Compte tenu du contexte marqué par la crise sanitaire occasionnée par la pandémie de Covid-19, ils ont mené l'intégralité de leurs travaux par audioconférences. Au cours de 15 auditions à distance, ils ont entendu 22 personnes, à la fois des acteurs nationaux et européens, publics et privés.

La cybercriminalité - les juristes préfèrent le terme de cyberdélinquance - recouvre une réalité protéiforme et mal cernée . Il n'existe en effet aucune définition conventionnelle ou légale unanimement admise de la cybercriminalité. Celle-ci peut se concevoir comme toute action illégale dont l'objet est de perpétrer des infractions pénales sur ou au moyen d'un système informatique interconnecté à un réseau de télécommunications.

La cybercriminalité vise :

- soit des infractions spécifiques à Internet, pour lesquelles les technologies de l'information et de la communication sont l'objet même du délit , par exemple les atteintes aux systèmes de traitements automatisés des données, les infractions en matière de fichiers ou de traitement informatique ou encore le domaine de la cryptologie : il s'agit d' infractions nouvelles spécifiques à Internet , relevant du piratage informatique, c'est-à-dire l'intrusion non autorisée dans les systèmes informatiques et le sabotage informatique de ceux-ci ;

- soit des infractions de droit commun dont Internet permet la commission : il s'agit dans ce cas de formes traditionnelles de criminalité ou d'infractions de droit commun préexistant à Internet, mais qui se sont développées grâce à lui, la pédopornographie par exemple.

Quoique non définie, la cybercriminalité présente toutefois plusieurs caractéristiques : il s'agit d'une criminalité organisée, mondialisée et transnationale par nature . Non seulement, les frontières n'arrêtent pas les cyberdélinquants, mais elles leur permettent d'échapper aux poursuites.

La menace que constitue aujourd'hui la cybercriminalité devrait encore s'accentuer dans les années à venir. La numérisation croissante de l'économie et de la société multiplie les opportunités de cybercrimes - on l'a vu récemment lors de la crise sanitaire qui a été propice à de nombreuses cyberattaques 4 ( * ) . Et les derniers développements technologiques vont mettre la cybersécurité sous une pression encore plus forte. C'est le cas de la 5G. Celle-ci va engendrer des millions de connexions supplémentaires, des objets domestiques les plus simples, tels que le grille-pain, aux systèmes critiques les plus complexes tels que ceux du secteur aérospatial. Les potentialités de cyberattaques vont donc croître de façon exponentielle. L'enjeu de sécurité des réseaux informatiques sera d'autant plus stratégique.

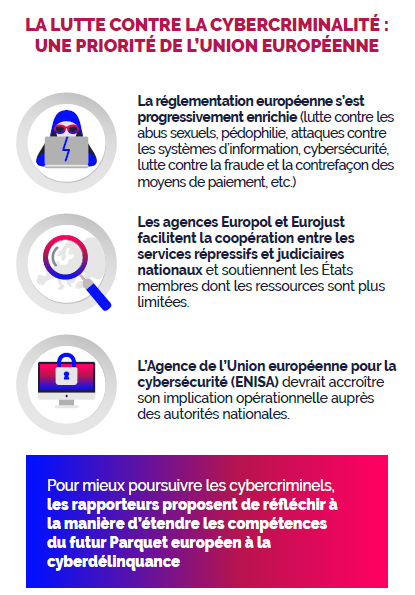

Face à ce phénomène transnational, l'efficacité de la lutte contre la cybercriminalité exige une coopération européenne, voire internationale poussée. L'Union européenne s'est progressivement dotée d'un dispositif d'ensemble pour lutter contre la cyberdélinquance, qui repose sur une réglementation applicable par les États membres, et qui mobilise l'action de différentes agences telles qu'Europol, Eurojust et l'ENISA. Afin de compléter ce dispositif, et pour le rendre plus efficace, une réflexion est nécessaire sur le rôle que pourrait jouer le Parquet européen dans la poursuite des cybercriminels.

À l'issue de leurs investigations, les rapporteurs ont présenté une proposition de résolution européenne afin que le Sénat prenne une position politique sur ce sujet important qui prendra une place croissante à l'avenir.

Liste des principales recommandations

• Mieux connaître le phénomène de la cybercriminalité en modernisant les outils statistiques de la police et de la justice et en encourageant les signalements et dépôts de plainte

• Renforcer les moyens des services enquêteurs spécialisés dans la lutte contre la cybercriminalité

• Augmenter considérablement les moyens de la section du parquet de Paris spécialisée dans la lutte contre la cybercriminalité et consolider le réseau de référents cyber dans les parquets locaux

• Approfondir les liens entre les services enquêteurs, l'autorité judiciaire et les acteurs privés du numérique afin de favoriser une meilleure connaissance mutuelle et de faciliter les investigations

• Sensibiliser l'opinion publique, et notamment les plus jeunes, aux enjeux de la cybersécurité, grâce à des campagnes d'information et en mobilisant l'éducation nationale

• Élaborer dans les meilleurs délais un cadre réglementaire européen relatif à la preuve numérique (durée de conservation des données, accès aux preuves hébergées à l'étranger) compatible avec les règles relatives à la protection des données personnelles

• Inviter l'ensemble des États membres de l'Union européenne à utiliser pleinement les outils de coopération policière et judiciaire Europol et Eurojust et renforcer l'implication d'Europol dans la lutte contre la cybercriminalité par de nouveaux outils techniques et par la création d'un laboratoire d'innovation

• Inciter l'ensemble des États membres à ratifier la convention de Budapest sur la cybercriminalité et conclure les négociations sur le deuxième protocole additionnel à cette convention afin de rendre l'entraide judiciaire internationale plus efficace

• Veiller à ce que le futur partenariat entre l'Union européenne et le Royaume-Uni instaure une coopération étroite dans les domaines de la cybersécurité et de la lutte contre la cybercriminalité

• Poursuivre la réflexion sur un éventuel élargissement, à long terme, des compétences du Parquet européen à la lutte contre la cybercriminalité

I. LA CYBERCRIMINALITÉ, UNE DÉLINQUANCE PROTÉIFORME ET EN EXPANSION

Le numérique étant devenu omniprésent dans la vie économique et dans la vie quotidienne des Français, nul ne saurait se considérer comme étant à l'abri de la cybercriminalité, qui revêt des formes variées.

A. LES MULTIPLES VISAGES DE LA CYBERCRIMINALITÉ

Sans prétendre à l'exhaustivité, les rapporteurs ont souhaité pouvoir illustrer la diversité des infractions relevant de la cybercriminalité, en insistant sur les tendances émergentes. Beaucoup d'infractions sont désignées par des termes anglais difficilement traduisibles, ce qui atteste du caractère international et évolutif de cette criminalité.

1. Les tentatives d'extorsion

Une première évolution préoccupante consiste dans la diffusion des « rançongiciels » (ou ransomwar e), que les cybercriminels utilisent pour pirater un ordinateur afin d'exiger le versement d'une rançon.

En pratique, le pirate informatique introduit un virus dans un ordinateur pour prendre le contrôle du système informatique et chiffrer l'ensemble des données, qui deviennent inexploitables ; la victime doit verser une rançon pour retrouver la maîtrise de son système informatique. Une autre variété de rançongiciels, dits « locker », ne chiffre pas les fichiers, mais empêche la victime d'accéder à son ordinateur ; le cybercriminel demande alors une rançon pour déverrouiller l'appareil.

Parmi les rançongiciels qui ont eu le plus fort impact ces dernières années, on peut citer : CryptoLocker , apparu pour la première fois en 2007 et qui s'est propagé via des pièces jointes infectées, jusqu'à contaminer 500 000 ordinateurs à travers le monde ; Petya , apparu pour la première fois en 2016, et qui a ressurgi en 2017 sous le nom de GoldenEye : il s'est répandu dans les services de ressources humaines des entreprises, via un courriel de candidature factice contenant un lien infecté, pour chiffrer l'ensemble du disque dur de la victime ; Jigsaw , apparu en 2016, qui supprimait progressivement les fichiers de la victime jusqu'à ce que la rançon soit payée ; ou encore WannaCry , qui s'est répandu dans 150 pays en 2017 grâce à l'exploitation d'une vulnérabilité dans Windows.

Une autre pratique en vogue est désignée sous le terme de « sextorsion » : une fenêtre affiche sur l'écran de l'ordinateur un message indiquant que le pirate a enregistré des images intimes de la victime pendant qu'elle visionnait un film pornographique et qu'il va les diffuser si une rançon ne lui est pas versée. Ce type d'attaque a connu un nouvel essor à partir de 2018 dans le sillage de la diffusion du rançongiciel GandCrab .

Les victimes font parfois l'objet de tentatives d'extorsion sans que leur système informatique ait été paralysé, par exemple si des données confidentielles leur ont été volées et que le pirate menace de les divulguer ; ou encore si le délinquant menace de diffuser sur les réseaux sociaux des images intimes échangées dans un cadre privé. Au mois de mai 2020, le cabinet d'avocats américains GSM Law , qui compte parmi ses clients des stars du show-biz (Madonna, Lady Gaga, U2, Mariah Carey, etc.), ainsi que de grandes entreprises comme Facebook ou Samsung, a ainsi reconnu que ses fichiers informatiques avaient été dérobés et qu'il faisait l'objet d'une demande de rançon, dont le montant n'a pas été rendu public.

2. Les contenus illégaux frauduleux en ligne

Les contenus pédopornographiques, les appels à la haine ou encore l'incitation au terrorisme ne sont pas apparus avec Internet, mais le numérique a facilité leur diffusion. Cette forme de cybercriminalité utilise Internet comme le support de contenus illégaux, sans porter atteinte à l'intégrité d'un système informatique.

À la différence de l'Internet classique, qui utilise des protocoles de communication tendant à optimiser la transmission des données, le dark web utilise des protocoles visant à assurer l'anonymat de ses usagers. Ces protocoles procèdent au chiffrement de paquets de données afin de masquer l'adresse IP et in fine l'identité de l'utilisateur.

Numériquement, c'est surtout la pédopornographie qui mobilise les enquêteurs. Le dark web 5 ( * ) constitue le terrain privilégié d'échange de contenus pédopornographiques, voire de ventes de prestations pédopornographiques en ligne. Dans une interview donnée en 2019 6 ( * ) , le directeur de l'Office central de répression des violences aux personnes estimait à 90 le nombre de ressortissants français impliqués dans des enquêtes pour des viols à distance en streaming . Le 13 janvier 2020, un ressortissant français a été condamné par le tribunal correctionnel de Paris pour avoir commandité l'agression sexuelle de petites filles aux Philippines, qu'il souhaitait visionner en direct sur Internet.

Comme l'a expliqué la directrice générale de Tracfin aux rapporteurs, la détection de ces violences sexuelles sur mineurs est parfois opérée par les banques qui repèrent des prélèvements forfaitaires réguliers sur le compte de leur client, les versements étant généralement effectués dans des pays d'Asie du Sud-Est.

3. Des infractions classiques se sont déplacées vers l'univers numérique

Les personnes entendues par les rapporteurs ont souligné que des actes de délinquance classique avaient tendance à se déplacer dans le monde virtuel.

a) Les trafics en ligne

Le dark web constitue un espace virtuel propice au déroulement de divers trafics (d'armes, de faux papiers, de stupéfiants, etc.), les trafiquants et leurs clients ayant le sentiment de prendre moins de risques que lorsqu'ils interagissent physiquement.

Sur certains sites, se développent des modes de fonctionnement inspirés de ceux observés dans les sites commerciaux légaux, les clients commentant la qualité du produit fourni ou la ponctualité des livraisons, comme ils le feraient sur TripAdvisor.. . Tel était le mode de fonctionnement de la plateforme Black Hand (La Main noire), forum populaire du dark web francophone jusqu'à son démantèlement par les services des douanes en 2018. La Main noire ressemblait à un site de commerce classique, dans lequel vendeurs et acheteurs s'attribuaient des notes et pouvaient atteindre le statut « gold » ou « platine » en fonction du nombre de transactions effectuées. Au terme d'une année de surveillance, l'administratrice du site a pu être identifiée et interpellée à son domicile.

Le dark web permet également d'acquérir aisément des actifs plus immatériels, tels que des virus informatiques ou des coordonnées bancaires volées sur Internet, ce qui permet à des individus qui ne disposent pas au départ d'un haut niveau d'expertise technique de mener des attaques informatiques assez sophistiquées .

La place croissante des blockchains et des cryptoactifs

La croissance des trafics sur le dark web est favorisée par l'essor des blockchains et des cryptomonnaies 7 ( * ) qui facilitent le blanchiment des capitaux et leur fuite vers l'étranger.

Dans son rapport publié en décembre 2018, la mission d'information commune de l'Assemblée nationale sur les usages des chaînes de blocs et autres technologies de certification de registre 8 ( * ) donnait la définition suivante de la blockchain : une blockchain est un registre, une grande base de données qui a la particularité d'être partagée simultanément avec tous ses utilisateurs, tous également détenteurs de ce registre, et qui ont également tous la capacité d'y inscrire des données, selon des règles spécifiques fixées par un protocole informatique très bien sécurisé grâce à la cryptographie .

Historiquement, la technologie blockchain s'est développée pour soutenir des transactions portant sur des cryptomonnaies ou des crypto-actifs (dont les bitcoins sont la forme la plus connue), qui ont comme caractéristique de ne pas dépendre d'un organisme centralisateur (comme une banque centrale) et d'être internationales.

Ce fonctionnement décentralisé complique la surveillance de la blockchain. Les transactions s'y effectuent en quelques secondes ou en quelques minutes, le temps nécessaire à la validation de chaque bloc, si bien qu'il est difficile pour les services enquêteurs de retracer l'ensemble de ces mouvements financiers réalisés en toute discrétion, sous une identité fictive. Ceci explique que les auteurs de tentatives d'extorsion au rançongiciel réclament généralement que la rançon leur soit versée en cryptomonnaie.

b) Les escroqueries en ligne

Une infraction très répandue relève de la pratique du « hameçonnage » (ou phishing ) : elle consiste à reproduire un site légitime (une banque, un commerce en ligne) pour escroquer les consommateurs ou pour récupérer leurs coordonnées bancaires dans le but d'effectuer ensuite un virement frauduleux.

Le cybercriminel établit le contact avec ses victimes par l'envoi massif de courriels non sollicités ( spams ) qui invitent leurs destinataires à cliquer sur un lien les amenant sur le site frauduleux. Même si une très faible proportion des destinataires se laisse abuser et même si le préjudice individuel est généralement limité (quelques centaines d'euros), l'envoi de centaines de milliers de messages frauduleux rend l'opération lucrative pour le cybercriminel. Pendant la crise sanitaire, de nombreuses tentatives de hameçonnage ont consisté à proposer à la vente l'achat de masques ou d'autres matériels médicaux, qui n'étaient évidemment jamais livrés après que la victime en avait effectué le règlement, ou encore à inviter les victimes à faire un don en faveur de la recherche médicale.

D'autres infractions moins sophistiquées exploitent la crédulité de victimes souvent âgées.

Parfois, une fenêtre s'ouvre sur l'écran de l'ordinateur et informe son utilisateur qu'il doit contacter le service après-vente de Microsoft pour réparer le bug informatique que le programme vient de détecter ; la victime appelle le numéro qui lui est indiqué, un faux prestataire informatique lui répond et fait mine de corriger, à distance, le problème qui a soi-disant été détecté ; puis la victime reçoit une facture qu'elle règle en pensant avoir bénéficié d'une véritable assistance technique...

Les « escroqueries à la romance », qui impliquent souvent des ressortissants de pays d'Afrique de l'Ouest, sont également répandues : faisant croire à la victime qu'une relation amoureuse est en train de se nouer, l'escroc demande le virement de sommes d'argent de plus en plus importantes pour finalement ne plus donner signe de vie.

4. Des infractions mixtes

Certaines infractions combinent moyens informatiques et délinquance de rue. C'est le cas du jackpotting , ou piratage de distributeurs automatiques de billets (DAB).

La commission de l'infraction suppose la présence sur le terrain de délinquants chargés d'ouvrir le distributeur automatique, pour y introduire un dispositif informatique qui va permettre à leurs commanditaires, situés à l'étranger, de prendre à distance le contrôle du DAB pour le vider de l'ensemble des billets qu'il contient.

Les personnes impliquées dans ces opérations sont souvent originaires de l'ancien espace soviétique. En avril 2019, un groupe composé d'un Géorgien, d'un Lituanien et d'un Biélorusse, soupçonné d'avoir commis une dizaine d'attaques, a par exemple été arrêté dans l'Est de la France et déféré au parquet de Paris. En mai 2020, deux individus, également russophones, soupçonnés d'avoir commis dix-neuf infractions pour un préjudice estimé à près de 280 000 euros, ont été arrêtés à Rennes, au terme d'une enquête menée conjointement par la section de recherche de la gendarmerie et par l'Office central de lutte contre la criminalité liée aux technologies de l'information et de la communication (OCLCTIC).

Dans son dernier rapport annuel , l'Observatoire de la sécurité des moyens de paiement indiquait avoir recensé, en 2018, 125 cas de piratages de DAB, contre seulement 76 en 2017, qualifiant toutefois ce niveau de « relativement modéré » par rapport à ceux constatés avant 2017.

B. UNE AMPLEUR DIFFICILE À ÉVALUER

Les rapporteurs se sont interrogés sur le montant du produit de la cybercriminalité pour rapidement constater qu'il était aujourd'hui impossible d'en fournir une évaluation rigoureuse.

1. Des données parcellaires

Le ministère de l'intérieur et le groupement d'intérêt public (GIP) Acyma, chargé d'apporter une assistance aux victimes d'actes de cybermalveillance, publient chaque année un rapport qui contient des données intéressantes, mais incomplètes, sur la cybercriminalité.

a) Les données du ministère de l'intérieur

Depuis sa création en 2017, la délégation ministérielle aux industries de sécurité et à la lutte contre les cybermenaces, rattachée au ministère de l'intérieur, publie un rapport annuel sur l' état de la menace numérique . Son dernier rapport , datant de mai 2019, contient des informations détaillées qui reflètent l'activité des services de police et de gendarmerie.

Il est à noter que leur outil statistique répertorie les faits qualifiés de crime ou de délit en fonction de la nature de l'infraction commise, ce qui pose une vraie difficulté pour cerner l'ensemble des faits de cybercriminalité.

Certaines infractions relèvent par nature de la cybercriminalité. C'est le cas notamment des délits d'accès, d'altération du fonctionnement et de modification des données d'un système de traitement automatisé de données (STAD). C'est également le cas du délit de consultation habituelle de sites pédopornographiques, pour lequel une incrimination spécifique existe dans le code pénal. Ces infractions sont répertoriées dans les outils statistiques du ministère de l'intérieur.

Il en va différemment pour les infractions qui peuvent exister dans l'univers numérique comme dans le monde réel. Une escroquerie en ligne sera par exemple décomptée parmi les autres escroqueries, sans possibilité d'isoler les infractions commises au moyen d'un système informatique.

La gendarmerie a toutefois surmonté cette difficulté en donnant la possibilité au gendarme qui rédige un compte rendu de cocher la case « cyberespace » pour indiquer le lieu de l'infraction lorsqu'elle a été commise sur Internet. Les données de la gendarmerie fournissent donc une vision plus précise des contours de la cybercriminalité.

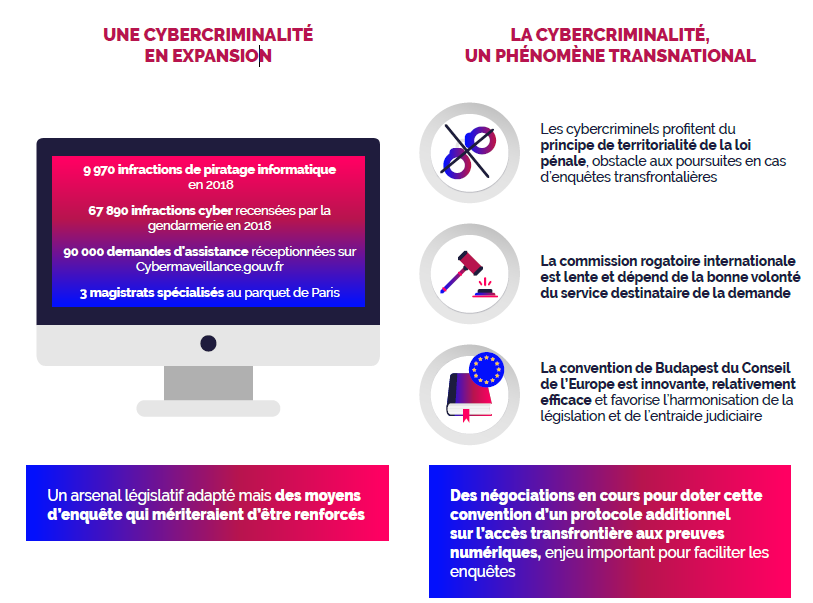

Concernant tout d'abord les atteintes aux systèmes de traitement automatisé de données (STAD), la police et la gendarmerie ont enregistré 9 970 infractions en 2018, chiffre en baisse par rapport à 2017 (- 6,6 %) et à 2016 (- 9,8 %). La délégation ministérielle insiste cependant sur le fait que « cette tendance statistique est difficilement interprétable en raison d'un faible taux de plainte ». La grande majorité de ces infractions (71 %) consiste en des accès frauduleux au système informatique, devant des atteintes aux données (22 % du contentieux).

Les services de police et de gendarmerie ont également enregistré, en 2018, un total de 390 atteintes au secret des correspondances émises par la voie électronique, chiffre en baisse de 2,5 % par rapport à l'année précédente.

La même année, 888 infractions sexuelles sur mineurs commises par l'intermédiaire d'un service en ligne ont été recensées, chiffre là aussi en baisse par rapport à 2017 (- 8 %).

D'autres infractions correspondent à des violations de la loi « Informatique et Libertés », par exemple la divulgation illégale de données à caractère personnel ou la collecte de données personnelles par un moyen frauduleux : 1 435 infractions ont été comptabilisées en 2018, contre 1 256 en 2017.

L'examen des statistiques de la gendarmerie donne une vision plus complète des faits de cybercriminalité en englobant aussi les infractions qui se déroulent dans l'univers cyber .

En 2018, 67 890 infractions relevant du champ cyber ont été traitées par la gendarmerie, chiffre en hausse de 7 % par rapport à 2017 après une progression de 32 % en 2016. Les trois quarts de ces infractions sont des escroqueries. Deux phénomènes saisonniers ressortent à la lecture des statistiques : des escroqueries à la location de courte durée pendant les vacances scolaires ; et des escroqueries variées à la période de Noël ( phishing « remboursement des impôts », vente de produits contrefaits, etc.).

Deux autres sources de données exploitées par le ministère de l'intérieur sont les signalements effectués sur les plateformes Pharos et Perceval .

La plateforme d'harmonisation, d'analyse, de recoupement et d'orientation des signalements ( Pharos ) recueille les signalements des internautes qui repèrent sur le web des comportements ou des contenus publics qu'ils estiment illégaux . En 2018, les policiers et gendarmes en charge de la plateforme ont reçu et traité 163 723 signalements (en hausse de 6,6 % par rapport à 2017). Il s'agit en majorité (55 %) de signalements en lien avec des affaires d'escroquerie ou d'extorsion, ce qui est cohérent avec les données de la gendarmerie, qui mettent également en lumière la place majeure des escroqueries. Les atteintes aux mineurs (pédopornographie, prédation sexuelle, etc.) représentent 12,6 % des signalements et les faits d'apologie ou de provocation à des actes terroristes 2,8 % du total.

Lancée en 2018, la plateforme Perceval vise à recueillir les signalements relatifs aux usages frauduleux de la carte bancaire . Sur la période de dix mois comprise entre son lancement et la sortie du rapport, Perceval avait enregistré 100 000 signalements, correspondant à 400 000 usages frauduleux.

b) Les données du GIP Acyma

Le groupement d'intérêt public pour le dispositif national d'assistance aux victimes d'actes de cybermalveillance, ou GIP Acyma, gère le site www.cybermalveillance.gouv.fr, qui s'adresse aux particuliers, aux entreprises et aux collectivités (à l'exception des opérateurs d'importance vitale et des opérateurs de services essentiels).

Cybermalveillance.gouv.fr ambitionne de devenir le site de référence vers lequel se tournent les victimes ou les personnes à la recherche de conseils en matière de prévention.

Le GIP rend publiques des statistiques élaborées à partir des demandes qui lui sont adressées 9 ( * ) . Il indique dans son dernier rapport d'activité que plus de 90 000 victimes ont cherché de l'assistance sur la plateforme en 2019, contre seulement 28 000 en 2018. Il faut cependant y voir davantage le signe que les efforts pour faire connaître le dispositif ont porté leurs fruits plutôt qu'un indicateur de l'évolution sous-jacente de la cybercriminalité. Un pic de demandes d'assistance a été observé au début de l'année 2019, en lien avec différentes vagues de chantage à la webcam prétendument piratée.

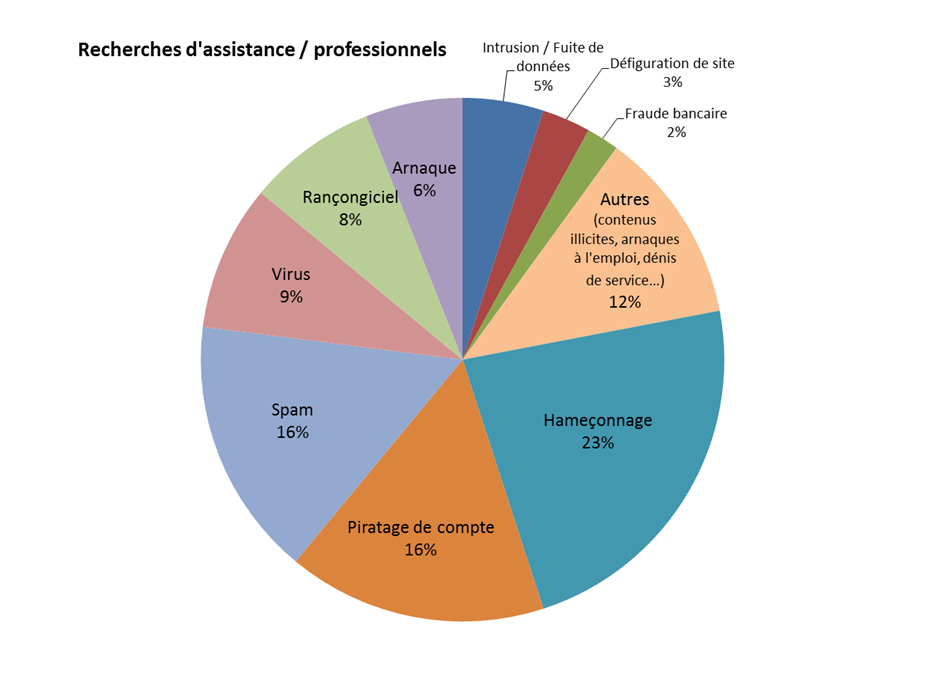

Les deux diagrammes présentés en page suivante précisent sur quoi portaient les demandes d'assistance adressées à www.cybermalveillance.gouv.fr. Concernant les particuliers, les demandes d'assistance ont principalement porté sur le chantage à la webcam (38 %), suivi du piratage de compte en ligne (14 %) et du hameçonnage (13 %). Pour les professionnels (entreprises, collectivités et associations), le hameçonnage arrive en tête (23 %), devant le piratage de compte en ligne (16 %) et le spam (16 %).

Répartition des menaces par types de publics

Source : rapport d'activité 2019 du GIP Acyma

c) Les obstacles à une connaissance précise du phénomène

Les données publiées par le ministère de l'intérieur sont établies à partir des plaintes et des signalements auxquels procèdent les victimes. Or beaucoup de victimes ne portent pas plainte.

Certaines, comme cela a été indiqué, n'ont même pas conscience d'avoir été victimes d'une arnaque en ligne ou d'une intrusion dans leur système informatique. Par ailleurs, lorsqu'ils constatent qu'une infraction a été commise, les particuliers considèrent souvent que le préjudice subi, généralement de l'ordre de quelques centaines d'euros, est trop modeste pour justifier un dépôt de plainte, dont le résultat paraît aléatoire.

Concernant les entreprises, le préjudice est généralement plus important, mais la victime préfère parfois s'abstenir de déposer plainte afin de préserver sa réputation : l'image de l'entreprise risque d'être altérée s'il apparaît qu'elle n'est pas en mesure de se prémunir contre les cyberattaques et ses clients peuvent craindre que des informations les concernant soient rendues publiques, affaiblissant la confiance nécessaire à la poursuite de leur relation d'affaires. Seuls les opérateurs d'importance vitale ont l'obligation de signaler à l'Agence nationale de la sécurité des systèmes d'information (ANSSI) les attaques dont ils font l'objet.

L' inadaptation des outils statistiques , développés à une époque antérieure à l'apparition de la cybercriminalité, constitue un autre obstacle à la connaissance fine du phénomène. Si la gendarmerie a innové pour appréhender l'ensemble des faits de délinquance et de criminalité cyber, le ministère de la justice apparaît plus en retrait : l'outil statistique Cassiopée utilisé pour suivre l'activité pénale repose entièrement sur les codes NATINF, qui renvoient à la nature de l'infraction, sans indication sur le lieu où elle a été commise. Ces statistiques ne permettent donc pas de distinguer par exemple si une escroquerie a été commise en ligne ou en dehors de l'univers numérique.

2. L'évaluation incertaine du produit de la cybercriminalité

Compte tenu de la difficulté de recenser l'ensemble des infractions, l'évaluation du produit de la cybercriminalité demeure nécessairement entourée d'une grande incertitude.

Les rares évaluations disponibles émanent de sociétés spécialisées dans la sécurité informatique . La société McAfee a ainsi estimé, dans un rapport publié en 2018, que la cybercriminalité coûtait aux entreprises un montant proche de 600 milliards de dollars par an, soit 0,8 % du PIB mondial, montant en hausse de 35 % par rapport à une précédente estimation (445 milliards) réalisée en 2014.

En 2017, l'entreprise Norton a réalisé une enquête dans vingt pays, totalisant 3,1 milliards d'habitants, dont 57 % disposaient d'un accès à Internet. Elle en a conclu que 53 % des utilisateurs d'Internet avaient été confrontés à la cybercriminalité ou que quelqu'un dans leur entourage l'avait été, et elle a évalué le montant global du préjudice lié à cette cybercriminalité à 172 milliards de dollars, soit 142 dollars en moyenne par victime. Pour la France, la perte est estimée à 7,1 milliards de dollars.

L'ampleur des écarts entre ces évaluations conduit à les envisager avec prudence.

Le rapport précité sur l'état de la menace liée au numérique mentionne des évaluations du préjudice subi par les entreprises pour certaines infractions : le coût moyen d'un détournement de données serait de 3,62 millions de dollars ; le coût estimé d'une violation de sécurité serait en moyenne de 330 000 euros pour les entreprises comptant au plus 1 000 salariés et atteindrait 1,3 million pour les entreprises de plus de 5 000 salariés. Concernant les particuliers, le rapport rappelle que le montant global de la fraude liée aux cartes de paiement s'élevait à 467 millions d'euros en 2017, dont 290,5 millions réalisés sur des transactions par Internet.

Outre le fait que de nombreuses infractions ne sont pas recensées, certains préjudices sont particulièrement difficiles à évaluer : lorsqu'une entreprise se fait voler des données confidentielles qui vont ensuite être exploitées par un concurrent et vont lui faire perdre des parts de marché, comment apprécier la perte subie ? Cela suppose de formuler des hypothèses fragiles sur ce qu'auraient été les positions respectives de chaque entreprise en l'absence de ce vol de données.

Les personnes entendues par les rapporteurs ont cependant toutes insisté sur le fait que la cybercriminalité était un phénomène en expansion , ce qui ne surprend guère dans un contexte où le numérique occupe une place croissante dans l'économie. Les délinquants perçoivent la cybercriminalité comme une activité moins risquée que la délinquance classique, et potentiellement très rémunératrice, ce qui favorise leur réorientation vers l'univers numérique.

3. L'intérêt d'une meilleure connaissance du phénomène

Dans la mesure où l'on ne combat efficacement que ce que l'on connaît, des initiatives pourraient être prises afin de tenter de mieux cerner les contours de la cybercriminalité.

La première pourrait consister à faire évoluer les outils statistiques de la police et de la justice afin qu'ils permettent de suivre, comme pour la gendarmerie, les infractions commises dans le cyberespace lorsque leur qualification juridique ne suffit pas à les identifier comme telles.

Il convient ensuite de faire encore mieux connaître les plateformes Pharos et Perceval afin que les victimes acquièrent le réflexe de procéder à un signalement en ligne en cas d'infraction . Le même effort de communication devra être mis en oeuvre au moment du lancement de la plateforme Thesee (traitement harmonisé des enquêtes et signalements pour les e-escroqueries) qui permettra aux particuliers de déposer plainte en ligne en cas d'escroquerie sur Internet 10 ( * ) . Lorsque le préjudice est faible, la victime peut être réticente à se déplacer au commissariat ou à la brigade de gendarmerie la plus proche : la plainte en ligne est donc adaptée à ce type de situation. Les organisations d'employeurs, les chambres de commerce et d'industrie pourraient sensibiliser les entreprises à l'importance du dépôt de plainte en faisant valoir que leur souci de discrétion peut empêcher les enquêtes d'aboutir.

Au-delà de son intérêt sur le plan statistique, l'augmentation du nombre de signalements est indispensable pour aider les enquêteurs à recueillir des informations, opérer des rapprochements entre des faits de cybermalveillance qui semblent isolés de prime abord et reconstituer ainsi les différents aspects d'une affaire. En début d'année 2019, les magistrats spécialisés du parquet de Paris ont observé une amplification des campagnes de chantage à la webcam prétendument piratée. Ils ont élaboré un modèle-type de lettre pour le dépôt de plainte, mis à disposition du public sur www.cybermalveillance.gouv.fr. Cette initiative a permis à 28 000 personnes de formaliser leur plainte et de partager avec les enquêteurs des données techniques qui leur ont permis d'identifier deux personnes suspectées d'être les auteurs de l'infraction, interpellées en septembre 2019 puis en décembre 2019.

C. UNE GRANDE DIVERSITÉ DE PROFILS IMPLIQUÉS

Il n'existe pas un « profil-type » du cybercriminel, pas plus d'ailleurs que de « profil-type » de la victime de la cybercriminalité.

1. Du côté des auteurs

a) Des particuliers

Comme l'a souligné au cours de son audition le commandant de police Pierre Penalba, auteur de l'ouvrage Cyber crimes 11 ( * ) , « le cybercriminel, c'est monsieur tout-le-monde ».

Au cours de sa carrière de policier spécialisé dans la lutte contre la cybercriminalité, le commandant Penalba a été amené à interpeller des adolescents au profil de geek , des ingénieurs informatiques, mais aussi un caissier qui revendait des numéros de carte bancaire... La cybercriminalité ne concerne donc pas uniquement des personnes possédant une grande expertise dans le domaine informatique. Des particuliers, qualifiés de « mules » acceptent parfois de voir transiter sur leur compte des sommes de provenance frauduleuse en espérant en percevoir un pourcentage.

La facilité avec laquelle des logiciels malveillants ou des coordonnées bancaires peuvent être acquis sur le dark web favorise la diffusion de la cybercriminalité à des profils diversifiés.

b) Des organisations criminelles

Entendue par les rapporteurs, la magistrate Myriam Quémeneur a insisté sur la reconversion vers la cybercriminalité de certaines organisations criminelles, notamment des mafias russophones.

En 2019, les entreprises Thalès et Verint ont publié un annuaire mondial des groupes de pirates informatiques les plus dangereux. Il liste une soixantaine d'organisations, divisées en quatre familles d'attaquants en fonction de leurs motivations et de leur objectif final :

- 49 % sont parrainées par des États ; elles visent des cibles présentant un intérêt sur le plan géopolitique et volent des données sensibles ;

- 26 % sont décrites comme des « hacktivistes » ; leur motivation est idéologique, ils vont chercher à prendre le contrôle du site Internet d'un organisme officiel ou à en empêcher l'accès ;

- 20 % sont des cybercriminels au sens strict, animés par une motivation pécuniaire ;

- 5 % enfin sont des groupes terroristes qui vont chercher à propager leurs idées ou à détériorer les systèmes informatiques de leurs cibles.

Les groupes terroristes demeurent encore peu présents dans l'univers cyber. Le directeur général de l'ANSSI, Guillaume Poupard, a indiqué aux rapporteurs qu'aucune cyberattaque à caractère terroriste n'avait eu jusqu'ici un impact significatif. L'ANSSI veille cependant à la sécurité des réseaux électroniques et des réseaux de communications ou de transports qui pourraient être la cible de telles attaques.

c) Des services étatiques

Comme le montre cette classification, la cybercriminalité présente donc souvent une dimension politique : des attaques peuvent être lancées par des groupes sponsorisés par un État ou menées directement par des services de renseignement étrangers.

La Russie est régulièrement mise en cause en cas de cyberattaque. Dans son rapport rendu public en 2019, le procureur spécial américain Robert Mueller a accusé le service de renseignement militaire russe, le GRU, d'avoir piraté les boîtes mail de plusieurs responsables de la campagne présidentielle démocrate de 2016, afin de diffuser ensuite leurs messages sur Wikileaks . Il a également reproché à la Russie d'avoir mené sur les réseaux sociaux une campagne de grande ampleur de dénigrement de la candidate Hillary Clinton.

À plusieurs reprises, l'Ukraine a également rendu la Russie responsable, soit directement, soit par l'intermédiaire de hackers , de cyberattaques qui ont touché ses entreprises et ses infrastructures. En décembre 2015 puis en décembre 2016, le réseau d'approvisionnement électrique ukrainien a fait l'objet d'attaques qui ont provoqué des coupures de courant pendant plusieurs heures.

En juin 2017, le pays a été fortement touché par la cyberattaque NotPetya . Le logiciel utilisé pour les déclarations fiscales a été infecté et a servi à diffuser la charge virale. Celle-ci a eu pour effet de supprimer le système de lancement des ordinateurs infectés, les rendant inutilisables. Cette attaque a provoqué des perturbations majeures : les chemins de fer, le métro et l'aéroport de Kiev ont été contraints de limiter leurs opérations, de même que des entreprises publiques de premier plan comme la poste ou l'opérateur de télécommunications UkrTelecom ; les distributeurs de billets ne fonctionnaient plus à Kiev, des banques et des magasins ont été contraints de fermer leurs portes, des chaînes de télévision et des stations de radio ont dû rendre l'antenne, tandis que les ordinateurs de plusieurs ministères ont été paralysés.

Cette attaque a été analysée comme une manifestation de la « guerre hybride » menée par la Russie contre l'Ukraine dans le but de déstabiliser ses institutions et d'affaiblir son économie.

La Chine est une autre puissance qui dispose des moyens techniques et des ambitions géopolitiques qui peuvent motiver des cyberattaques.

En juin 2020, à l'occasion d'un sommet Chine-Union européenne par téléconférence, la présidente de la Commission européenne, Ursula von der Leyen, a accusé la Chine d'être à l'origine d'une série de cyberattaques ciblant les hôpitaux européens pendant la pandémie. Elle a également reproché à la Chine d'avoir mené en Europe une campagne de désinformation relative à la crise sanitaire.

Le même mois, l'Australie a été la cible d'une importante cyberattaque que le Premier ministre, Scott Morrison, a attribuée à des pirates agissant pour le compte d'un acteur étatique sophistiqué. La plupart des observateurs considèrent que la Chine en est à l'origine, dans le but de faire pression sur l'Australie dans un contexte de tensions diplomatiques et commerciales. Le gouvernement australien a annoncé, le 30 juin 2020, que le pays allait investir plus de 800 millions d'euros au cours des dix prochaines années pour renforcer sa cybersécurité.

2. Du côté des victimes

a) Les particuliers

Personne n'est à l'abri de la cybercriminalité qui concerne, comme on l'a vu, un grand nombre de particuliers : ils ont représenté l'an passé 90 % des victimes qui se sont tournées vers le dispositif Cybermalveillance.gouv.fr .

Les personnes âgées, moins familières de l'univers du numérique, apparaissent particulièrement vulnérables, de même que les plus jeunes qui, quoiqu'étant des digital natives , manquent de maturité pour repérer certains comportements suspects.

Très présents sur Internet, les plus jeunes constituent en particulier des proies faciles pour les prédateurs sexuels. La pratique du grooming consiste pour un adulte à gagner la confiance d'un mineur, et parfois aussi de ses parents, afin d'en abuser sexuellement. Les réseaux sociaux, les forums de discussion, les jeux vidéo en ligne offrent de multiples occasions de contacts entre les victimes et leurs futurs agresseurs qui se font parfois passer eux-mêmes pour des enfants ou des adolescents pour obtenir un rendez-vous avec le mineur.

Le mode opératoire retenu est parfois fort simple : en 2017, le tribunal correctionnel de Poitiers a par exemple condamné un pédocriminel de 28 ans qui entrait en relation avec ses victimes en proposant ses services en tant que baby-sitter dans des petites annonces postées sur le site Le Bon Coin. Ses méfaits ont été interrompus lorsqu'une jeune victime a expliqué à ses parents ce qu'elle avait subi.

b) Les entreprises et les administrations

Des grandes entités publiques et privées sont également la cible de cybercriminels, occasionnant parfois un préjudice considérable, comme le montre l'actualité récente.

Au mois de février 2020, Bouygues Construction, la filiale de BTP du groupe éponyme, a été la victime d'un rançongiciel qui a bloqué son système informatique pendant plusieurs semaines. Les hackers ont exigé une rançon de dix millions de dollars et ont menacé de rendre publiques les données qu'ils avaient cryptées s'ils n'obtenaient pas satisfaction.

Le mois suivant, c'est la ville de Marseille et la Métropole Aix-Marseille-Provence qui ont été victimes d'une attaque, à la veille du premier tour des élections municipales. Les perturbations ont été telles que la municipalité s'est demandé si elle serait en mesure d'imprimer les listes d'émargement nécessaires à l'organisation du scrutin ! La tenue de l'état-civil, la comptabilité, différents services aux habitants ont été affectés de manière prolongée, le retour à la normale n'étant intervenu qu'au cours du mois de mai.

En novembre 2019, c'est le système informatique du CHU de Rouen qui a été paralysé pendant plusieurs jours, entraînant des perturbations dans son fonctionnement administratif. Si la réactivité du personnel hospitalier a évité que la santé des patients soit mise en danger, la présence d'un nombre croissant d' appareils connectés dans les hôpitaux ne permet pas d'écarter totalement le risque que la continuité des soins aux patients soit un jour menacée par une attaque informatique.

c) Les opérateurs d'importance vitale

Une attention particulière est portée à la sécurité des opérateurs d'importance vitale (OIV), compte tenu de leur rôle dans la continuité de la vie de la Nation.

Le code de la défense précise que les opérateurs d'importance vitale sont des opérateurs publics ou privés qui gèrent ou utilisent, au titre de leur activité, un établissement, un ouvrage ou une installation dont le dommage, l'indisponibilité ou la destruction par suite d'un acte de malveillance, de sabotage ou de terrorisme risquerait, directement ou indirectement, d'obérer gravement le potentiel de guerre ou économique, la sécurité ou la capacité de survie de la Nation ou de mettre gravement en cause la santé ou la vie de la population.

Une liste de deux cents OIV, gardée confidentielle pour des raisons de sécurité, a été établie, couvrant les secteurs de l'alimentation et de l'approvisionnement en eau, des transports, de l'énergie, de la santé ou encore de la défense.

Le dispositif de sécurité des OIV intègre une dimension de cybersécurité, placée sous la responsabilité de l'ANSSI ( cf . infra ).

II. UN DISPOSITIF NATIONAL DE LUTTE QUI APPARAÎT INSUFFISAMMENT DOTÉ NOTAMMENT SUR SON VERSANT JUDICIAIRE

A. UN ARSENAL LÉGISLATIF GLOBALEMENT ADAPTÉ

Les personnes entendues par les rapporteurs ont jugé le cadre juridique de la lutte contre la cybercriminalité satisfaisant, qu'il s'agisse du droit matériel ou de la procédure pénale, même si des améliorations restent possibles, notamment en ce qui concerne la sécurisation des éléments de preuve numérique.

1. Le droit matériel

Un grand nombre d'incriminations pénales peuvent être utilisées pour réprimer les faits de cybercriminalité. Certaines sont propres à l'univers cyber, tandis que d'autres sont de portée plus générale, beaucoup de faits pouvant d'ailleurs faire l'objet d'une double qualification.

a) Sur les atteintes aux systèmes informatiques

Beaucoup de faits de cybercriminalité sont poursuivis sur le fondement des articles 323-1 et suivants du code pénal, relatifs aux atteintes aux systèmes de traitement automatisé de données , souvent qualifiés « d'infractions STAD ».

Ces infractions sont anciennes, puisqu'elles sont issues de la loi n° 88-19 du 5 janvier 1988 relative à la fraude informatique, dite loi Godfrain, du nom de l'ancien député Jacques Godfrain qui en est à l'origine.

En dépit des évolutions technologiques considérables observées depuis plus de trente ans, ces incriminations pénales ont été rédigées en des termes suffisamment larges pour pouvoir s'appliquer aux formes contemporaines de la cybercriminalité .

Une actualisation a toutefois été opérée en 2004 afin de sanctionner la vente d'équipements ou de logiciels permettant d'attaquer un système informatique , ce qui est très utile pour réprimer certaines transactions observées sur le dark net .

Les atteintes aux systèmes de traitement automatisé de données

L'article 323-1 du code pénal punit de deux ans d'emprisonnement et de 30 000 euros d'amende le fait d'accéder ou de se maintenir frauduleusement dans tout ou partie d'un système automatisé de traitement de données (STAD).

La peine est portée à trois ans d'emprisonnement et à 45 000 euros d'amende lorsqu'il en est résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système.

L'article 323-2 punit de cinq ans d'emprisonnement et de 75 000 euros d'amende le fait d'entraver ou de fausser le fonctionnement d'un STAD.

L'article 323-3 punit des mêmes peines le fait d'introduire frauduleusement des données dans un STAD ou de supprimer ou modifier frauduleusement les données qu'il contient.

L'article 323-3-1, issu de la loi du 21 juin 2004 pour la confiance dans l'économie numérique, punit le fait, sans motif légitime, d'importer, de détenir, d'offrir, de céder ou de mettre à disposition un équipement, un instrument, un programme informatique ou toute donnée conçus ou spécialement adaptés pour commettre une ou plusieurs des infractions prévues par les articles 323-1 à 323-3 ; la peine est identique à celle prévue pour ladite infraction.

L'article 323-4 punit la participation à une bande organisée en vue de commettre l'une des infractions visées aux articles précédents.

L'article 323-5 prévoit des peines complémentaires (privation des droits civiques, interdiction d'exercer certaines fonctions, fermeture de l'établissement, exclusion des marchés publics, confiscation de l'objet qui a servi à commettre l'infraction, etc.).

L'article 323-6 dispose que les personnes morales peuvent également être poursuivies.

L'article 323-7 prévoit enfin que la tentative des délits est punie des mêmes peines que les délits eux-mêmes.

Des faits de cyber-espionnage dans le réseau informatique d'une entreprise, l'attaque d'un hacker qui défigure un site Internet institutionnel ou la compromission de données sont autant d'actes de délinquance qui peuvent être poursuivis sur le fondement des infractions STAD.

b) Sur les atteintes aux personnes

Le code pénal a été complété, soit par la création d'infractions spécifiques, soit par la création de circonstances aggravantes, afin de tenir compte de l'utilisation d'Internet pour porter atteinte aux personnes, et notamment aux mineurs.

(1) Des infractions spécifiques

En 2004, 2006 et 2007, l'article 227-23 du code pénal a ainsi été modifié afin de mieux réprimer les faits de pédopornographie . Cet article punit désormais de cinq ans d'emprisonnement et de 75 000 euros d'amende le fait d'enregistrer ou de transmettre la représentation à caractère pornographique d'un mineur en vue de sa diffusion. Les peines sont portées à sept ans d'emprisonnement et à 100 000 euros d'amende lorsque cette diffusion est effectuée via un réseau de communications électroniques.

Le même article punit de deux ans d'emprisonnement et de 30 000 euros d'amende 12 ( * ) le fait de consulter des images pédopornographiques en ligne ou de conserver ces images par quelque moyen que ce soit, sur le disque dur d'un ordinateur par exemple.

Les peines prévues à cet article sont portées à dix ans d'emprisonnement et à 500 000 euros d'amende lorsque les faits sont commis en bande organisée.

En 2011, un nouvel article 226-4-1 a été introduit dans le code pénal afin de réprimer le fait d' usurper l'identité d'un tiers , y compris lorsque l'infraction est commise sur un réseau de communication au public en ligne.

Plus récemment, la loi n° 2018-703 du 3 août 2018 renforçant la lutte contre les violences sexuelles et sexistes a introduit dans le code pénal un nouvel article 226-3-1 afin de réprimer la pratique de l' upskirting qui consiste à filmer ou photographier à son insu les parties intimes d'un individu, souvent dans le but de diffuser ensuite les images sur Internet. Les peines sont de deux ans d'emprisonnement et 30 000 euros d'amende lorsque les images ont été enregistrées ou transmises.

(2) Des circonstances aggravantes

Afin de dissuader les prédateurs sexuels de rechercher leurs victimes sur Internet, des circonstances aggravantes ont été introduites à différents articles du code pénal afin de réprimer plus sévèrement certains faits lorsque l'auteur est entré en contact avec la victime via un réseau de communication électronique :

- à l'article 222-24 concernant le viol ;

- à l'article 222-28 relatif aux agressions sexuelles ;

- à l'article 225-12-2 sur l'achat de prestations sexuelles à une personne mineure ou vulnérable ;

- à l'article 227-22 sur la corruption de mineurs.

Une circonstance aggravante a également été introduite à l'article 227-26 du code pénal relatif au harcèlement moral.

c) Les infractions de portée générale

Beaucoup de faits de cybercriminalité sont poursuivis sur la base d'incriminations pénales générales, parfois associées à des infractions STAD.

Les attaques au rançongiciel peuvent ainsi être poursuivies au titre des atteintes au STAD, mais aussi sur le fondement des articles 312-1 et 312-6-1 du code pénal, qui répriment l'extorsion simple ou en bande organisée.

Les articles 313-1 à 313-3 du code pénal, qui répriment l' escroquerie , simple ou en bande organisée, peuvent être mobilisés pour réprimer les escroqueries à la fausse amitié ou à la romance, les escroqueries à l'investissement en ligne, les escroqueries au faux site de vente en ligne ou encore l'arnaque au faux site administratif. Les escroqueries au faux ordre de virement ou aux images érotiques fictives peuvent aussi être poursuivies au titre des atteintes au STAD.

La publication de contenus illicites en ligne peut être poursuivie en faisant appel à une grande diversité de qualifications pénales, qui vont dépendre de la nature du contenu considéré : un fait de revenge porn pourra être réprimé sur le fondement de l'article 226-2-1 du code pénal sur les atteintes à la vie privée ; d'autres contenus seront réprimés au titre de l'apologie du terrorisme, de la provocation à la haine, à la discrimination ou à la violence, ou encore en tant que diffamation ou injure.

Les cybercriminels qui recrutent des mules sur Internet ou qui proposent sur le dark web du matériel pour réaliser une cyberattaque peuvent être poursuivis sur le fondement des articles 450-1 à 450-5 du code pénal, relatifs à la participation à une association de malfaiteurs. Le blanchiment réalisé grâce à des cryptoactifs peut être poursuivi en tant que blanchiment aggravé (article 324-2 du code pénal), tandis que la vente illicite de données personnelles peut être poursuivie sous la qualification de recel (article 321-1).

Cette présentation des principales qualifications pénales utilisées montre que l'arsenal législatif est étoffé : il n'existe pas de faits de cybercriminalité qui ne pourraient être poursuivis faute d'incrimination adaptée.

Comme le notait Marc Robert dans son rapport de février 2014, Protéger les internautes , la jurisprudence de la Cour de cassation contribue également à faciliter la poursuite des faits de cybercriminalité en allant « dans le sens d'une “dématérialisation” des éléments constitutifs de certains délits, par exemple lorsqu'elle admet que le délit de vol est constitué par le simple fait de s'approprier, à l'insu de son propriétaire, un document, quel qu'en soit le support, pour la seule durée nécessaire pour le copier, ou celui d'abus de confiance par le détournement d'un bien “quelconque” pour d'autres usages que ceux pour lesquels il a été confié, ou encore celui d'escroquerie par l'utilisation d'un code de carte bancaire ».

2. La procédure pénale

Les enquêteurs et magistrats entendus par les rapporteurs se sont également déclarés satisfaits du cadre procédural dans lequel ils opèrent, après qu'il a été réformé par la loi de programmation 2018-2022 et de réforme pour la justice du 23 mars 2019. Deux techniques d'investigation sont particulièrement utiles en matière de lutte contre la cybercriminalité.

a) L'enquête sous pseudonyme

Créée en 2007 , la technique des enquêtes sous pseudonyme, ou « cyberpatrouilles » se conçoit comme une infiltration numérique : dès lors que diverses infractions sont commises au moyen d'Internet, il convient de permettre à des officiers de police judiciaire d'enquêter en ligne, sous pseudonyme, afin de recueillir des preuves.

Les enquêteurs, spécialement habilités à cette fin, peuvent notamment :

- participer sous pseudonyme aux échanges électroniques ;

- extraire, acquérir ou conserver par ce moyen les éléments de preuve et les données sur les personnes susceptibles d'être les auteurs des infractions ;

- extraire, transmettre en réponse à une demande expresse, acquérir ou conserver des contenus illicites (sauf pour certaines infractions).

À peine de nullité, ces actes ne peuvent constituer une incitation à la commission d'une infraction, ce qui signifie que l'enquêteur ne doit pas inciter autrui à commettre une infraction sous peine que l'acte soit annulé et ne puisse plus figurer dans la procédure.

Le champ d'application de cette technique, d'abord limité aux infractions de nature sexuelle ou en matière de traite des êtres humains, a été progressivement étendu à l'apologie du terrorisme , à l'ensemble des infractions de la délinquance et de la criminalité organisées, mentionnées aux articles 706-73 et 706-73-1 du code de procédure pénale, mais également aux délits d'atteintes aux systèmes de traitement automatisé de données à caractère personnel mis en oeuvre par l'État, commis en bande organisée, ainsi qu'à certaines infractions du code de la santé publique ou du code de la consommation.

La loi du 23 mars 2019 a unifié le régime de l'enquête sous pseudonyme , désormais défini dans un nouvel article 230-46 du code de procédure pénale, alors qu'il était auparavant dispersé entre plusieurs articles dudit code. Surtout, elle a élargi le champ d'application de cette technique en l'autorisant pour toute infraction punie d'une peine d'emprisonnement commise par un moyen de communication électronique . L'acquisition de tout contenu, produit, substance, prélèvement ou service, y compris illicite, est mieux encadrée puisque soumise à l'autorisation du procureur de la République ou du juge d'instruction, l'autorisation étant mentionnée au dossier de la procédure.

b) L'interception des communications électroniques

Au cours des investigations, il est possible de recourir aux interceptions de correspondances émises par la voie des communications électroniques 13 ( * ) , communément appelées « écoutes judiciaires ».

Légalisées en 1991 , les interceptions judicaires relevaient initialement du seul juge d'instruction qui peut les prescrire « lorsque les nécessités de l'instruction l'exigent », en matière criminelle et correctionnelle si la peine encourue est égale ou supérieure à deux ans d'emprisonnement. Depuis 2004 , le juge des libertés et de la détention (JLD) peut également autoriser des interceptions de correspondances pendant une enquête de flagrance ou préliminaire relative à la délinquance ou à la criminalité organisée , ces interceptions étant ordonnées pour une durée maximale d'un mois, renouvelable une fois.

Le projet de loi de programmation 2018-2022 et de réforme pour la justice avait pour ambition d'étendre le champ d'application des interceptions de correspondances émises par la voie des communications électroniques, durant l'enquête de flagrance et l'enquête préliminaire, à tous les crimes et à tous les délits punis d'au moins trois ans d'emprisonnement, sans exiger qu'ils relèvent de la délinquance ou de la criminalité organisée. La commission des lois du Sénat s'était opposée à cette extension qui lui avait semblé porter une atteinte disproportionnée aux libertés individuelles, notamment au regard des capacités de contrôle du JLD.

Le Conseil constitutionnel a partagé cette analyse puisqu'il a censuré cette disposition 14 ( * ) . Il a considéré que les infractions visées n'étaient pas d'une particulière complexité et que l'autorisation du JLD, qui ne dispose pas de tout le dossier de la procédure, n'était pas une garantie suffisante.

Les professionnels entendus par les rapporteurs n'ont pas souhaité que le débat soit rouvert sur ce point, ce qui conduit à penser que l'extension considérable envisagée par le Gouvernement n'était sans doute pas indispensable.

3. Des améliorations possibles

a) La preuve numérique

Le principal obstacle rencontré par les magistrats et par les enquêteurs réside dans la difficulté à accéder à la preuve numérique .

Le recueil de la preuve numérique dépend de la durée de conservation des données par chaque hébergeur, qui n'obéit à aucune norme commune, mais aussi de la garantie que pourront apporter les enquêteurs que la preuve n'a pas été falsifiée. Comme l'a souligné Myriam Quémener 15 ( * ) , avocate générale près la cour d'appel de Paris, « la matière pénale renforce les exigences sur les enquêteurs qui devront pouvoir démontrer son origine et son authenticité aux avocats et aux magistrats. Le respect de la procédure d'accès à la preuve numérique est d'une importance fondamentale car elle permet de démontrer l'intégrité des données électroniques et d'expliquer la manière dont elles ont été obtenues en conformité avec les droits des parties ».

Des négociations sont actuellement en cours au niveau de l'Union européenne, dans le cadre du paquet « e-evidence », afin d'harmoniser les règles applicables à l'échelle européenne ( cf . infra ).

La question de l'accès à la preuve numérique dépasse d'ailleurs le cadre de la lutte contre la cybercriminalité : dans les affaires d'une certaine complexité, quelle qu'en soit la nature, les enquêteurs ont souvent comme premier réflexe d'exploiter des données de téléphonie mobile, de vidéosurveillance ou de solliciter des expertises informatiques, ce qui témoigne de la nécessité de sécuriser ces données.

b) La question de la responsabilité des hébergeurs

Les rapporteurs ont concentré leurs investigations sur la lutte contre la cybercriminalité par l'autorité judiciaire et par les services enquêteurs. Ils n'ont pas étudié la question de la responsabilité des hébergeurs, qui reste aujourd'hui en débat. Deux développements récents soulignent la complexité de ce sujet.

D'abord, la censure par le Conseil constitutionnel de la proposition de loi présentée par la députée Laetitia Avia, sur laquelle le Sénat avait multiplié les mises en garde.

Ce texte avait pour ambition d'imposer le retrait dans des délais extrêmement brefs de certains contenus illicites. Il aurait obligé certains opérateurs de plateforme en ligne, sous peine de sanction pénale, à retirer ou à rendre inaccessibles, dans un délai de vingt-quatre heures, des contenus illicites en raison de leur caractère haineux ou sexuel, sur la base d'un simple signalement par un utilisateur. Il aurait également imposé aux hébergeurs ou aux éditeurs d'un service de communication en ligne de retirer, dans un délai d'une heure, les contenus à caractère terroriste ou pédopornographique notifiés par l'autorité administrative. Le non-respect de ces obligations aurait été passible d'une lourde sanction pénale.

Saisi par plus de soixante sénateurs, dont le rapporteur Sophie Joissains, le Conseil constitutionnel a estimé, par sa décision n° 2020-801 DC du 18 juin 2020, que ces dispositions portaient une atteinte disproportionnée à la liberté d'expression et de communication et qu'elles devaient donc être déclarées contraires à la Constitution. Elles auraient accordé un pouvoir considérable à l'administration pour décider des contenus à retirer et fait peser une forte contrainte sur les opérateurs qui auraient été tentés de retirer tous les contenus signalés pour se mettre à l'abri de poursuites pénales, compte tenu de la difficulté de procéder à un véritable examen des contenus litigieux dans le délai court qui leur était imparti.

Par ailleurs, la Cour des comptes a publié, en février 2020, un rapport sur la lutte contre les contrefaçons dans lequel elle suggère de renforcer les obligations juridiques des plateformes du commerce en ligne afin de mieux lutter contre le commerce de contrefaçons.

La Cour des comptes estime que « les plateformes numériques sont relativement passives dans la lutte contre la contrefaçon au motif qu'elles ne sont que des intermédiaires sans obligation de vigilance particulière. Ce régime de responsabilité limitée résulte de la directive commerce électronique 2000/31/CE qui dispense les plateformes du contrôle général des contenus qu'elles hébergent. C'est seulement en cas d'inaction à la suite d'une notification que l'intermédiaire peut, le cas échéant, voir sa responsabilité engagée ».

Sans aller jusqu'à imposer aux plateformes (moteurs de recherche, réseaux sociaux, places de marché) un devoir de surveillance générale a priori de la totalité des contenus, produits et services qu'ils référencent, la Cour suggère de définir de nouvelles obligations de vigilance renforcée, qui les obligeraient notamment à vérifier l'identité des vendeurs et à communiquer cette information aux consommateurs, à suivre les flux permettant d'identifier les étapes de la chaîne de distribution et à mettre en place une procédure de notification des contenus contrefaisants, avec un délai de retrait homogène et rapide.

Compte tenu du grand nombre d'infractions constatées dans l'univers cyber, il est vraisemblable qu'une meilleure régulation d'Internet par ses principaux acteurs, dans un cadre défini par les États ou, mieux, par l'Union européenne, se révèlera nécessaire pour compléter les efforts de la police et de la justice.

c) Les interrogations soulevées par certaines interventions à distance

En 2019, le centre de lutte contre la criminalité numérique (C3N) de la gendarmerie nationale a réalisé, en partenariat avec l'entreprise de sécurité informatique Avast, une opération spectaculaire tendant à mettre fin à l'activité d'un vaste botnet 16 ( * ) dans le cadre de l'affaire dite Retadup.

Retadup est le nom d'un logiciel malveillant (ou malware ) qui a principalement contaminé des ordinateurs basés aux États-Unis et en Amérique latine. Les ordinateurs contaminés ont formé un botnet , soit un réseau de centaines de milliers d'ordinateurs piratés pour générer de la cryptomonnaie à l'insu de leurs propriétaires.

À cette fin, les ordinateurs contaminés se connectent régulièrement à un serveur « command and control » qui leur donne des instructions. L'entreprise Avast a repéré que ces connections les reliaient à un serveur basé en région parisienne. Elle a pris contact avec le C3N, et le parquet de Paris a ouvert une enquête. Le serveur a été localisé chez un hébergeur qui a fait l'objet d'une perquisition.

Avast et le C3N ont repéré une faille dans le protocole utilisé par les pirates informatiques. Cette faille a été exploitée pour nettoyer à distance les ordinateurs infectés .

Ce serveur a été remplacé par un serveur de la gendarmerie auquel les ordinateurs contaminés se sont connectés : le nouveau serveur leur a donné l'ordre d'exécuter une commande vide ayant pour effet de désactiver le logiciel malveillant.

Cette affaire illustre l'excellence technique du C3N. Elle pose aussi des questions nouvelles sur le plan juridique : est-il permis d'apporter une modification, sans l'accord de leur propriétaire ni des États concernés, à des ordinateurs situés à l'étranger ? En l'espèce, le C3N n'a pas porté atteinte à un STAD puisque ce sont les ordinateurs contaminés qui se connectaient au serveur présent sur le territoire national, sans qu'il leur soit ordonné de réaliser de codes supplémentaires. Mais serait-il envisageable que des données plus intrusives soient envoyées vers les ordinateurs de particuliers ou d'entreprises à l'étranger, sans les en informer, dans le but de « nettoyer » ces machines, voire dans le but de neutraliser un botnet à distance ?

Une réflexion européenne et internationale mériterait d'être conduite dans les prochaines années afin de définir les pratiques qui sont juridiquement acceptables et de prévoir des règles de bonne conduite dans les relations entre États.

B. DES SERVICES SPÉCIALISÉS À ÉTOFFER

La forte dimension technique de la cybercriminalité a conduit à spécialiser certains services enquêteurs et certains magistrats. D'un bon niveau technique, ces services gagneraient toutefois à être étoffés, notamment sur le versant judiciaire qui apparaît particulièrement sous-doté.

1. La spécialisation des services enquêteurs

Les administrations en charge de la répression des infractions pénales, fiscales ou douanières se sont chacune dotées de leur service spécialisé.

a) Au sein de la police judiciaire

Depuis 2014, la direction centrale de la police judiciaire (DCPJ) du ministère de l'intérieur 17 ( * ) s'est dotée d'une sous-direction en charge de la lutte contre la cybercriminalité (SDLC).

Pôle de compétence nationale, la sous-direction emploie environ 130 personnes, dont une dizaine d'ingénieurs et de techniciens. Elle comprend notamment un bureau de coordination stratégique, un bureau de l'Internet, un bureau de la formation à la lutte contre la cybercriminalité, une division de l'anticipation et de l'analyse, ainsi que l'Office central de lutte contre la criminalité liée aux technologies de l'information et de la communication (OCLCTIC). Elle travaille en partenariat avec les autres administrations du ministère de l'intérieur et avec d'autres administrations centrales, telles que la direction générale de la concurrence, de la consommation et de la répression des fraudes ou la direction générale des douanes et des droits indirects. Elle constitue une entité aisément identifiable par ses partenaires institutionnels, par les acteurs de l'économie numérique et par les particuliers.

La SDLC joue un rôle important en matière de formation - 610 investigateurs ont déjà été formés à la lutte contre la cybercriminalité - et d'animation du réseau de « référents cybermenaces » qui s'est constitué au sein de la police judiciaire. Elle apporte de l'information aux services qui enquêtent sur le terrain et les aide à nouer des contacts avec les acteurs de l'Internet grâce à son répertoire de contacts réservés.

La SDLC est aussi une source d'expertise grâce à ses seize laboratoires d'investigation du numérique présents sur le territoire et grâce à sa section d'assistance technique, de recherche et de développement, chargée d'aider les services à exploiter les supports numériques et à concevoir de nouveaux outils d'investigation numérique. La division de la preuve numérique peut envoyer en renfort un groupe d'appui pour travailler sur les traces numériques.

La SDLC contribue aussi au développement d'outils tournés vers le grand public. À parité avec la gendarmerie, la SDLC gère la plateforme Pharos, qui recueille les signalements des internautes qui repèrent sur le web des comportements ou des contenus publics qu'ils estiment illégaux, et pilote le projet Thesee qui a vocation à recueillir des signalements et des plaintes en ligne. Elle dispose également d'une plateforme téléphonique chargée d'orienter les victimes d'escroquerie, qui a reçu 66 000 appels en 2019.

Sur certains dossiers complexes, la SDLC joue un rôle pleinement opérationnel . L'OCLCTIC comporte ainsi trois brigades chargées respectivement de la répression des atteintes aux systèmes de traitement automatisé de données (STAD), des escroqueries commises sur Internet et des atteintes aux systèmes de paiement. Lors de son audition par les rapporteurs, la sous-directrice, Catherine Chambon, a indiqué que la SDLC était saisie de 275 dossiers. Elle a précisé que la SDLC se saisissait systématiquement, soit seule, soit en cosaisine, des affaires de rançongiciel.

La brigade sur les fraudes aux technologies de

l'information

de la préfecture de police

Au sein de la préfecture de police de Paris existe également une unité de police judiciaire spécialisée dans la lutte contre la cybercriminalité : la brigade d'enquête sur les fraudes aux technologies de l'information (BEFTI). Elle se saisit d'affaires relevant de l'accès ou du maintien frauduleux dans un système de traitement automatisé des données (STAD).

Créée en février 1994, la BEFTI emploie aujourd'hui vingt-cinq policiers spécialisés. Compétente sur le ressort de Paris et de la petite couronne, elle est composée de trois groupes « enquêtes et initiative » et d'un groupe d' « assistance ».

Elle apporte une assistance technique et matérielle aux autres services de la police judiciaire et aux commissariats du ressort. Elle contribue également à la diffusion d'une culture de cybervigilance et de cybersécurité auprès du grand public et des professionnels du secteur informatique.

b) Au sein de la gendarmerie

Au sein de la gendarmerie, c'est le centre de lutte contre les criminalités numériques (C3N) qui est chargé de piloter la lutte contre la cybercriminalité. Il est l'héritier du département de lutte contre la cybercriminalité, créé en 1998 au sein du service technique de recherches judiciaires et de documentation de la gendarmerie.

Le C3N assume d'abord une mission de pilotage et d'appui spécialisé de l'action de la gendarmerie dans le domaine de la lutte contre la cybercriminalité.

Il peut également mener lui-même, ou coordonner, des investigations d'ampleur nationale. Lors de son audition, le général Jean-Philippe Lecouffe a indiqué que le C3N suivait une soixantaine d'affaires. Il traite en moyenne une centaine de dossiers chaque année et revendique un taux d'élucidation de 54 %, chiffre en baisse depuis la prise en compte des dossiers de rançongiciel, qui restent un point noir en matière d'élucidation.

Le C3N exerce également un rôle de veille en surveillant en permanence l'Internet pour détecter les infractions qui y sont commises et collecter des preuves. Il centralise les comptes rendus de police judiciaire émis par les unités de gendarmerie, ce qui lui permet d'évaluer les menaces et de procéder à des regroupements d'affaires traitées localement.

Le C3N est aussi en mesure d'apporter une assistance 24 heures sur 24 aux unités territoriales de la gendarmerie grâce à son guichet unique qui facilite les relations entre les enquêteurs et les opérateurs de téléphonie ou les fournisseurs d'accès à Internet.

Le C3N emploie actuellement 33 militaires. En 2020, l'effectif autorisé a été porté à 56 militaires (12 officiers et 44 sous-officiers), ce qui autorisera prochainement de nouvelles affectations. Le C3N anime un réseau de correspondants en technologie numérique (réseau CyberGend), qui compte aujourd'hui 5 300 gendarmes capables de conseiller leurs collègues et de procéder à certaines expertises, l'analyse d'un téléphone portable par exemple. Il s'appuie également sur 102 sections opérationnelles qui disposent, dans chaque département, d'enquêteurs en technologie numérique et de spécialistes des systèmes d'information. Il dispose enfin de neuf groupes régionaux pour traiter les cas les plus complexes ou les plus graves et envisage d'en créer deux supplémentaires pour compléter son implantation sur le territoire.

Au total, environ 5 500 gendarmes bénéficient d'une expertise en matière de cybercriminalité ; l'objectif de la gendarmerie est de faire passer ce chiffre à 7 000 d'ici à 2022.

Est par ailleurs rattaché au C3N le centre national d'analyse des images de pédopornographie (CNAIP) : il centralise, pour le compte de la police et de la gendarmerie, les fichiers saisis au cours des enquêtes, travaille à l'identification des victimes et des auteurs de ces contenus et fournit, le cas échéant, des images illicites aux agents habilités à réaliser des enquêtes sous pseudonyme.

c) Au sein du ministère de l'économie

Les services chargés à Bercy de la lutte contre la fraude contribuent aussi à la lutte contre la cybercriminalité.

(1) Les douanes