EXAMEN DES ARTICLES

Article 1er (chapitre II du titre Ier du livre II du code des postes et des communications électroniques) - Autorisation préalable à l'exploitation des équipements de réseaux radioélectriques et pouvoir d'injonction

Objet : cet article soumet à autorisation préalable, en vue de préserver les intérêts de la défense et de la sécurité nationale, l'exploitation sur le territoire national des équipements des réseaux « mobiles » qui, par leurs fonctions, présentent un risque pour la sécurité des réseaux. Ce régime ne concernerait que les opérateurs de communications électroniques d'importance vitale dans le cadre de l'exploitation d'un réseau ouvert au public. Cet article détermine également les conditions d'octroi ou de refus de l'autorisation par le Premier ministre et confie à celui-ci un pouvoir d'injonction.

I. Le droit en vigueur : la sécurité des réseaux « mobiles » est aujourd'hui assurée grâce à différents outils mobilisant l'Agence nationale de la sécurité des systèmes d'information.

L'Agence nationale de la sécurité des systèmes d'information (Anssi) est au coeur des trois principaux dispositifs concernant la sécurité des réseaux actuellement en vigueur. Les deux premiers mettent des obligations particulières à la charge des opérateurs. Le troisième est centré sur la sécurité des équipements et concerne aussi bien les équipementiers que les opérateurs.

|

L'Agence nationale de la sécurité des systèmes d'information Créée il y a moins de dix ans 63 ( * ) , l'Anssi est un service à compétence nationale rattaché (sans personnalité morale) au Secrétariat général de la défense et de la sécurité nationale, lui-même rattaché au Premier ministre, qu'il assiste dans l'exercice de ses responsabilités en matière de défense et de sécurité nationale. Chargée de mettre en oeuvre la politique du Gouvernement en matière de sécurité des systèmes d'information, les missions de l'Agence s'organisent autour de deux pôles : « sensibilisation et prévention », destiné à informer les acteurs publics des menaces présentes dans le cyberespace et des moyens de s'en protéger ; « réaction aux attaques », dans lequel le centre opérationnel de la sécurité des systèmes d'information (COSSI) assure la réponse de l'État en termes de défense. En raison de l'importance de ses missions dans un monde toujours plus connecté, l'Agence bénéficie d'une croissance non négligeable de ses effectifs, passés de 122 équivalents temps pleins en 2009 à 568 agents en 2018. Les opérateurs de communications électroniques ont aujourd'hui des relations régulières avec l'Anssi en raison des trois principaux dispositifs qui permettent, aujourd'hui, de s'assurer de la sécurité de nos réseaux. Au-delà, ils se fréquentent également dans le cadre de l'article 34 de la loi de programmation militaire 64 ( * ) , qui prévoit des dispositions relatives au renforcement des capacités de détection des attaques informatiques. |

A. Être opérateur en France signifie respecter des obligations de sécurité portant sur les réseaux déployés et, pour ceux qui sont d'importance vitale, sur leurs systèmes d'informations

1. Les obligations pesant sur les opérateurs en matière de sécurité des réseaux.

En France, selon l'article L. 33-1 du code des postes et des communications électroniques, l'établissement et l'exploitation des réseaux ouverts au public et la fourniture au public de services de communications électroniques sont soumis au respect de règles sur la sécurité des réseaux et de leurs usages .

Édictées dans la partie réglementaire du même code, elles portent sur la permanence, la qualité et la disponibilité 65 ( * ) , sur la confidentialité, la sécurité et l'intégrité des réseaux 66 ( * ) , sur les prescriptions exigées par l'ordre public, la défense nationale et la sécurité publique 67 ( * ) et sur l'acheminement des appels d'urgence 68 ( * ) et des communications des pouvoirs publics destinées au public pour l'avertir de dangers imminents ou atténuer les effets de catastrophes majeures 69 ( * ) .

S'agissant plus particulièrement de l'intégrité et de la sécurité des réseaux, les opérateurs ont notamment l'obligation de prendre toutes les mesures appropriées pour assurer ces exigences, de se conformer aux prescriptions techniques adoptées par arrêté et d'informer le ministre de l'intérieur de toute atteinte à la sécurit é ou perte d'intégrité ayant un impact significatif sur le fonctionnement de ses réseaux ou de ses services.

Selon l'article L. 33-10 du code des postes et des communications électroniques, le ministre chargé des communications électroniques peut imposer à tout opérateur de soumettre ses installations, réseaux ou services à un contrôle de leur sécurité et de leur intégrité effectué par l'Anssi, par un service de l'État ou par un organisme qualifié indépendant 70 ( * ) . En principe, un seul contrôle peut être engagé par année civile pour un même réseau ou un même service. Les opérateurs ont confirmé au rapporteur avoir déjà fait l'objet de tels types de contrôles.

2. Les obligations pesant sur les opérateurs d'importance vitale en matière de sécurité des systèmes d'information.

Les opérateurs de communications électroniques reconnus comme d'importance vitale (OIV) 71 ( * ) au titre du code de la défense sont soumis à des obligations particulières.

Les systèmes d'information des OIV 72 ( * ) - ou systèmes d'information d'importance vitale (SIIV) - présents dans ce secteur font l'objet de règles précisées par un arrêté du 28 novembre 2016 73 ( * ) .

Cet arrêté impose notamment la définition d'une politique de sécurité des systèmes d'information, de règles d'homologation des systèmes, la mise en place d'une cartographie des systèmes. D'une manière générale, il édicte un certain nombre de règles techniques et organisationnelles en vue de garantir la sécurité de ces systèmes d'information .

Ce régime comporte également une obligation de déclaration en cas d'incident ainsi que la soumission à un processus de contrôle et d'audit .

C'est l'Anssi qui est en charge de sa mise en oeuvre.

B. Les équipements télécoms sont actuellement soumis à une autorisation qui concerne aussi bien les équipementiers que les opérateurs et qui permet à l'État de les contrôler au regard du risque d'atteinte au secret des correspondances et à la vie privée.

1. Un régime d'autorisation visant à encadrer le commerce d'équipements pouvant porter atteinte au secret des correspondances, qui concerne aussi bien les opérateurs que les équipementiers.

Afin de protéger le secret des correspondances et la vie privée , le code pénal 74 ( * ) exige l'obtention d'une autorisation préalablement à la fabrication, l'importation, l'acquisition, la détention, l'exposition, l'offre, la location ou la vente de certains équipements conçus ou permettant d'y porter atteinte .

En pratique, ce régime concerne à la fois le fabriquant, c'est-à-dire l'équipementier , que l'exploitant du dispositif - c'est-à-dire l'opérateur . On distingue ainsi l'autorisation requise pour « la fabrication, l'importation, l'exposition, l'offre, la location ou la vente » - prévue à l'article R. 226-3 du code pénal (sorte d'autorisation de mise sur le marché), de celle requise pour « l'acquisition ou la détention », prévue à l'article R. 226-7 du même code. Selon les éléments transmis au rapporteur, environ 1 200 autorisations sont délivrées à ce titre chaque année, la moitié au titre de l'article R. 226-3 et l'autre au titre de l'article R. 226-7.

Ce régime autorise l'Anssi à analyser la sécurité et à encadrer le commerce d'équipements considérés comme sensibles, qui permettent notamment aux opérateurs de communications électroniques de satisfaire à leurs obligations en matière d' interceptions judiciaires ou de sécurité . Au-delà de la nécessité de détenir une autorisation pour commercer, ce régime organise une forme de système de traçabilité :

- chaque équipement autorisé doit porter la référence du type correspondant à la demande d'autorisation et un numéro d'identification individuel 75 ( * ) ;

- et le titulaire d'une autorisation de mise sur le marché doit tenir un registre standardisé par arrêté et retraçant l'ensemble des opérations relatives à ces matériels 76 ( * ) .

2. Actuellement limité aux équipements de « coeur de réseau », ce régime s'appliquera aux « stations de base » à compter d'octobre 2021.

Les « appareils et dispositifs techniques » soumis à ce régime sont listés par un arrêté du Premier ministre 77 ( * ) . Ce champ d'application matériel va, en raison de la vocation même du régime, bien au-delà des équipements utilisés pour les réseaux télécoms stricto sensu .

Cependant, certains équipements télécoms sont bien concernés. Actuellement, il s'agit des équipements dits de « coeur de réseau ». Selon les éléments transmis au rapporteur, environ 500 autorisations sont délivrées chaque année aux opérateurs au titre de la détention d'équipements. Une part significative de ces autorisations porte sur des tests réalisés par les opérateurs en amont de potentiels déploiements.

Afin de prendre en compte les évolutions technologiques amenant au développement des « antennes intelligentes », la loi de programmation militaire de 2013 78 ( * ) a étendu la portée du dispositif aux éléments de desserte radio des réseaux mobiles (« stations de base »). Ces équipements pourraient en effet être amenés à porter certaines des fonctions d'interception légale.

|

La modification effectuée par la loi de programmation militaire de 2013 Initialement limité aux équipements « conçus pour réaliser les opérations » pouvant constituer une infraction en matière d'interception de correspondances, le régime de l'article 226-3 du code pénal concerne désormais les équipements qui, sans être spécifiquement conçus pour permettre les interceptions de communications, sont « de nature à permettre » des interceptions. En conséquence, l'arrêté du 4 juillet 2012 fixant la liste d'appareils et de dispositifs techniques prévue par l'article 226-3 du code pénal a été modifié en 2016 en vue d'intégrer les éléments de desserte radio des réseaux mobiles définis comme « les appareils qui permettent aux opérateurs de communications électroniques de connecter les équipements de leurs clients au coeur de leur réseau radioélectrique mobile ouvert au public dès lors que ces appareils disposent de fonctionnalités, pouvant être configurées et activées à distance, permettant de dupliquer les correspondances des clients, à l'exclusion des appareils installés chez ceux-ci ». On remarquera que le nouvel article L. 34-11 du code des postes et des communications électroniques issu de la présente proposition de loi en est assez largement inspiré. |

Cette modification n'entrera en vigueur qu'en octobre 2021 afin, comme le relevait l'Arcep dans son avis sur l'arrêté de 2016, de « permettre aux différents acteurs d'anticiper au mieux leurs stratégies de déploiement d'équipements de réseau et d'organiser le remplacement , d'ici l'échéance du 1 er juillet 2021, des équipements actuellement exploités par les opérateurs qui sont susceptibles de faire l'objet d'un refus d'autorisation », ce remplacement pouvant concerner « plusieurs milliers d'équipements ».

Il n'y aura donc aucun « effet d'aubaine » sur ce point dans la mesure où les stations de base 5G qui pourraient être déployées par les opérateurs avant le 1 er octobre 2021 devront bien faire l'objet, à compter de cette date, de demandes d'autorisation. Le Gouvernement a cependant précisé au rapporteur que, dans l'hypothèse où de graves défauts de sécurisation seraient constatés dans un équipement déployé à très grande échelle, une autorisation temporaire serait plus vraisemblablement prononcée qu'un refus, même si celui-ci était justifié, afin de permettre la correction des défauts ou le remplacement des équipements sans obérer le fonctionnement des réseaux.

Selon le Gouvernement, les antennes intelligentes devraient se généraliser avec le déploiement de réseaux 5G dits « standalone », anticipé au plus tôt en France à compter de 2021 voire 2022.

|

Une autorisation est-elle nécessaire en cas de mise à jour ? Le régime de l'article 226-3 du code pénal concerne aussi bien les équipements matériels que les logiciels. Dans les précédentes générations de réseaux radioélectriques, les évolutions résultaient de changements d'équipements. Aujourd'hui, les réseaux sont modifiés par de simples mises à jour logicielles, ce qui pose la question de savoir quand il s'agit d'un nouvel équipement soumis à autorisation. L'ensemble des équipementiers dans le domaine des télécommunications distinguent, dans leurs conventions de version : - des évolutions mineures (apportant en général des corrections de vulnérabilités ou de dysfonctionnements, sans ajout de nouvelles fonctionnalités) ; - et des évolutions majeures (évolutions du périmètre fonctionnel, par exemple support de nouveaux protocoles ou de nouvelles révisions des normes). Cette distinction est généralement reprise dans les procédures de déploiement des opérateurs, qui déploient les mises à jours mineures après un ensemble de tests relativement réduit, mais prévoient des campagnes d'expérimentation prolongées avant toute mise à jour majeure. Les mises à jour mineures ne modifiant pas l'analyse de sécurité, elles ne donnent pas lieu à une nouvelle demande d'autorisation . En revanche, en l'absence de conventions de version unifiées , la définition précise de ce qui constitue une version majeure ou mineure est spécifique à chaque équipementier, voire à chaque gamme d'équipement. Ericsson a, par exemple, adopté un modèle dit « one track », c'est-à-dire sans version, ce qui ne permet plus de distinguer entre mise à jour majeure et mineure. Les modalités de gestion de ces « versions » sont alors arrêtées au cas par cas dans les conditions associées à chaque autorisation. |

3. L'instruction de la demande est effectuée par l'Anssi, selon des délais variés.

La demande d'autorisation doit être déposée auprès du directeur général de l' Anssi et comporter, entre autres, les opérations pour lesquelles l'autorisation est demandée et, le cas échéant, la description des marchés visés, l'objet et les caractéristiques techniques du type de l'appareil ou du dispositif technique, accompagnés d'une documentation technique 79 ( * ) .

L'instruction de la demande est effectuée par le bureau des contrôles réglementaires de l'Anssi - qui s'appuie au besoin sur les équipes d'audit ou d'assistance technique ou ses laboratoires. Elle exige de recueillir l' avis obligatoire d'une commission consultative présidée par le directeur général de l'Agence et composée de représentants des administrations intéressés (ministères en charge de la justice, de l'intérieur, de la défense, des douanes, de l'industrie, des télécommunications, Agence nationale des fréquences), d'un représentant de la Commission nationale de contrôle des techniques de renseignement et de deux personnalités qualifiées désignées par le Premier ministre 80 ( * ) .

Dans les faits, cette commission se réunit tous les deux mois. Hors cas d'urgence opérationnelle avérée, l'Anssi requiert en général que les demandes soient déposées au plus tard un mois et une semaine avant la tenue d'une commission , afin de permettre leur analyse par les différents services représentés au sein de cette commission.

Le décret n° 2014-1266 du 23 octobre 2014 relatif aux exceptions à l'application du principe « silence vaut acceptation » prévoit que le silence gardé par l'administration durant 9 mois vaut décision de refus .

Toutefois, comme précisé par le Gouvernement dans sa réponse au rapporteur, le délai effectif de traitement des demandes est très dépendant de la nature des appareils concernés :

- les renouvellements d'autorisations antérieures ou les nouvelles demandes portant sur des évolutions de gammes d'équipements déjà analysées par l'Anssi font généralement l'objet d'une décision lors de leur premier passage en commission ;

- en revanche, des appareils présentant une rupture technologique significative par rapport aux équipements antérieurement étudiés, ou des facteurs de complexité particuliers (nouvel équipementier, architecture technique particulièrement complexe...), peuvent faire l'objet de plusieurs ajournement successifs par la commission, et d'importants délais d'analyse. Les causes de ces délais peuvent être multiples : nécessité de compléter la demande d'autorisation par des informations techniques complémentaires, de planifier des tests au sein de plateformes techniques mises à disposition par les opérateurs ou équipementiers, voire de réaliser des évolutions des appareils analysés suite à l'identification de faiblesses de sécurité.

La grande variété des types d'appareils examinés ne permet pas de fournir des délais moyens représentatifs, mais des délais de l'ordre de six mois, voire un an pour les dossiers les plus complexes, ne sont pas exceptionnels . La planification anticipée des demandes et des phases de test associées avec les principaux équipementiers et opérateurs permet cependant, en général, de limiter significativement tant ces délais que leur impact sur les déploiements.

Le Gouvernement a précisé au rapporteur qu'une demande d'autorisation au titre de l'article R. 226-7 du code pénal ne nécessite généralement pas d'instruction approfondie dès lors qu'une autorisation R. 226-3 a déjà été accordée.

4. L'autorisation est délivrée pour trois à six ans, mais peut être retirée.

L'autorisation concernant les équipementiers est délivrée pour six ans 81 ( * ) par le Premier ministre. Elle peut fixer les conditions de réalisation de l'opération et le nombre des appareils ou des dispositifs techniques concernés 82 ( * ) .

L'autorisation concernant les opérateurs ne peut être délivrée que pour une durée maximale de trois ans 83 ( * ) . Elle peut subordonner l'utilisation des appareils ou des dispositifs techniques à des conditions destinées à en éviter tout usage abusif.

Le code pénal prévoit que ces autorisations peuvent être retirées dans certaines conditions 84 ( * ) (en cas de fausse déclaration ou de faux renseignement, en cas de modification des circonstances au vu desquelles l'autorisation a été délivrée, lorsque le bénéficiaire de l'autorisation n'a pas respecté les dispositions réglementaires ou les obligations particulières prescrites par l'autorisation, ou lorsque le bénéficiaire de l'autorisation cesse l'exercice de l'activité pour laquelle a été délivrée l'autorisation). Le retrait ne peut intervenir, sauf urgence, qu'après que le titulaire de l'autorisation a été mis à même de faire valoir ses observations.

Les autorisations prennent fin de plein droit en cas de condamnation du titulaire pour infraction à la vie privée ou atteinte au secret des correspondances.

En cas de retrait comme d' expiration de l'autorisation, les titulaires disposent d'un délai d' un mois pour procéder à la destruction des appareils ou pour les vendre ou les céder à une personne titulaire de l'une des autorisations 85 ( * ) .

5. Les équipements radioélectriques mis sur le marché européen doivent également respecter certaines exigences essentielles.

Pour mémoire, on rappellera également que la mise sur le marché des équipements radioélectriques 86 ( * ) est soumise au respect de la directive dite « RED » 87 ( * ) . En application de ce texte, ces équipements ne peuvent être mis sur le marché, connectés à un réseau ouvert au public, mis en service ou utilisés que si leur conformité aux exigences essentielles a été évaluée préalablement, selon des procédures d'évaluation interne ou par un organisme extérieur .

Ces exigences essentielles portent sur de très nombreux aspects, tels que la santé et la sécurité des personnes, la protection des biens, la compatibilité électromagnétique, l'utilisation efficace des fréquences, la protection des réseaux et la protection de la vie privée des utilisateurs 88 ( * ) .

Les lacunes du droit en vigueur pour assurer la sécurité des réseaux 5G ont été décrites dans l'exposé général.

II. La proposition de loi initiale : un nouveau dispositif d'autorisation préalable à l'exploitation de certains équipements par les opérateurs de communications électroniques d'importance vitale en vue d'assurer la sécurité des réseaux 5G.

La proposition de loi introduit une section 7 intitulée « régime d'autorisation préalable de l'exploitation des équipements de réseaux radioélectriques » au sein du chapitre II du titre Ier du livre II du code des postes et des communications électroniques, consacré au régime juridique des communications électroniques.

L'article 1 er crée quatre nouveaux articles établissant les principes applicables à ce nouveau dispositif d'autorisation administrative préalable à l'exploitation 89 ( * ) d'équipements de réseaux radioélectriques.

Le régime d'autorisation préalable est le plus restrictif des libertés en matière économique par rapport aux deux autres régimes que sont la déclaration préalable et le régime de liberté sous réserve du respect de certaines exigences, sous peine de sanction pénale. Il est cependant justifié en l'espèce par le motif d'intérêt général que constitue la préservation de la défense et de la sécurité nationale.

Il convient de noter que, dans le silence des dispositions de nature législative et réglementaire relatives à ce régime ad hoc , c'est le régime de droit commun issu du code des relations entre le public et l'administration qui s'appliquera à cette nouvelle autorisation.

A. Un champ d'application limité à l'exploitation d'équipements des réseaux « mobiles » ouverts au public déployés par des opérateurs d'importance vitale, amené à être précisé par voie réglementaire.

Le I- du nouvel article L. 34-11 poserait le principe d'une autorisation préalable à l'exercice d'une activité consistant à exploiter certains appareils et en déterminerait le champ d'application.

1. Les « appareils » concernés.

Plutôt que de faire référence aux équipements, le texte reprend la terminologie de l'arrêté du 4 juillet 2012 et vise les « appareils, à savoir tous dispositifs matériels ou logiciels » 90 ( * ) .

Le nouveau régime ne s'appliquerait qu'aux appareils composant les « réseaux radioélectriques 91 ( * ) mobiles » . Cette terminologie exclut les équipements des réseaux filaires (cuivre, câble ou fibre optique) et les réseaux wi-fi .

Seuls les appareils « permettant de connecter les équipements de clients au réseau radioélectrique qui, par leurs fonctions , présentent un risque pour l'intégrité, la sécurité et la continuité de l'exploitation du réseau ». Selon le Gouvernement, cette terminologie vise à faire entrer dans les champs du contrôle les différents composants « actifs » ou « intelligents » du réseau impliqués dans :

- l'acheminement des communications des équipements terminaux, entre eux ou à destination de réseaux tiers ;

- les différentes fonctions contribuant à cet acheminement, telles que l'authentification des terminaux, le routage des flux, ou le contrôle d'accès.

Elle exclurait les fonctions du réseau qui ne contribuent pas à cet acheminement (par exemple, la facturation) et qui ne constituent par conséquent pas a priori un enjeu de sécurité nationale.

Le Premier ministre doit déterminer la liste précise appareils concernés par arrêté.

La question de savoir si les mises à jour des logiciels seront considérées comme des dispositifs logiciels soumis à autorisation est souvent revenue lors des débats autour de cette proposition de loi. Reprenant l'approche adoptée dans le cadre de l'article 226-3 du code pénal, le Gouvernement a confirmé au rapporteur que « les mises à jour mineures ne devraient pas être soumises à autorisation », ce point faisant l'objet d'une précision dans le projet de décret d'application.

Sont, en revanche, exclus du champ d'application du dispositif les appareils installés « chez les clients » . Cela vise à exclure des équipements dont l'exploitation ne se fait pas stricto sensu sous la responsabilité de l'opérateur qui les a déployés ou mis à disposition de ses clients, et qui ne sont en tout état de cause pas associés à un enjeu sécuritaire à portée systémique, à savoir :

- les équipements terminaux (tels que les téléphones intelligents) ;

- les équipements de desserte locale à très courte portée déployés au profit d'un utilisateur particulier (comme les « femtocells »).

2. Seuls les opérateurs d'importance vitale exploitant des réseaux ouverts au public sont visés.

Le texte ne vise que les opérateurs de communications électroniques d'importance vitale . Cela exclue les opérateurs de communications électroniques qui ne sont pas considérés d'importance vitale. L'objectif d'une telle délimitation du champ est de centrer le dispositif sur les seuls opérateurs porteurs d'une mission critique pour la sécurité nationale, c'est-à-dire, par construction, ceux qui ont été désignés opérateurs d'importance vitale en vertu des réseaux qu'ils opèrent.

Cette précision exclue également les équipementiers. Cela se justifie car ce n'est pas la vulnérabilité des équipements eux-mêmes que le régime d'autorisation vise à évaluer mais la vulnérabilité des réseaux utilisant ces équipements. Le Gouvernement estime, du reste, qu'un mécanisme de sanction applicable aux producteurs d'équipements en cas de vulnérabilité de ces derniers serait extrêmement complexe à mettre en place, notamment du fait de la quasi-impossibilité, sur le plan technique, de démontrer le caractère intentionnel d'une telle vulnérabilité. Enfin, une extension du régime de la proposition de loi aux équipementiers risquerait de mettre en péril le régime d'autorisation prévu à l'article R. 226-3 du code pénal, dont l'efficacité a jusqu'ici été démontrée.

Seuls les équipements insérés dans le réseau ouvert au public de ces opérateurs seront concernés. Cela exclut les réseaux professionnels d'entreprises (ou réseaux « PMR 92 ( * ) ») qui pourraient être utilisés par des industriels en dehors du secteur des télécoms, dès lors qu'ils reposeront sur des infrastructures dédiées, et non mutualisées avec les réseaux publics. Les évolutions technologiques apportées par la 5G (en particulier, le slicing , permettant de construire plusieurs réseaux virtuels sur une même infrastructure) permettent néanmoins d'envisager à terme des réseaux professionnels adossés aux réseaux publics, et qui en partageraient les éléments d'infrastructure. Dans ce cas, les éléments d'infrastructure mutualisés au contrôle seront soumis au régime d'autorisation.

3. L'autorisation porte sur l'activité d'exploitation, directe ou par l'intermédiaire de tiers fournisseurs.

C'est bien l'activité d'exploitation des équipements qui est visée par l'obligation de disposer d'une autorisation et non l'équipement en lui-même.

Cette activité nécessitera d'obtenir une autorisation, qu'elle se fasse directement ou par l'intermédiaire de tiers fournisseurs . Cette précision vise à prendre en compte le fait que, comme évoqué dans l'exposé général, selon le Gouvernement, les possibilités accrues de virtualisation des infrastructures réseaux qui accompagnent la 5G rendent envisageables de nouvelles répartitions des rôles entre les différents acteurs économiques de la chaîne de valeur des réseaux.

B. Une autorisation que le Premier ministre peut accorder pour huit ans, renouveler, et refuser uniquement en cas de risque sérieux d'atteinte aux intérêts de la défense et de la sécurité nationale.

L'autorisation serait délivrée par le Premier ministre - et instruite, dans les faits, par l'Anssi.

Le II- de l'article L. 34-1 et les nouveaux articles L. 34-11-1 et L. 34-11-2 préciseraient les conditions d'octroi de l'autorisation.

Le II- de l'article L. 34-11 préciserait que l'autorisation ne serait octroyée que pour un certain périmètre défini dans le dossier de demande . Celui-ci doit ainsi définir :

- un périmètre technique - c'est-à-dire le ou les modèles et le ou les versions de dispositifs matériels ou logiciels dont il demande l'autorisation ;

- un périmètre géographique d'exploitation.

Le II- de l'article L. 34-1 précise que l'autorisation peut être octroyée pour une durée maximale de huit ans . Cette durée de huit ans semble correspondre à la durée d'amortissement des équipements matériels aujourd'hui déployés dans les réseaux mobiles. La durée du cycle d'innovation des logiciels est, en revanche, beaucoup plus courte (une fois par an à prévoir pour les mises à jour « majeures » de la 5G). La durée maximale de huit ans apparaît donc particulièrement protectrice pour les demandeurs au regard des appareils auxquels elle s'appliquera d'une part, et en comparaison avec le régime de l'article 226-3 du code pénal d'autre part.

Selon le nouvel article L. 34-11-1, l'autorisation pourrait être renouvelée sur demande de son bénéficiaire . Il devrait alors formuler cette demande au moins deux mois avant l'expiration de l'autorisation initiale.

Les modalités de l'autorisation, la composition du dossier de demande d'autorisation et du dossier de demande de renouvellement seraient fixées par décret .

L'article L. 34-11-2 préciserait les motifs de refus opposables par le Premier ministre et évoquerait certains éléments de fait qu'il pourrait prendre en compte au soutien de sa décision.

S'agissant des motifs de refus, le Premier ministre ne pourrait arguer que d'un risque sérieux d'atteinte aux intérêts de la défense et de la sécurité nationale , ce risque étant caractérisé par l'absence de garantie du respect des règles applicables aux opérateurs de communications électroniques 93 ( * ) « en particulier l'intégrité, la sécurité et la continuité de l'exploitation des réseaux et services de communications électroniques ».

Le texte précise que, pour l'appréciation de ces critères, le Premier ministre peut notamment 94 ( * ) prendre en considération des éléments d'ordre technique et des éléments d'ordre non technique.

S'agissant des éléments d'ordre technique , le texte dispose que le Premier ministre pourra prendre en compte les modalités de déploiement et d'exploitation mises en place par l'opérateur . Cet élément s'appuie, à nouveau, sur le constat selon lequel la liberté accrue que conférera la 5G aux opérateurs dans leurs choix de déploiement et de mise en oeuvre de leurs réseaux, qui pourrait s'accompagner d'un recours plus important à la sous-traitance, constitue un des principaux facteurs de vulnérabilité de la 5G.

Selon le Gouvernement, l'analyse du Premier ministre portera en particulier sur les opérations de configuration et de supervision réalisées sur les appareils soumis au contrôle, et sur les sous-traitants impliqués dans ces opérations.

Les « modalités de déploiement » concerneraient la conception des réseaux avant leur activation. Elles amèneraient l'Anssi à vérifier notamment la bonne activation des options de sécurité, l'existence d'une architecture limitant l'exposition aux attaques, la mise en place d'une redondance ou encore de protections périmétriques.

La mention des « modalités d'exploitation » renverrait aux actions des opérateurs sur les réseaux une fois ceux-ci activés. L'Anssi pourrait ainsi s'assurer du caractère sécurisé de l'administration du réseau, des modalités de contrôle de l'accès des exploitants aux opérations sensibles, des modalités de supervision ou encore de l'existence de procédures efficaces de déploiement des correctifs.

Parmi les éléments techniques, même si cela n'est pas mentionné dans le texte, le Gouvernement a précisé au rapporteur que l'Anssi prendrait également en compte les propriétés techniques intrinsèques des différents composants des réseaux 5G (mise en oeuvre des bonnes pratiques de sécurisation, suivi et correction efficace des vulnérabilités, mécanismes de défense en profondeur permettant de tolérer certaines vulnérabilités, possibilité d'évaluation de la sécurité par des tiers...).

Le texte précise, par ailleurs, que le Premier ministre pourra également prendre en compte des éléments non techniques . Ainsi, le fait que l'opérateur ou ses prestataires - fournisseurs d'équipements, intégrateurs ou sous-traitants impliqués dans les opérations de maintenance et d'exploitation des réseaux des opérateurs -, soit ou non sous le contrôle ou soumis à des actes d'ingérence d'un État non membre de l'Union européenne, pourra être pris en compte. Il s'agit, selon le Gouvernement, de traiter du cas d'ingérence d'un État disposant d'un pouvoir de contrainte vis-à-vis de ces acteurs, notamment du fait de dispositions légales qui leur sont applicables en vertu de leur nationalité, ou des liens financiers qu'ils entretiennent avec ces États.

Ces éléments non techniques pourront être apportés dans l'instruction par le Secrétariat général de la défense et la sécurité nationale, en se fondant notamment sur les analyses auxquelles il est associé dans le cadre du dispositif national de d'information stratégique et de sécurité économique.

Comme vu dans l'exposé général, il est possible d'identifier deux États particulièrement concernés par ce critère, à savoir les États-Unis et la Chine, notamment à travers le Cloud Act pour l'un et la loi sur le renseignement de 2017 pour l'autre. En conséquence, sur le marché des équipements, il est probable que le recours, par les opérateurs, à Huawei et Cisco, fasse l'objet d'une attention particulière.

C. Un pouvoir d'injonction en cas d'exploitation sans autorisation

Le I du nouvel article L. 34-11-3 conférerait au Premier ministre le pouvoir d'enjoindre à un opérateur d'importance vitale exploitant en France des appareils sans autorisation ou avec une autorisation expirée :

- de déposer une demande d'autorisation ou de renouvellement ;

- ou de faire rétablir à ses frais la situation antérieure , dans un délai qu'il fixe.

Afin d'assurer le caractère contradictoire de la procédure, ces injonctions ne peuvent intervenir qu'une fois l'opérateur mis en demeure de présenter des observations dans un délai de quinze jours, sauf en cas d'urgence, de circonstances exceptionnelles ou d'atteinte imminente à la sécurité nationale.

D. La sanction civile de l'absence d'autorisation : la nullité des conventions

Le II du nouvel article L. 34-11-3 établirait une sanction civile : la nullité de tout engagement juridique 95 ( * ) d'exploitation des appareils concernés sans autorisation. Cela recouvrirait tout contrat de sous-traitance - qui pourrait porter sur l'administration et la configuration distante ou la supervision - ou de prestation de services relative à l'exploitation des appareils concernés - comme la fourniture de mises à jour ou les prestations de soutien par l'équipementier.

Interrogé sur ce point par le rapporteur, le Gouvernement estime que les nouvelles obligations qui incomberont aux opérateurs pourront certainement être répercutées par ces derniers, à leur initiative, dans les cadres contractuels qui les lient à leurs fournisseurs ou sous-traitants, par exemple sous la forme d'une obligation de compensation en cas de refus d'autorisation imputable au fournisseur.

E. Les clarifications obtenues par le rapporteur

1. Sur la durée d'instruction de la demande

Lors de son audition en commission, la secrétaire d'État auprès du ministre de l'Économie et des Finances a confirmé que le Gouvernement retiendrait le principe selon lequel le silence gardé par l'administration pendant deux mois vaut décision de rejet. En application du 4° de l'article L. 231-4 du code des relations entre le public et l'administration 96 ( * ) , le Gouvernement sera donc contraint d'adopter un décret en Conseil d'État.

Il convient de noter que, dans ces cas, l'obligation de motivation s'exerce dans des conditions différentes. En effet, par hypothèse, une décision implicite de rejet n'est pas motivée. C'est pourquoi l'article L. 232-4 du code des relations entre le public et l'administration, les motifs de toute décision implicite de rejet peuvent être communiqués à l'intéressé s'il en formule la demande dans les délais du recours contentieux. L'administration doit alors transmettre les motifs de l'acte dans le mois suivant cette demande. Dans ce cas, le délai du recours contentieux contre la décision est prorogé jusqu'à l'expiration de deux mois suivant le jour où les motifs lui auront été communiqués.

2. Une possibilité d'abrogation, mais pas de retrait

S'agissant des modalités d'abrogation et de retrait de la décision, la ministre a précisé lors des débats à l'Assemblée que c'est le droit commun qui s'appliquerait. Autrement dit, c'est le régime de l'abrogation et du retrait des actes administratifs individuels créateurs de droit, tels que défini par le code des relations entre le public et l'administration, qui s'appliquerait. Une abrogation ou un retrait ne pourraient donc avoir lieu que si l'autorisation initiale est illégale et si l'abrogation ou le retrait intervient dans le délai de quatre mois 97 ( * ) . Une abrogation resterait possible sans délai si l'autorisation était subordonnée à une condition qui n'est plus remplie 98 ( * ) .

Le Gouvernement a précisé au rapporteur qu'il n'envisage aucunement d'édicter des dispositions spécifiques au retrait, contrairement au régime applicable au titre de l'article 226-3 du code pénal, afin de sécuriser les opérateurs quant à leurs plans d'investissements. Il considère en effet que la possibilité d'un retrait de l'autorisation d'exploitation d'équipement de réseaux, d'une part, ferait courir une menace financière importante pour les opérateurs au regard des coûts d'investissement que représentent ces réseaux (cela ne serait pas de nature à encourager les investissements), d'autre part, risquerait de perturber gravement et peut-être même de manière irrémédiable (risque de décès) la vie économique et sociale de l'ensemble des personnes concernées par le fonctionnement de ces réseaux.

S'agissant de la possibilité d'abroger une décision, il a également précisé au rapporteur que « l'autorité administrative devra veiller à la proportionnalité de ses décisions notamment lorsque les réseaux seront déjà installés. Une décision d'abrogation d'autorisation pourrait remettre en cause sur une zone donnée du territoire l'accès à l'ensemble des technologies ».

3. Aucune modalité de contrôle spécifique n'est prévue.

Le Gouvernement a précisé au rapporteur qu'il n'entend pas mettre en place de modalités de contrôles spécifiques à ce régime d'autorisation. En revanche des contrôles pourront être réalisés par le biais d'audits de sécurité, réalisés par l'Anssi ou pour un organisme tiers à la demande du ministre chargé des communications électroniques, selon les modalités prévues par l'article L. 33-10 du code des postes et communications électroniques déjà évoqué.

III. Les modifications apportées par l'Assemblée nationale : l'obligation pour le Gouvernement de consulter certains organismes avant d'adopter les dispositions d'application de la loi.

Outre des amendements rédactionnels et d'amélioration de la rédaction du texte (suppression de la « mise à jour » de la liste des appareils par le Premier ministre, référence aux « utilisateurs finaux » plutôt qu'aux « clients »...), les députés ont inséré la consultation obligatoire de l'Arcep sur le projet d'arrêté listant les appareils entrant dans le champ d'application de l'autorisation et celle de l'Arcep et de la Commission supérieure du numérique et des postes (CSNP) - dont sont membres, pour la commission des affaires économiques, Mmes Patricia Morhet-Richaud et Denise Saint-Pé - sur le projet de décret d'application.

Afin de ne pas rallonger excessivement les délais de publication du décret, l'amendement adopté précise que l'Arcep et la CSNP se prononcent dans un délai d'un mois à compter de leur saisine sur le décret d'application.

IV. La position de la commission : un juste équilibre entre les impératifs de sécurité et les besoins des entreprises et des usagers de la 5G.

La position de la commission sur cet article se résume en quatre axes : proportionner l'impact du texte aux enjeux, sécuriser le texte juridiquement, ne pas discriminer tel ou tel prestataire, préciser autant que possible ses dispositions.

1. Proportionner l'impact du texte sur les déploiements aux risques de sécurité.

a. Restreindre le champ d'application du texte au strict nécessaire

Le champ d'application du texte apparaît, en l'état, particulièrement large et il conviendra que les textes d'ordre réglementaire en précisent bien la portée. Le Gouvernement a précisé au rapporteur qu'il souhaite « un dispositif clair et plutôt étroit, mais qui puisse permettre au Gouvernement de s'adapter aux évolutions technologiques ».

Interrogé sur la question de savoir si, conformément à ses déclarations, le Gouvernement entendait que le texte ne s'applique qu'aux équipements 5G, il a assuré au rapporteur que, « même si ce point n'apparaît pas explicitement dans le texte législatif, le nouveau dispositif ne concernera effectivement que les réseaux 5G (et, à terme, des générations ultérieures). Ce point est précisé dans le projet d'arrêté listant les types d'appareils dont l'exploitation devra faire l'objet d'une autorisation ».

Sur proposition du rapporteur, la commission a estimé qu'il convenait d'effectuer une telle précision dans le dispositif de la proposition de loi ( COM-20 ).

De même, afin de limiter le champ d'application du texte au strict nécessaire, la commission a également adopté des amendements tendant à exclure les équipements identifiés ab initio comme non risqués ou dont l'inclusion dans le champ serait disproportionné ( COM-1 rect. ter et COM-11 rect. ). En effet, les dispositifs passifs et non configurables sont dénués d' « intelligence » et ne présentent, en conséquence, aucun enjeu de sécurité. Quant aux dispositifs non spécialisés, tels que les serveurs informatiques « grand public », ils s'inscrivent, pour les opérateurs, dans une logique d'achat sur étagère plutôt que dans le cadre d'un grand contrat avec un équipementier. En conséquence, les intégrer au dispositif rendrait ce dernier extrêmement lourd pour eux, alors que ces éléments « banalisés » ne nécessitent pas une analyse de sécurité spécifique, dans la mesure où leurs propriétés sont bien connues de l'Anssi, qui saura au besoin intégrer cette connaissance dans l'analyse des modalités de déploiement.

b. Exiger que le Premier ministre prenne en compte les risques sur le rythme et le coût des déploiements ainsi que sur l'accès des utilisateurs aux services.

Dans son avis rendu en février, l'Arcep soulignait que « de nouvelles dispositions qui auraient pour effet de remettre en cause des investissements passés et conduirait au remplacement anticipé d'équipements déjà en service pourraient avoir un effet notable sur l'activité des opérateurs ». Elle appelait ainsi le Premier ministre à évaluer, lors de l'instruction des demandes, « les éventuels effets rétroactifs (même indirects) des décisions prises dans le cadre de ce dispositif sur les déploiements passés ».

Le rapporteur estime que la proposition de loi ne devrait pas avoir pour effet de remettre en cause la dynamique des déploiements engagés sur la 4G dans le cadre du « New Deal » mobile et accompagnés par le législateur dans le cadre de la loi dite « ELAN » 99 ( * ) .

De même, il est impératif que la France ne prenne pas de retard en matière de 5G .

Il est donc crucial que le Premier ministre proportionne sa décision au risque, en prenant en compte les effets que sa décision pourrait avoir sur le rythme et le coût des déploiements à venir ainsi que sur l'accès des utilisateurs finaux aux services sur lesquels s'appuient les équipements déjà déployés .

C'est pourquoi la commission a adopté, sur proposition du rapporteur, un amendement qui oblige le Premier ministre à prendre en compte ces éléments ( COM-24 ). Cet amendement rehausse le niveau de l'exigence de proportionnalité des décisions que prendra le Premier ministre afin d'éviter qu'il ne « tire sur les moineaux à coups de canon » 100 ( * ) .

c. Permettre au Premier ministre d'accepter sous conditions.

Au cours des débats parlementaires, la secrétaire d'État auprès du ministre de l'Économie et des finances a, à plusieurs reprises, affirmé que l'approche du Premier ministre ne sera pas binaire. Celui-ci pourrait en effet autoriser, refuser, mais également autoriser sous conditions. Autrement dit, il pourrait dire « oui », « non » et « oui, mais ». Cependant, la possibilité d'édicter de telles conditions d'autorisation n'est, à ce stade, pas mentionnée dans le texte.

En conséquence, sur proposition du rapporteur, la commission a adopté un amendement affirmant que le Premier ministre pourrait assortir son autorisation de conditions, dont le non-respect pourrait faire l'objet d'une injonction du Premier ministre ( COM-22 , COM-25 ). Ainsi, le Premier ministre pourra proportionner sa décision aux enjeux de sécurité et, plutôt que de devoir refuser, octroyer une autorisation sous conditions.

d. S'assurer que l'État ne dicte pas aux opérateurs leur politique d'achat.

Le débat sur l'« approche géographique » est né du rapport pour avis de l'Assemblée nationale, qui pouvait être interprété comme permettant à l'Anssi de s'assurer d'une parfaite hétérogénéité des fournisseurs sur l'ensemble des plaques géographiques de déploiement. Ce qui pourrait conduire à ce que le Premier ministre empêche un opérateur d'utiliser les équipements d'un fournisseur sur une zone géographique donnée si un autre opérateur a déjà choisi ce même fournisseur sur la même zone.

Lors de son audition par la commission, la secrétaire d'État auprès du ministre de l'économie et des finances a affirmé : « je ne crois pas qu'il appartienne à l'Anssi de définir la politique achat des opérateurs télécom, ce que l'agence reconnaît d'ailleurs ».

De même, dans ses réponses écrites, le Gouvernement a confirmé que « la mise en oeuvre de ce texte ne doit pas aller jusqu'à ce qui semble être l'interprétation du rapporteur Gassilloud, à savoir que le Premier ministre exigerait que l'on dispose d'une grande diversité d'équipementiers sur chaque plaque . L'objectif du Gouvernement, à travers la mise en oeuvre de ce dispositif n'est pas d'imposer aux opérateurs le choix de leurs équipementiers par zone géographique. Avec seulement trois équipementiers à ce jour en France, cela obérerait les marges de négociation des opérateurs et augmenterait les coûts de déploiement. Au demeurant, la situation actuelle des déploiements 2G/3G/4G des quatre principaux opérateurs offre d'ores et déjà une bonne diversité de choix d'équipementiers, et la situation dans laquelle tous les opérateurs s'appuieraient sur le même équipementier ne pourrait se produire qu'à condition d'une évolution majeure des choix d'équipementiers de plusieurs de ces opérateurs ».

Les opérateurs ont souligné que, s'il existe aujourd'hui une règle non écrite, pour certains matériels sur une zone géographique donnée, elle est motivée par le caractère sensible de certaines installations civiles et militaires sur la zone en cause et non par un principe de diversité des équipementiers sur une même zone.

Ils estiment que « l'approche géographique » telle que décrite dans le rapport pour avis de l'Assemblée nationale serait discutable d'un point de vue technique dans la mesure où, en dehors des appels d'urgence, les opérateurs ne prévoient pas techniquement la possibilité d'écouler le trafic de leurs clients en utilisant les réseaux des autres opérateurs. Ainsi, en cas de panne du réseau d'un opérateur, les réseaux des autres opérateurs ne seraient pas suffisamment dimensionnés pour prendre en charge le trafic supplémentaire. Au contraire, cela pourrait entraîner un déni de service également chez les autres opérateurs.

Ils soulignent surtout le caractère discutable des effets d'une telle approche sur le marché : elle pourrait renforcer la position des fournisseurs autorisés et générer, pour les opérateurs, l'obligation de s'entendre sur les déploiements.

Par ailleurs, elle pourrait en particulier mettre en difficulté un opérateur comme Free qui n'a, jusqu'ici, eu recours qu'à Nokia pour la quasi-totalité de ses équipements.

Comme déjà évoqué, la diversité des équipementiers présents en France résulte actuellement d'une logique de marché, dans la mesure où cela apparaît raisonnable d'un point de vue économique. Il ne faudrait pas que cela résulte d'une forme de planification résultant du dispositif d'autorisation établi par la présente proposition de loi.

Constatant une forme d'ambigüité persistante sur ce sujet, sur proposition du rapporteur, la commission a donc supprimé la référence au périmètre géographique dans le dossier de demande d'autorisation , afin de s'assurer que l'État ne dicte pas aux opérateurs leur politique d'achat ( COM-30 rect. et COM-13 rect. ).

2. S'assurer de la sécurité juridique du dispositif.

Comme évoqué dans l'exposé général du présent rapport, le Gouvernement a fait preuve, dans la gestion de la discussion parlementaire de ce texte, d'une certaine précipitation. Cela a privé le Parlement d'une étude d'impact mais aussi de l'avis du Conseil d'État.

Afin d'éviter de reproduire la même erreur au stade des textes d'application, la commission a adopté, sur proposition du rapporteur, un amendement exigeant que le décret d'application soit adopté en Conseil d'État ( COM-22 ). Cela constitue une garantie quant à la sécurité juridique du dispositif retenu pour les textes d'application. Au demeurant, une telle exigence se retrouve dans de nombreux autres dispositifs d'autorisation préalable (régime de l'article 226-3 du code pénal, autorisation des moyens de cryptologie, accès et produits d'utilisation du service public réglementé de radionavigation par satellite, régime d'autorisation des investissements étrangers...). Enfin, le Gouvernement y sera tenu en application du code des relations entre le public et l'administration s'il souhaite, comme cela a pu être affirmé à plusieurs reprises au cours des débats parlementaires, déroger au principe selon lequel le silence gardé par l'administration pendant deux mois vaut accord : il eût donc été malvenu qu'il ne soumette au Conseil d'État que ce volet des mesures d'application nécessaires.

3. Le souhait de ne pas discriminer

Sur proposition du rapporteur, la commission a adopté un amendement précisant que le Premier ministre devra prendre en considération le fait que l'opérateur ou ses prestataires, y compris par sous-traitance, est sous le contrôle ou soumis à des actes d' ingérence d'un État étranger plutôt que d'un État non membre de l'Union européenne ( COM-24 ).

S'il est évident que les États membres de l'Union européenne partagent avec la France des valeurs et des normes qui rendent peu probables des actes d'ingérence sur un opérateur ou un prestataire de nature à susciter un risque sérieux d'atteinte aux intérêts de la défense et de la sécurité nationale, il est plus raisonnable et conforme à l'esprit non discriminatoire du texte que de viser tout État étranger.

4. Préciser certains éléments du texte

La commission a adopté, sur proposition du rapporteur, un amendement qui insère le niveau de sécurité des appareils utilisés parmi les éléments à prendre en compte par le Premier ministre pour prendre sa décision, dans la mesure où cela constitue de fait l'un des éléments - même subsidiaire - à prendre en compte, avant les modalités d'exploitation et de déploiement ou le risque d'ingérence d'un État étranger ( COM-24 ). L'Anssi pourra donc analyser les éventuels défauts avérés de sécurisation des équipements, qui seraient soit identifiés dans le cadre de l'instruction soit connus a priori , et évaluer leur impact concret compte tenu des modalités de déploiement et d'exploitation - qui peuvent apporter des contre-mesures à de tels défauts. Si l'Anssi pourra, la plupart du temps, s'appuyer sur les éléments recueillis auprès des équipementiers dans le cadre de l'instruction de l'autorisation exigée par l'article R. 226-3 du code pénal, pour les cas résiduels ne rentrant que dans le champ d'application de la présente proposition de loi, elle a confirmé au rapporteur être en mesure de demander aux équipementiers de plus amples informations pour s'assurer de leur sécurité. Si un dispositif de certification devait être établi au niveau européen sur les équipements 5G, cela pourrait également constituer une source d'information utile à l'instruction.

Sur proposition de la commission des affaires étrangères, de la défense et des forces armées, la commission a adopté un amendement insérant les obligations des opérateurs relatives aux communications d'urgence dans la liste des obligations dont le manque de garantie pourrait motiver une décision de refus du Premier ministre sur le fondement d'un risque sérieux d'atteinte aux intérêts de la défense et de la sécurité nationale ( COM-8 ).

Afin d'assurer une meilleure lisibilité du dispositif , et comme l'Autorité de régulation des communications électroniques et des postes avait pu le suggérer dans son avis n° 2019-0161 sur ce qui était alors un amendement dans le cadre de la loi « Pacte », la commission a adopté, sur proposition du rapporteur, un amendement précisant que sont exclus les équipements dédiés exclusivement à un réseau indépendant au sens du code des postes et des communications électroniques ( COM-20 ). En revanche, dès lors qu'ils seront utilisés, exclusivement ou pas, pour l'exploitation d'un réseau ouvert au public, le régime de la présente proposition de loi sera applicable.

Sur proposition de la commission des affaires étrangères, de la défense et des forces armées, la commission a adopté un amendement alignant le régime de motivation du texte sur celui du code des relations entre le public et l'administration ( COM-9 ). Ainsi, en cas de risque d'atteinte à un secret protégé, et notamment au secret de la défense nationale, les motifs de la décision ne pourront être communiqués au demandeur.

Partant du constat selon lequel l'utilité d'inscrire dans le texte que le Premier ministre peut prendre en considération tel ou tel élément apparaît limitée, la commission, sur proposition du rapporteur et de la commission des affaires étrangères, de la défense et des forces armées, s'est assurée que le Premier ministre prendra en compte les éléments mentionnés dans le texte dans la caractérisation du risque sérieux d'atteinte aux intérêts de la défense et de la sécurité nationale ( COM-10 et COM-23 ).

Par ailleurs, la commission a précisé, sur proposition du rapporteur, que le dispositif prévu par la présente proposition de loi s'appliquera sur l'ensemble du territoire national ( COM-26 ).

Enfin, la commission a procédé à plusieurs modifications d'ordre rédactionnel ( COM-21 , COM-25 ).

|

La commission a adopté l'article 1 er ainsi rédigé. |

Article 2 (articles L. 39-1-1 [nouveau], L. 39-6, L. 39-10 et L. 42-1 du code des postes et des communications électroniques) - Sanctions pénales

Objet : cet article punit de cinq ans d'emprisonnement et de 300 000 euros d'amende le fait de ne pas détenir d'autorisation ou de ne pas se conformer à une injonction du Premier ministre. Il prévoit également des peines complémentaires.

I. Le droit en vigueur

S'agissant du régime d'autorisation établi par l'article 226-3 du code pénal, le fait de fabriquer, importer, détenir, exposer, offrir, louer ou vendre les appareils concernés, y compris par négligence, en l'absence d'autorisation ou sans respecter les conditions fixées par celle-ci 101 ( * ) , est puni de cinq ans d'emprisonnement et de 300 000 euros d'amende .

S'agissant des obligations pesant sur les opérateurs de communications électroniques en application de dispositions du code, l'Arcep peut imposer les sanctions administratives édictées à l'article L. 36-11 du code des postes et des communications électroniques.

II. La proposition de loi initiale

L'article 2 complète le chapitre V du livre II du code des postes et des communications électroniques, relatif aux sanctions pénales applicables en matière de communications électroniques.

Il créerait un article L. 39-1-1 en vue de compléter le dispositif d'autorisation mis en place par l'article 1 er par une sanction pénale.

Le fait d'exploiter les appareils sans autorisation ou de ne pas exécuter, totalement ou partiellement, une injonction du Premier ministre en la matière serait ainsi puni :

- d' un an d'emprisonnement ;

- et de 150 000 euros d'amende .

Les peines complémentaires définies par l'article L. 39-6 du code des postes et des communications électroniques seraient également applicables. Le tribunal pourrait, en conséquence, prononcer :

- la confiscation des matériels et installations constituant le réseau ou permettant la fourniture du service ou en ordonner la destruction aux frais du condamné ;

- et l'interdiction de trois ans maximum d'établir un réseau ouvert au public ou de fournir au public un service de communications électroniques.

Enfin, les personnes morales déclarées responsable pénalement du fait d'exploiter un appareil sans autorisation ou de ne pas respecter une injonction seraient exposées aux peines complémentaires suivantes :

- l'interdiction , pour une durée de cinq ans au plus, d'exercer directement ou indirectement l'activité professionnelle dans l'exercice ou à l'occasion de l'exercice de laquelle l'infraction a été commise ;

- l'affichage de la décision prononcée ou la diffusion de celle-ci soit par la presse écrite, soit par tout moyen de communication au public par voie électronique.

III. Les modifications apportées par l'Assemblée nationale

En commission, les députés ont adopté un amendement permettant à l'Arcep de refuser l'octroi de fréquences à un opérateur qui aurait été condamné pour exploitation d'appareils sans autorisation ou de non-exécution partielle ou totale des injonctions, comme cela existe déjà pour les sanctions administratives infligées par l'Arcep ou pour les autres infractions pénales prévues par le code (exercice non déclaré de l'activité d'opérateur de communications électroniques, perturbations ou utilisations répréhensibles des fréquences, obstacle aux enquêtes).

En séance publique, les députés ont augmenté , sur proposition de Mme Laure de La Raudière, le quantum des peines principales , afin de les aligner sur celles applicables au titre de l'article 226-3 du code pénal. La peine d'emprisonnement passerait d'un à cinq ans et l'amende, de 150 000 à 300 000 euros .

IV. La position de la commission

Ces sanctions apparaissent suffisamment dissuasives tout en état proportionnées à l'objectif poursuivi.

Dans la suite de ceux insérés à l'article premier, la commission a adopté un amendement du rapporteur établissant que le non-respect des conditions figurant dans l'autorisation pourrait également faire l'objet des sanctions prévues au nouvel article 39-1-1 du code des postes et des communications électroniques, sur le modèle de ce qui existe aujourd'hui à l'article 226-3 du code pénal ( COM-27 ).

Enfin, la commission a précisé, également sur proposition du rapporteur, et comme à l'article premier, que le nouvel article 39-1-1 du codes des postes et des communications électroniques s'appliquera sur l'ensemble du territoire national ( COM-28 ).

|

La commission a adopté l'article 2 ainsi rédigé. |

Article 3 - Entrée en vigueur du régime d'autorisation préalable et délai d'adoption des dispositions d'ordre réglementaire

Objet : cet article précise les conditions d'entrée en vigueur du régime d'autorisation préalable, en exigeant l'obtention d'une autorisation pour les équipements installés dès le 1 er février 2019. Il fixe également un délai de deux mois au Gouvernement pour adopter les textes d'application de la proposition de loi.

I. Le droit en vigueur

Dans le cadre du régime d'autorisation prévu à l'article 226-3 du code pénal, l'article R. 226-12 prévoit que les personnes concernées par l'obligation d'être titulaire d'une autorisation au moment de l'entrée en vigueur du dispositif disposent d'un délai de trois mois à compter de la publication de l'arrêté listant les équipements concernés pour déposer leur demande d'autorisation .

II. La proposition de loi initiale

L'article 3 de la proposition de loi détermine ses conditions d'entrée en vigueur. Il prévoit qu'une autorisation sera nécessaire pour l'exploitation d'appareils installés à compter du 1 er février 2019 .

Afin de régulariser la situation des équipements déjà déployés entre le 1 er février et l'entrée en vigueur des textes réglementaires d'application de la loi, l'article précise que les opérateurs qui exploitent, à la date d'entrée en vigueur de la loi, de tels équipements, devront déposer une demande d'autorisation dans un délai de deux mois à compter d'une date que le texte ne précise pas.

III. Les modifications apportées par l'Assemblée nationale

Les députés ont complété cet article du texte via deux principaux apports.

Le premier - issu d'un amendement du Gouvernement en commission rectifié en séance publique par un amendement du rapporteur - précise la date à partir de laquelle courrait le délai de deux mois pour déposer une demande d'autorisation concernant un équipement déjà installé. Il courrait à compter de la plus tardive des dates suivantes :

- la publication du dernier texte réglementaire d'application de la loi (c'est-à-dire de l'arrêté définissant la liste des appareils concernés et le décret sur les modalités de l'autorisation et la composition du dossier de demande) ;

- la fin du deuxième mois suivant la publication de la loi .

Un amendement du rapporteur adopté en séance publique précise également que ce sont les équipements exploités à la date de la publication de la loi et non à la date d'entrée en vigueur de la loi qui seront concernés par l'obligation de déposer une demande dans un délai de deux mois.

Sur proposition du rapporteur, les députés ont également adopté en séance publique un amendement qui fixe le délai de publication des textes réglementaires à deux mois à compter de la publication de la loi .

IV. La position de la commission

Initialement étonné par l'application du texte aux équipements installés dès le 1 er février 2019, le rapporteur approuve désormais la logique retenue par le Gouvernement : elle consiste à inclure dans le dispositif l'ensemble des équipements déployés dans le cadre des expérimentations actuellement en cours à partir du moment où l'intention de légiférer du Gouvernement sur ce sujet était connue. Il n'est, en effet, pas exclu que les appareils déployés dans ce cadre soient laissés en place à l'issue des expérimentations et, à terme, intégrés aux réseaux ouverts au public.

Les apports des députés apparaissent bienvenus : ils tendent à sécuriser le dispositif et à en accélérer l'entrée en vigueur, afin que les opérateurs puissent rapidement disposer d'un cadre clair pour leurs déploiements.

|

La commission a adopté l'article 3 sans modification. |

Article 4 (nouveau)

(article 226-3 du code pénal)

Articulation

des deux régimes d'autorisation

Objet : cet article fusionne le régime d'autorisation applicable aux équipements utilisés par les opérateurs de communications électroniques d'importance vitale au titre de la présente proposition de loi avec celui qui leur est déjà applicable au titre de l'article R. 226-7 du code pénal.

I. Le droit en vigueur

Bien que le droit en vigueur ait été décrit au commentaire de l'article premier, il convient de rappeler que, en pratique, les opérateurs de communications électroniques détenant ou acquérant un équipement entrant dans le champ d'application matériel de l'article 226-3 du code pénal sont soumis à l'autorisation prévue à l'article R. 226-7 du même code. Cette autorisation est distincte de celle applicable aux équipementiers, prévue à l'article R. 226-3.

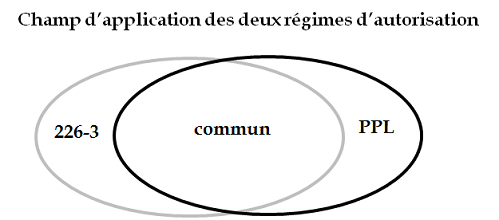

La présente proposition de loi établit un nouveau régime d'autorisation dont le champ d'application - s'agissant des équipements - peut être commun à celui de l'article 226-3 du code pénal.

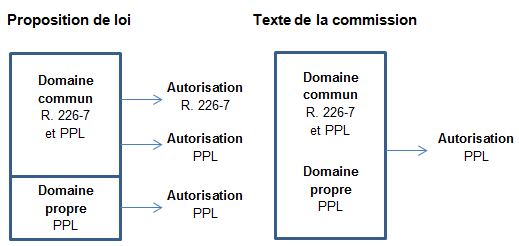

En conséquence, dans cette situation, les opérateurs de communications électroniques d'importance vitale pourraient se retrouver dans trois types de situations :

- lorsqu'ils détendraient un appareil entrant uniquement dans le champ de l'article 226-3 du code pénal, seule une autorisation au titre de l'article R. 226-7 du code pénal devrait être sollicitée ;

- s'ils venaient à détenir puis exploiter un appareil entrant dans le champ d'application de l'article 226-3 du code pénal et de la présente proposition de loi, ils devraient déposer une demande d'autorisation au titre de l'article R. 226-7 du code pénal et une autorisation au titre de la présente proposition de loi ;

- enfin, s'ils devaient exploiter des équipements ne relevant que du champ de la présente proposition de loi, seule l'autorisation à ce titre serait nécessaire.

|

Comparaison des appareils concernés par les deux régimes d'autorisation S'agissant des équipements concernés par les deux dispositifs, le champ d'application du régime de l'article 226-3 du code pénal ne recoupe pas totalement celui de la proposition de loi . Comme cela a pu être décrit dans le commentaire de l'article 1 er , l'article 226-3 va au-delà des équipements télécoms et concerne au premier chef les dispositifs de renseignement et d'enquête. Un équipement télécom concerné par le régime du code pénal pourrait ne pas tomber dans le champ de la proposition de loi : c'est le cas des équipements des réseaux mobiles des générations antérieures à la 5G et des réseaux fixes. En revanche, il est peu probable qu'un équipement 5G relevant de l'article 226-3 ne soit pas également dans le champ de la proposition de loi, puisqu'un tel équipement sera forcément sensible, de sorte qu' un champ d'application commun substantiel est à prévoir . Inversement, certains appareils pourraient entrer dans le champ d'application de la proposition de loi et ne pas être concernés par le régime de l'article 226-3 du code pénal . Il ira probablement ainsi des « stations de base », jusqu'à octobre 2021. Il pourrait également en aller ainsi s'agissant, selon le Gouvernement, des fonctions de slicing ou d'acheminement des flux vers des réseaux tiers. |

II. La position de la commission.

Le rapporteur estime que le manque d'articulation entre les deux régimes d'autorisation (R. 226-7 du code pénal et proposition de loi) n'est pas satisfaisant car cela exigerait des opérateurs d'importance vitale qu'ils obtiennent deux autorisations pour le même équipement lorsque celui-ci entrerait dans le champ des deux régimes.

C'est pourquoi, en vue de simplifier le dispositif de la présente proposition de loi , la commission a adopté un amendement proposé par le rapporteur qui fusionne , dans le cas d'un équipement qui entre dans le champ d'application des deux régimes, les deux autorisations pour ne laisser subsister que celle exigée par la proposition de loi ( COM-29, COM-7 rect. ter et COM-19 rect. ).

L'Anssi a indiqué au rapporteur qu'une telle fusion ne posera pas de difficulté dans la mesure où, la plupart du temps, l'équipement aura été analysé dans le cadre de l'article R. 226-3 et que, dans le cas inverse, elle a confirmé au rapporteur être en mesure de demander aux équipementiers de plus amples informations pour s'assurer de la sécurité de leurs équipements.

La simplification opérée par cet amendement se résume par le schéma suivant :

|

La commission a adopté l'article 4 ainsi rédigé. |

* 63 Décret n° 2009-834 du 7 juillet 2009.

* 64 Loi n° 2018-607 du 13 juillet 2018 relative à la programmation militaire pour les années 2019 à 2025 et portant diverses dispositions intéressant la défense, dont la déclinaison réglementaire figure aux articles R. 9-12-1 et suivants du code des postes et des communications électroniques.

* 65 Article D. 98-4 du code des postes et des communications électroniques.

* 66 Article D. 98-5 du code des postes et des communications électroniques.

* 67 Article D. 98-7 du code des postes et des communications électroniques.

* 68 Article D. 98-8 du code des postes et des communications électroniques.

* 69 Article D. 98-8-7 du code des postes et des communications électroniques.

* 70 Articles 9-7 et suivants du code des postes et des communications électroniques.

* 71 Selon l'article L. 1332-1 du code de la défense, « Les opérateurs publics ou privés exploitant des établissements ou utilisant des installations et ouvrages, dont l'indisponibilité risquerait de diminuer d'une façon importante le potentiel de guerre ou économique, la sécurité ou la capacité de survie de la nation, sont tenus de coopérer à leurs frais dans les conditions définies au présent chapitre, à la protection desdits établissements, installations et ouvrages contre toute menace, notamment à caractère terroriste ». La liste précise des opérateurs est un document classifié. En revanche, l'annexe de l'arrêté du 2 juin 2006 reconnaît expressément le secteur des communications électroniques comme d'importance vitale.

* 72 Ce régime figure aux articles L. 1332-6-1 et suivants du Code de la défense ainsi qu'aux articles R. 1332-41-1 et suivants du même code.

* 73 Arrêté du 28 novembre 2016 fixant les règles de sécurité et les modalités de déclaration des systèmes d'information d'importance vitale et des incidents de sécurité relatives au sous-secteur d'activités d'importance vitale « Communications électroniques et Internet » et pris en application des articles R. 1332-41-1, R. 1332-41-2 et R. 1332-41-10 du code de la défense.

* 74 Article 226-3 et R. 226-1 et suivants du code pénal.

* 75 Article R. 226-6 du code pénal.

* 76 Article R. 226-10 du code pénal.

* 77 Arrêté du 4 juillet 2012 fixant la liste d'appareils et de dispositifs techniques prévue par l'article 226-3 du code pénal.

* 78 Article 23 de la loi n° 2013-1168 du 18 décembre 2013 relative à la programmation militaire pour les années 2014 à 2019 et portant diverses dispositions concernant la défense et la sécurité nationale.

* 79 Article R. 226-4 du code pénal.

* 80 Article R. 226-3 du code pénal.

* 81 Article R. 226-5 du code pénal. Elle est accordée de plein droit aux services de l'État désignés par arrêté du Premier ministre pour la fabrication d'appareils ou de dispositifs techniques.

* 82 Article R. 226-5 du code pénal.

* 83 Articles R. 226-7, R. 226-8 et R. 226-9 du code pénal.

* 84 Article R. 226-11 du code pénal.

* 85 Article R. 226-12 du code pénal.

* 86 Au sens du 11° de l'article 32 du code des postes et des communications électroniques.

* 87 Directive 2014/53/UE du Parlement européen et du Conseil du 16 avril 2014 relative à l'harmonisation des législations des États membres concernant la mise à disposition sur le marché d'équipements radioélectriques et abrogeant la directive 1999/5/CE, transposée par l'ordonnance n° 2016-493 du 21 avril 2016 relative à la mise sur le marché d'équipements radioélectriques et le décret n° 2017-599 du 21 avril 2017 relatif à la mise à disposition sur le marché des équipements radioélectriques.

* 88 Voir le 12° de l'article 32 du code des postes et des communications électroniques et les articles R. 20-1 et suivants du code des postes et des communications électroniques.

* 89 Le terme d'exploitation a été choisi par le Gouvernement par référence aux articles du code des postes et des communications électroniques, qui mentionne à de nombreuses reprises l'exploitation des réseaux, notamment dans la définition des opérateurs figurant au 15° de l'article L. 32 du code.

* 90 Si l'article 226-3 du code pénal mentionne les « appareils ou dispositifs techniques », l'arrêté fixant la liste de ces appareils et dispositifs, définit les appareils comme étant des « dispositifs matériels ou logiciels ». Cette tournure, estimée plus claire par le Gouvernement, a été reprise pour la présente proposition de loi.

* 91 Pour mémoire, selon l'article L. 32 11° du code des postes et des communications électroniques, un réseau est qualifié de radioélectrique « lorsqu'il utilise intentionnellement des fréquences radioélectriques, en émission ou en réception, pour la propagation des ondes en espace libre, à des fins de radiocommunication ou de radiorepérage ».

* 92 Pour Private Mobile Radiocommunications .

* 93 Ces règles sont mentionnées aux a, b et e du I de l'article L. 33-1.

* 94 L'adverbe n'est pas présent dans le texte mais cela va de soi puisqu'il s'agit d'assurer, dans le texte, que le Premier ministre pourra légalement se prévaloir de ces éléments de fait pour refuser l'autorisation.

* 95 Les termes « engagements, convention ou clause contractuelle » figurant dans le texte ont été repris de l'article L. 151-4 du code monétaire et financier relatif au dispositif applicable aux investissements étrangers en France.

* 96 Selon lequel « Par dérogation à l'article L. 231-1, le silence gardé par l'administration pendant deux mois vaut décision de rejet : (...) Dans les cas, précisés par décret en Conseil d'État, où une acceptation implicite ne serait pas compatible avec le respect des engagements internationaux et européens de la France, la protection de la sécurité nationale, la protection des libertés et des principes à valeur constitutionnelle et la sauvegarde de l'ordre public ».

* 97 Article L. 242-1 du code des relations entre le public et l'administration (CRPA).

* 98 Article L. 242-2 du CRPA.

* 99 Loi n° 2018-1021 du 23 novembre 2018 portant évolution du logement, de l'aménagement et du numérique.

* 100 Selon l'expression du juriste allemand Fleiner dans un commentaire d'une décision de justice publié en 1912 relatif au principe de proportionnalité (cité par B. Stirn dans « Vers un droit public européen », 2015).

* 101 Il punit des mêmes peines le fait de réaliser une publicité en faveur de ces appareils lorsqu'elle constitue :

- une incitation à commettre une infraction d'atteinte à la vie privée (sur le fondement de l'article 226-1 du code pénal) ou au secret des correspondances (sur le fondement de l'article 226-15, second alinéa, du code pénal) ;

- une incitation à en faire un usage frauduleux lorsque le dispositif a pour objet la captation des données informatiques.