Rapport n° 506 (2019-2020) de M. Christian CAMBON , fait au nom de la délégation parlementaire au renseignement, déposé le 11 juin 2020

Disponible au format PDF (2 Moctets)

-

LISTE DES PRINCIPALES RECOMMANDATIONS

-

INTRODUCTION GÉNÉRALE

-

CHAPITRE I :

LA LOI RELATIVE AU RENSEIGNEMENT,

UNE « RÉVOLUTION LÉGISLATIVE » RÉUSSIE

-

I. LA LOI RENSEIGNEMENT, UN CADRE LÉGAL

PROTECTEUR DU DROIT AU RESPECT DE LA VIE PRIVÉE ET SÉCURISANT

POUR LES SERVICE DE RENSEIGNEMENT

-

A. APPELÉE DE SES VoeUX TANT PAR LES

PARLEMENTAIRES QUE PAR LES SERVICES DE RENSEIGNEMENT, LA LOI DE 2015 A

RÉPONDU À UN BESOIN URGENT DE SÉCURITÉ

JURIDIQUE

-

B. LA LOI DE 2015 A CRÉÉ UN CADRE

UNIFIÉ ET COHÉRENT, DESTINÉ À ENGLOBER L'ENSEMBLE

DE L'ACTIVITÉ DE RENSEIGNEMENT

-

1. Une définition précise, dans la

loi, des finalités du renseignement

-

2. Un cadre procédural commun et

rénové

-

3. Un élargissement du panel de techniques

ouvertes aux services de renseignement

-

4. Un encadrement précis des conditions de

collecte, d'exploitation et de conservation des données

-

5. Un dispositif de contrôle

renforcé

-

1. Une définition précise, dans la

loi, des finalités du renseignement

-

C. DES MODIFICATIONS DE LA LOI ONT

ÉTÉ APPORTÉES À PLUSIEURS REPRISES DEPUIS 2015 POUR

ASSURER TANT LA CONSTITUTIONNALITÉ QUE L'EFFICACITÉ DE

L'ACTIVITÉ DE RENSEIGNEMENT

-

A. APPELÉE DE SES VoeUX TANT PAR LES

PARLEMENTAIRES QUE PAR LES SERVICES DE RENSEIGNEMENT, LA LOI DE 2015 A

RÉPONDU À UN BESOIN URGENT DE SÉCURITÉ

JURIDIQUE

-

II. CINQ ANS APRÈS : UN BILAN

GLOBALEMENT SATISFAISANT, MAIS DES BESOINS PONCTUELS D'AJUSTEMENT

-

A. LA MISE EN oeUVRE DE LA LOI DE 2015 A

CONSTITUÉ UN DÉFI JURIDIQUE, HUMAIN ET TECHNOLOGIQUE MAJEUR,

AUJOURD'HUI EN PHASE D'ACHÈVEMENT

-

B. LES POSSIBILITÉS DE SURVEILLANCE

OFFERTES PAR LA LOI RENSEIGNEMENT SONT AUJOURD'HUI PLEINEMENT EXPLOITÉES

PAR LES SERVICES, BIEN QUE DE MANIÈRE ENCORE DISPARATE

-

1. Une utilisation des techniques de renseignement

en hausse constante depuis l'entrée en vigueur de la loi

-

a) Un nombre de demandes qui n'a cessé de

croître, bien que de manière contrastée selon les

techniques

-

b) Des nouvelles capacités de surveillance

internationale rapidement prises en main par les services

-

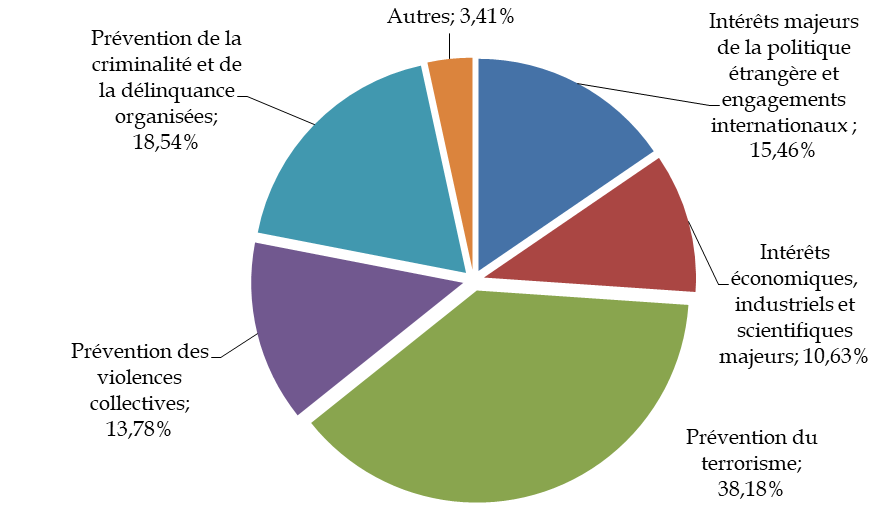

c) Des techniques principalement mises en oeuvre

aux fins de prévention du terrorisme et de la criminalité

organisée

-

a) Un nombre de demandes qui n'a cessé de

croître, bien que de manière contrastée selon les

techniques

-

2. L'algorithme : des résultats en

deçà des attentes

-

3. Des services encore freinés dans leur

recours aux techniques de renseignement

-

1. Une utilisation des techniques de renseignement

en hausse constante depuis l'entrée en vigueur de la loi

-

C. EN DÉPIT DE L'ÉQUILIBRE ATTEINT,

DES ÉVOLUTIONS A LA MARGE DU CADRE LÉGAL APPARAISSENT

SOUHAITABLES

-

1. La nécessité de préserver

l'équilibre atteint

-

2. Des ajustements ponctuels de certaines

techniques pour répondre à des besoins opérationnels

-

a) Un élargissement des techniques ouvertes

pour la finalité économique

-

b) Une rationalisation nécessaire des

durées de conservation des données collectées

-

c) L'élargissement du champ d'application

de certaines techniques à l'entourage

-

d) Un ajustement de la technique de

géolocalisation en temps réel à étudier

-

e) L'extension de la technique accessoire

d'introduction dans un lieu privé : une évolution à

envisager avec prudence

-

a) Un élargissement des techniques ouvertes

pour la finalité économique

-

3. Des oublis à corriger

-

a) L'introduction d'un régime de

tests

-

b) La création d'une technique autorisant

l'ouverture des lettres et des paquets

-

c) La nécessité de prévoir un

encadrement réglementaire précis des conditions d'échanges

de renseignements entre services

-

d) Une demande de conservation des données

collectées à des fins de recherche et développement qui

nécessite d'être approfondie

-

a) L'introduction d'un régime de

tests

-

4. L'enjeu du passage à la

« 5G » : des besoins d'ajustement encore difficiles

à appréhender

-

5. L'accès aux données de

connexion : des techniques qui pourraient être fragilisées

par la jurisprudence européenne

-

6. L'encadrement des échanges de

renseignement avec des États étrangers : une

réflexion à engager

-

a) Une absence d'encadrement des échanges

de renseignement étranger qui interroge et pourrait constituer une

source de fragilité juridique

-

b) Un engagement du Gouvernement à mieux

formaliser les protocoles d'échanges qui va dans le bon sens

-

c) Un débat légitime sur le statut

des renseignements techniques collectés ou exploités grâce

à l'assistance d'un service étranger

-

a) Une absence d'encadrement des échanges

de renseignement étranger qui interroge et pourrait constituer une

source de fragilité juridique

-

1. La nécessité de préserver

l'équilibre atteint

-

A. LA MISE EN oeUVRE DE LA LOI DE 2015 A

CONSTITUÉ UN DÉFI JURIDIQUE, HUMAIN ET TECHNOLOGIQUE MAJEUR,

AUJOURD'HUI EN PHASE D'ACHÈVEMENT

-

III. UN CONTRÔLE SUR L'ACTIVITÉ DES

SERVICES FORTEMENT RENFORCÉ, AU BÉNÉFICE DE LA PROTECTION

DES DROITS DES CITOYENS

-

A. LA CNCTR A SU MONTER EN PUISSANCE POUR ASSUMER

PLEINEMENT SA FONCTION DE CONTRÔLE, QUI DEMEURE TOUTEFOIS

IMPARFAITE

-

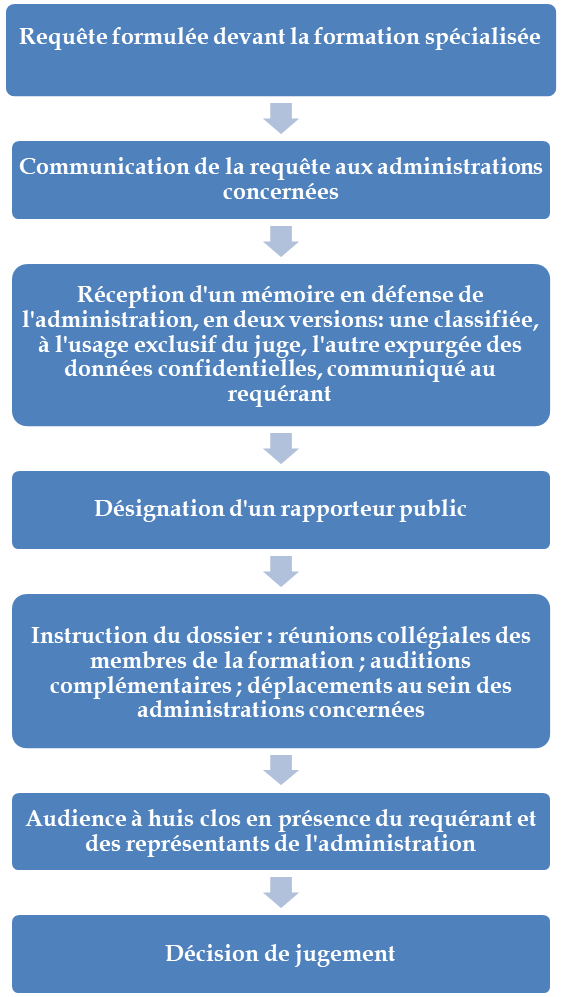

B. LE DROIT AU RECOURS, ESSENTIEL À LA

PROTECTION DES DROITS DES CITOYENS, DEMEURE PEU MIS EN oeUVRE À CE

JOUR

-

A. LA CNCTR A SU MONTER EN PUISSANCE POUR ASSUMER

PLEINEMENT SA FONCTION DE CONTRÔLE, QUI DEMEURE TOUTEFOIS

IMPARFAITE

-

I. LA LOI RENSEIGNEMENT, UN CADRE LÉGAL

PROTECTEUR DU DROIT AU RESPECT DE LA VIE PRIVÉE ET SÉCURISANT

POUR LES SERVICE DE RENSEIGNEMENT

-

CHAPITRE II :

LE RENSEIGNEMENT PÉNITENTIAIRE,

L'AFFIRMATION D'UN SERVICE EN PREMIÈRE LIGNE DANS LA LUTTE CONTRE LE TERRORISME

-

I. LA MONTEE EN PUISSANCE DU RENSEIGNEMENT

PENITENTIAIRE

-

II. LE RENSEIGNEMENT PENITENTIAIRE AU COEUR DU

DISPOSITIF DE LUTTE CONTRE LE TERRORISME

-

I. LA MONTEE EN PUISSANCE DU RENSEIGNEMENT

PENITENTIAIRE

-

CHAPITRE III :

LA MAÎTRISE DES RISQUES

-

I. LA PROCÉDURE D'HABILITATION

-

A. L'ENQUÊTE D'HABILITATION

-

1. Les services enquêteurs

-

2. Le cadre juridique

-

3. Les moyens mis en oeuvre pour la

réalisation des enquêtes

-

a) La consultation des sources ouvertes et les

criblages

-

b) Des méthodes d'enquête

hétérogènes

-

c) Des capacités techniques non

partagées

-

d) Un accès inégal aux

fichiers

-

e) Tracfin : une ressource précieuse

mais inexploitée

-

f) L'harmonisation des procédures

d'enquête : une démarche plus que nécessaire

-

a) La consultation des sources ouvertes et les

criblages

-

1. Les services enquêteurs

-

B. LE RÉSULTAT DE L'ENQUÊTE ET SES

CONSÉQUENCES

-

C. UN DISPOSITIF À MODERNISER ET À

HOMOGÉNÉISER

-

A. L'ENQUÊTE D'HABILITATION

-

II. LA SÉCURITÉ ET LA

SÛRETÉ DES SERVICES DE RENSEIGNEMENT

-

III. LA DÉONTOLOGIE DES AGENTS DE

RENSEIGNEMENT

-

A. LE CADRE EN VIGUEUR

-

1. Des dispositions propres aux différents

statuts

-

2. Une information essentiellement

concentrée sur le début de la carrière

-

3. Le dispositif mis en place dans les services et

les sanctions prononcées

-

4. Les délits commis dans un cadre

extraprofessionnel ne sont pas systématiquement remontés aux

services

-

5. La prévention des conflits

d'intérêt

-

1. Des dispositions propres aux différents

statuts

-

B. LE SUIVI DES ANCIENS AGENTS DE

RENSEIGNEMENT

-

C. LA JUDICIARISATION DES MANQUEMENTS AUX

OBLIGATIONS DÉONTOLOGIQUES

-

D. LE STATUT DE LANCEUR D'ALERTE DANS LE MONDE DU

RENSEIGNEMENT

-

E. UN DÉFAUT D'INFORMATION DU PARLEMENT

RÉGULIÈREMENT POINTÉ PAR LA DÉLÉGATION

PARLEMENTAIRE AU RENSEIGNEMENT

-

A. LE CADRE EN VIGUEUR

-

I. LA PROCÉDURE D'HABILITATION

-

CHAPITRE IV :

LE NOUVEL UNIVERS DU RENSEIGNEMENT SPATIAL

-

I. L'ESPACE, NOUVELLE FRONTIERE DU

RENSEIGNEMENT

-

II. LA SOUVERAINETE SPATIALE FRANCAISE A LA

CROISEE DES CHEMINS

-

III. CONSERVER NOTRE CAPACITE DE RENSEIGNEMENT

SPATIAL : CONDITION DE NOTRE STATUT DE PUISSANCE MONDIALE

-

I. L'ESPACE, NOUVELLE FRONTIERE DU

RENSEIGNEMENT

-

CHAPITRE V :

CYBERDÉFENSE, LA CONTRIBUTION MAJEURE

DES SERVICES DE RENSEIGNEMENT

-

I. DES MENACES PLUS NOMBREUSES, PLUS MASSIVES ET

PLUS SOPHISTIQUÉES

-

II. UN MODÈLE FRANÇAIS DE

CYBERDÉFENSE CONSTRUIT PROGRESSIVEMENT, ÉPROUVÉ ET

PERFECTIBLE

-

A. LA CONSTRUCTION PROGRESSIVE D'UNE

STRATÉGIE ET D'UN MODELE ORIGINAL DE CYBERDÉFENSE

-

1. Le Livre Blanc sur la défense et la

sécurité nationale de 2008

-

2. En 2013, le nouveau Livre Blanc

élève la cyberdéfense au rang de priorité

stratégique

-

3. La réflexion a été

approfondie dans la période récente par de nombreux documents

stratégiques

-

a) La revue stratégique de défense

et de sécurité nationale (octobre 2017)

-

b) La stratégie nationale de la

cyberdéfense (février 2018)

-

c) La LPM (2019-2024) poursuit cet effort

-

d) La stratégie cyber des armées

(janvier 2019)

-

(1) Garantir la cyberdéfense, en

protégeant les réseaux, les systèmes et les données

du ministère des Armées et du secteur de la défense

-

(2) Intégrer l'arme cyber dans les

opérations militaires

-

(a) Une doctrine pour la lutte informatique

offensive

-

(b) Une capacité interarmées

-

(c) La maîtrise des risques comme facteur

de crédibilité et la promotion d'un comportement responsable

comme facteur de stabilité

-

a) La revue stratégique de défense

et de sécurité nationale (octobre 2017)

-

1. Le Livre Blanc sur la défense et la

sécurité nationale de 2008

-

B. UN MODÈLE DE GOUVERNANCE DE LA

STRATÉGIE NATIONALE DE CYBERDÉFENSE

-

A. LA CONSTRUCTION PROGRESSIVE D'UNE

STRATÉGIE ET D'UN MODELE ORIGINAL DE CYBERDÉFENSE

-

III. LES SERVICES DE RENSEIGNEMENT DANS LA

POLITIQUE PUBLIQUE DE CYBERDÉFENSE

-

A. LES MISSIONS GÉNÉRALES

-

1. *****

-

2. Les services de renseignement participent

ponctuellement à la mission de prévention

-

3. Les services de renseignement apportent une

contribution majeure aux missions d'anticipation, de détection et

d'attribution des cyberattaques

-

a) Les différentes missions pour

lesquelles les services sont appelés à concourir

-

(1) La mission d'Anticipation

-

(2) La mission de Détection

-

(3) La mission d'Attribution

-

b) La contribution des services à la

chaîne renseignement

-

(1) *****

-

(2) *****

-

(3) *****

-

c) L'utilisation des techniques de renseignement

pour le recueil de renseignement d'intérêt cyber

-

d) Le besoin de disposer d'un outil

d'évaluation de la contribution des services au renseignement

d'intérêt cyber

-

a) Les différentes missions pour

lesquelles les services sont appelés à concourir

-

4. Les services de renseignement peuvent agir aux

fins d'action

-

a) Les capacités d'entrave ou

d'interruption d'une attaque en cours

-

b) Les capacités de répression

pénale des auteurs

-

(1) *****

-

(2) D'autres services peuvent ponctuellement

concourir aux investigations judiciaires

-

c) L'action militaire

-

(1) Les services de renseignement en appui du

COMCYBER dans la LIO

-

(2) *****

-

a) Les capacités d'entrave ou

d'interruption d'une attaque en cours

-

1. *****

-

A. LES MISSIONS GÉNÉRALES

-

IV. LE CYBERESPACE : NOUVEAU TERRAIN

D'ACTION DES SERVICES DE RENSEIGNEMENT

-

V. LA MONTÉE EN PUISSANCE DES SERVICES DE

RENSEIGNEMENT DANS LE DOMAINE CYBER

-

I. DES MENACES PLUS NOMBREUSES, PLUS MASSIVES ET

PLUS SOPHISTIQUÉES

-

CHAPITRE VI :

RAPPORT GÉNÉRAL DE LA COMMISSION DE VÉRIFICATION DES FONDS SPÉCIAUX SUR L'EXERCICE 2018

-

I. PRÉSENTATION GÉNÉRALE DES

FONDS SPÉCIAUX EN 2018

-

II. OBSERVATIONS COMMUNES À L'ENSEMBLE DES

SERVICES

-

III. SUIVI DES RECOMMANDATIONS DE LA CVFS SUR LES

EXERCICES 2016 ET 2017

-

I. PRÉSENTATION GÉNÉRALE DES

FONDS SPÉCIAUX EN 2018

-

ANNEXE :

REPRISE DES RECOMMANDATIONS DE LA DPR

AU 29 FÉVRIER 2020

|

N° 3087 ASSEMBLÉE NATIONALE CONSTITUTION DU 4 OCTOBRE 1958 QUINZIÈME LÉGISLATURE |

N° 506 SÉNAT SESSION ORDINAIRE DE 2019-2020 |

|

Enregistré à la présidence de l'Assemblée nationale |

Enregistré à la présidence du Sénat |

|

|

le 11 juin 2020 |

le 11 juin 2020 |

|

DÉLÉGATION PARLEMENTAIRE AU RENSEIGNEMENT

RAPPORT

relatif à

l'

activité

de la

délégation parlementaire au

renseignement

pour l'année

2019-2020

PAR

M. Christian CAMBON, Sénateur

|

Déposé sur le Bureau de l'Assemblée nationale par Mme Françoise DUMAS, Première vice-présidente de la délégation |

Déposé sur le Bureau du Sénat par M. Christian CAMBON, Président de la délégation |

||||

LISTE DES PRINCIPALES RECOMMANDATIONS

RECOMMANDATIONS DE LA DÉLÉGATION PARLEMENTAIRE AU RENSEIGNEMENT

Sur le bilan des lois de 2015 :

Recommandation n° 1 : Modifier l'article L. 853-3 du code de la sécurité intérieure afin de renvoyer à la procédure d'avis de droit commun l'examen, par la CNCTR, des demandes de renouvellement des autorisations d'introduction dans un lieu d'habitation à des fins de maintenance ou de retrait de dispositifs techniques de surveillance.

Recommandation n° 2 : Allonger :

- à 4 mois la durée maximale d'autorisation de la technique de recueil de données de connexion par un dispositif de proximité prévue par l'article L. 851-6 du code de la sécurité intérieure ;

- à 6 mois la durée maximale d'autorisation d'exploitation des données recueillies dans le cadre d'une surveillance internationale, à l'exception des autorisations d'exploitation données à des fins de surveillance d'une personne située sur le territoire national.

Recommandation n° 3 : Confier à l'inspection des services de renseignement une mission de contrôle de la mise en oeuvre, par les services du premier cercle ainsi que les services listés par décret en application de l'article L. 811-4 du code de la sécurité intérieure, de l'exigence de traçabilité définie par le législateur et, plus globalement, des dispositifs de contrôle interne instaurés pour sécuriser les procédures de demande et de traitement des techniques de renseignement. Communiquer à la délégation parlementaire au renseignement les résultats de cette inspection.

Recommandation n° 4 : Favoriser les mutualisations et les partages d'expérience sur la mise en oeuvre de dispositifs de traçabilité. Étudier la possibilité de déployer le dispositif informatique de traitement des techniques de renseignement de la DGSI au sein des services du second cercle.

Recommandation n° 5 : Modifier l'article L. 853-2 du code de la sécurité intérieure afin de prévoir une modalité unique de collecte de données informatiques, plus conforme aux besoins opérationnels des services.

Recommandation n° 6 : Proroger, à titre expérimental, la technique dite de l'algorithme prévue par l'article L. 851-3 du code de la sécurité intérieure. N'envisager son extension aux données de navigation sur internet, et en particulier aux URL , que sous réserve d'un renforcement conséquent des garanties entourant la mesure et de la mise en place d'un contrôle parlementaire renforcé.

Recommandation n° 7 : Engager des négociations en vue de la conclusion d'un protocole d'assistance entre la DGSI et le SCRT dans la mise en oeuvre de certaines techniques de renseignement. Envisager, à terme, la mise en place d'une unité de mutualisation commune à plusieurs services.

Recommandation n° 8 : *****

Recommandation n° 9 : Étendre à la finalité de préservation et de promotion des intérêts économiques, industriels et scientifiques majeurs de la Nation le champ de l'autorisation d'exploitation de données collectées dans le cadre d'une surveillance internationale, à des fins de surveillance d'une personne située sur le territoire national.

Recommandation n° 10 : Réviser l'échelle des durées de conservation des données collectées dans le cadre des techniques de renseignement afin de tenir compte des contraintes opérationnelles liées à l'exploitation des données, sans toutefois remettre en cause le principe de graduation prévu par le législateur en 2015.

Recommandation n° 11 : Étendre la technique de géolocalisation en temps réel, définie à l'article L. 851-4 du code de la sécurité intérieure, à l'entourage des personnes surveillées, sous réserve de l'application d'un contingent maximal d'autorisations délivrées simultanément.

Recommandation n° 12 : *****

Recommandation n° 13 : Encadrer législativement la conduite de tests par le GIC et les services de renseignement du premier cercle sur les matériels de collecte de renseignement, à l'instar du régime prévu par l'article L. 2371-2 du code de la défense.

Recommandation n° 14 : Créer une nouvelle interception de sécurité pour couvrir la surveillance des correspondances physiques (lettres, paquets, etc.), susceptible, selon les besoins opérationnels, d'être associée à une introduction dans un lieu privé.

Recommandation n° 15 : Donner un cadre légal aux conditions dans lesquelles les renseignements collectés par le biais de techniques de renseignement peuvent être partagées entre services de renseignement. Modifier, en conséquence, l'article L. 863-2 du code de la sécurité intérieure.

Recommandation n° 16 : Engager une réflexion sur le statut des renseignements techniques recueillis ou exploités grâce à l'assistance d'un service de renseignement étranger et sur le niveau de protection qui les entoure.

Recommandation n° 17 : Engager une réflexion en vue d'ouvrir un droit d'accès ponctuel aux fichiers de souveraineté à la CNCTR, lorsqu'elle est saisie de réclamations sur le fondement de l'article L. 833-4 du code de la sécurité intérieure, à l'instar des droits actuellement reconnus à la CNIL.

Recommandation n° 18 : Conférer à la formation spécialisée du Conseil d'État la possibilité de s'adjoindre le concours de personnels techniques, soit par la voie d'un recrutement, soit par la voie d'un appui technique des équipes, selon les cas, de la CNCTR ou de la CNIL, dans le cadre de l'instruction des recours dont elle est saisie.

Recommandation n° 19 : Adapter, pour les décisions rendues par la formation spécialisée, la procédure d'exécution de droit commun :

- en confiant à la formation spécialisée le soin d'instruire les requêtes tendant à assurer l'exécution des décisions qu'elle rend et en lui autorisant à se saisir d'office ;

- en permettant à la CNCTR ou à la CNIL, en cas d'inexécution constatée d'une décision du Conseil d'État, de saisir la formation spécialisée en vue d'engager une procédure d'exécution.

Sur le renseignement pénitentiaire :

Recommandation n° 20 : Inscrire à l'article 6 nonies de l'ordonnance n° 58-1100 du 17 novembre 1958 l'obligation pour le Gouvernement de respecter le délai maximum d'un mois pour répondre à une demande de transmission d'un document par la DPR et de motiver sa décision en cas de refus.

Recommandation n° 21 : Expertiser la possibilité de créer un régime indemnitaire dédié aux métiers du renseignement pénitentiaire.

Recommandation n° 22 : *****

Recommandation n° 23 : Élargir aux agents du renseignement pénitentiaire la possibilité de recourir à une identité d'emprunt dans l'exercice de leurs missions.

Recommandation n° 24 : Allonger la durée de conservation des enregistrements de téléphonie légale (article 727-1 du code de procédure pénale) et recourir à des outils de traduction et de transcription automatique de la parole pour améliorer l'exploitation des données conservées.

Recommandation n° 25 : Expertiser la possibilité pour le SNRP de recourir à la technique de l'algorithme si elle venait à être pérennisée par la loi.

Recommandation n° 26 : Ouvrir un quartier d'évaluation de la radicalisation (QER) et un quartier de prévention de la radicalisation (QPR) dédié aux femmes.

Recommandation n° 27 : Autoriser les procureurs de la République à accéder au FSPRT.

Recommandation n° 28 : Instaurer un régime de sûreté ad hoc pour les sortants de prison.

Sur la maîtrise des risques :

Recommandation n° 29 : Harmoniser les procédures d'habilitation des agents des services de renseignement, en systématisant l'entretien de sécurité et l'entretien avec un psychologue.

Recommandation n° 30 : Rationnaliser le nombre de services enquêteurs placés respectivement auprès du ministère de l'intérieur et du ministère des armées, en mutualisant leurs ressources humaines et techniques. Ces services devront conduire leurs enquêtes suivant une méthodologie homogène, établie par le SGDSN, en y associant Tracfin. Les effectifs du SGDSN chargés du pilotage de la politique de protection du secret devront être augmentés afin, notamment, de conduire des audits qualité réguliers en ce domaine.

Recommandation n° 31 : Informer les personnes habilitées des devoirs qui leur incombent à travers la remise d'un fascicule, concomitamment à leur décision d'habilitation.

Recommandation n° 32 : Enrichir le rapport d'activités visé à l'article 12 de l'IGI 1300 afin de renforcer le dialogue entre les HFDS, le SGDSN et les services enquêteurs, et ainsi mieux identifier les risques liés aux habilitations.

Recommandation n° 33 : Formaliser les délégations accordées par les ministres aux services de renseignement en matière d'habilitation de leurs agents, en évitant de cumuler les fonctions d'autorité d'habilitation et d'officier de sécurité. Cette faculté devra être prévue par l'IGI 1300 dans sa nouvelle rédaction.

Recommandation n° 34 : Notifier aux agents des services du second cercle leur obligation en matière de déclaration de changement de situation personnelle auprès de l'officier de sécurité dont ils relèvent. L'officier devra quant à lui saisir l'autorité d'habilitation de ces nouvelles informations (notice 94 A révisée), qui les transmettra au service enquêteur compétent en vue de l'émission d'un nouvel avis de sécurité.

Recommandation n° 35 : Engager l'actualisation du cadre réglementaire relatif à la protection du secret de la défense nationale, avec pour objectif d'homogénéiser les procédures qui l'entourent, en particulier en matière d'enquêtes administratives.

Recommandation n° 36 : Confier à l'académie du renseignement la conception d'outils de formation et de sensibilisation aux enjeux de lutte contre la radicalisation, en lien avec les services compétents.

Recommandation n° 37 : Mettre en place un audit externe des dispositifs de détection et de lutte contre la radicalisation mis en place dans les services de renseignement.

Recommandation n° 38 : Mettre en place sur les réseaux informatiques de la DRM, avec le soutien du COMCYBER, un système qualifié visant à analyser les flux en sortie de réseau pour repérer d'éventuelles fuites de données. Son exploitation et le traitement des alertes resteront assurés en interne.

Recommandation n° 39 : Procéder à un audit régulier des systèmes d'information des services de renseignement et, en tant que de besoin, accompagner ces services dans la démarche d'homologation visant à protéger le secret de la défense nationale.

Recommandation n° 40 : *****

Recommandation n° 41 : Contraindre l'ensemble des agents des services de renseignement à rendre compte à leur officier de sécurité des délits qu'ils ont commis dans un cadre extraprofessionnel, quelle qu'en soit la nature. Lors du renouvellement de leur habilitation, le service enquêteur prendra l'attache des services de police et de gendarmerie afin de recueillir des informations utiles sur les candidats et mettre en lumière toute omission de leur part.

Recommandation n° 42 : Informer la délégation parlementaire au renseignement des manquements déontologiques graves commis par leurs agents ou leurs anciens agents, et des procédures juridiques initiées à leur encontre.

Recommandation n° 43 : Compléter le dispositif de lanceur d'alerte créé par la loi de juillet 2015 et étudier la possibilité de confier une partie de ces missions à la DPR.

Recommandation n° 44 : Améliorer l'information de la délégation parlementaire au renseignement par la commission nationale de contrôle des techniques de renseignement. Prévoir dans la loi une transmission à la DPR des recommandations adressées par la CNCTR en application de l'article L. 833-6 du code de la sécurité intérieure et, le cas échéant, des signalements adressés au procureur de la République sur le fondement de l'article L. 861-3 du même code.

Sur le renseignement spatial :

Recommandation n° 45 : Soutenir les modes collaboratifs entre la recherche publique et le secteur privé afin de développer les démonstrateurs nécessaires pour conserver notre avance technologique et stratégique.

Recommandation n° 46 : Afin d'améliorer la compétitivité du lanceur Ariane 6, introduire un « Buy European Act » pour garantir un nombre de commandes institutionnelles nécessaires à la viabilité financière et commerciale du programme.

Recommandation n° 47 : Mettre fin à notre dépendance à l'égard des États-Unis en nous dotant de capacités propres - a minima européennes sinon nationales - d'observation et d'analyse de la situation de l'eEspace et lancer un programme français de développement d'un nouveau système plus performant de surveillance de l'espace pour succéder au démonstrateur GRAVES.

Recommandation n° 48 : Développer une capacité autonome d'imagerie radar.

Recommandation n° 49 : Favoriser un accès indépendant aux systèmes et aux données spatiales en développant une filière souveraine de la donnée spatiale, sur l'ensemble de la chaîne, de l'amont (collecte) à l'aval (usages), notamment en ce qui concerne nos capacités de stockage de données.

Recommandation n° 50 : Confirmer la trajectoire budgétaire permettant le renouvellement de nos capacités de renseignement spatial contribuant à la fonction stratégique prioritaire « connaissance et anticipation ».

Recommandation n° 51 : Clarifier le positionnement du commandement de l'espace en matière de renseignement et constituer en son sein une formation spécialisée « renseignement ». Celle-ci pourrait produire du renseignement d'intérêt spatial au niveau opératif et tactique pour appuyer la planification et la conduite des opérations spatiales militaires.

Recommandation n° 52 : Restaurer un climat de confiance franco-allemand en élaborant une feuille de route commune au service d'une ambition spatiale commune européenne.

Recommandation n° 53 : Promouvoir au sein de la communauté internationale l'adoption rapide du code de bonne conduite proposé par l'Union européenne pour les activités humaines dans l'espace.

Sur la cyberdéfense :

Recommandation n° 54 : La DPR demande que les différents traitements de la menace cyber par les services de renseignement fassent l'objet d'un développement actualisé dans le PNOR et sous forme de plans d'actions comprenant des objectifs à atteindre et des modalités d'évaluation de la réalisation de ces objectifs. Elle demande à pouvoir prendre connaissance de ces documents et, régulièrement, des résultats obtenus au titre de sa mission d'évaluation de la politique publique de renseignement.

Recommandation n° 55 : Associer la DGSI et la DRSD à la réflexion sur la coordination institutionnelle et la définition d'une stratégie nationale de prévention et de sensibilisation aux risques cyber.

Recommandation n° 56 : Maintenir un niveau de financement suffisant pour garantir le niveau des investissements des services dans la cyberdéfense et leur permettre de recruter et de fidéliser des personnels de haut niveau.

Recommandation n° 57 : Poursuivre la mutualisation dans le développement des outils, la formation et les échanges de bonnes pratiques entre les services de renseignement.

Recommandation n° 58 : Associer les services de renseignement au travail prospectif d'élaboration d'une nouvelle stratégie industrielle de souveraineté en cybersécurité et orienter leur action dans sa mise en oeuvre.

Recommandation n° 59 : Mettre en place, sous l'autorité du CNRLT, un outil d'évaluation et de suivi de la contribution des services de renseignement à la politique publique de cyberdéfense. L'inspection des services de renseignement pourrait participer à la conception de cet outil. Une fois ce travail méthodologique réalisé, la DPR souhaite que les résultats de cette évaluation et de ce suivi lui soient communiqués dans le rapport annuel d'activité des services.

RECOMMANDATIONS GÉNÉRALES DE

LA

COMMISSION DE VÉRIFICATION DES FONDS SPÉCIAUX

Recommandation générale n° 1 (à l'attention du Premier ministre) : Effectuer un « resoclage » de la dotation en fonds spéciaux inscrites au programme 129 pour tenir compte des besoins réels et de l'évolution de l'activité opérationnelle des services.

Recommandation générale n° 2 : *****

Recommandation générale n° 3 : *****

Recommandation générale n° 4 (à l'attention du Premier ministre) : Désigner par arrêté ou circulaire, non publié au Journal officiel , les entités et services susceptibles de bénéficier de fonds spéciaux. Cet arrêté ou circulaire, et les modifications apportées ultérieurement, seraient communiqués sans délai à la CVFS.

Recommandation générale n° 5 (à l'attention du Premier ministre) : Réaffirmer la possibilité pour la CVFS d'accéder aux rapports d'inspection et d'audit interne nécessaires à sa pleine information et à l'exercice de son contrôle, par la diffusion d'une instruction aux services.

Recommandation générale n° 6 (à l'attention du CNRLT) : Mettre en place, au sein de chaque service, des indicateurs *****.

Recommandation générale n° 7 (à l'attention du CNRLT) : Mettre en place une cellule interservices *****.

INTRODUCTION GÉNÉRALE

Mesdames, Messieurs,

Si la période sous examen avril 2019 - avril 2020 a continué d'être marquée par la persistance de la menace terroriste sur le territoire national et sur les théâtres d'opérations extérieures, la défaite militaire de Daech au Levant a abaissé l'intensité de cette menace qui n'a pas disparu mais prend des formes nouvelles (propagande, inspiration d'action solitaire, etc. ). Elle est aussi marquée par une dégradation des relations internationales et un affaiblissement des enceintes multilatérales de dialogue entre les États puissances, faisant renaître le spectre d'une nouvelle forme de guerre froide, qui se manifeste par des tensions dans les espaces communs étendus aujourd'hui à l'espace et au cyberespace et à l'utilisation de nouvelles formes ou de combinaisons d'actions, justifiant l'utilisation du terme de « guerre hybride » destinées à préparer des actions militaires ou à tester les défenses adverses. Ce tableau serait incomplet s'il n'incluait pas la persistance à un degré élevé de l'espionnage économique et des activités de la criminalité organisée.

I. LA DPR S'EST DONNÉE CINQ AXES DE TRAVAIL

Ce contexte a incité la délégation à se donner plusieurs axes de travail :

• le premier pour consolider le cadre juridique de l'action des services de renseignement en tirant un premier bilan des lois de 2015 dans la perspective de leur actualisation éventuelle à l'occasion de l'examen du projet de loi nécessaire pour pérenniser la technique dite de « l'algorithme 1 ( * ) » ;

• le second pour suivre la montée en puissance du service national du renseignement pénitentiaire créé en mai 2019 ;

• le troisième pour aborder dans la suite des travaux menés l'année dernière sur les ressources humaines, la question du contrôle interne et de la déontologie ;

• le quatrième et le cinquième, à vocation plus prospective pour aborder, compte tenu des développements technologiques nouveaux, les nouveaux champs d'exercice des activités de renseignement, l'espace et le cyberespace.

À cela s'ajoute naturellement, les travaux conduits par la commission de vérification des fonds spéciaux (CVFS), présidée, cette année par M. Michel Boutant, sénateur, assurés par quatre membres de la délégation et dont le synthèse constitue la sixième partie de ce rapport. La délégation a entendu le rapport de la CVFS le 16 janvier 2019.

Au cours de l'année 2019-2020, la délégation parlementaire au renseignement (DPR) était ainsi composée :

pour le Sénat :

- M. Christian Cambon, sénateur Les Républicains, président de la délégation , président de la commission des affaires étrangères, de la défense et des forces armées,

- M. Philippe Bas, sénateur Les Républicains, président de la commission des lois,

- M. François-Noël Buffet, sénateur Les Républicains, second vice-président de la délégation , désigné par le président du Sénat,

- M. Michel Boutant, sénateur Socialiste et républicain, désigné par le président du Sénat ;

pour l'Assemblée nationale :

- M. Jean-Jacques Bridey, député La République en Marche, premier vice-président de la délégation, président de la commission de la défense nationale et des forces armées, remplacé, à compter du 1 er octobre 2019, par Mme Françoise Dumas, députée La République en Marche, première vice-présidente de la délégation , présidente de la commission de la défense nationale et des forces armées,

- Mme Yaël Braun-Pivet, députée La République en Marche, présidente de la commission des lois,

- M. Loïc Kervran, député La République en Marche, désigné par le président de l'Assemblée nationale,

- M. Patrice Verchère, député Les Républicains, désigné par le président de l'Assemblée nationale.

Depuis les dernières élections législatives et sénatoriales de juin et septembre 2017, la composition de la délégation n'a connu qu'un seul changement, consécutif à l'élection de Mme Françoise Dumas en qualité de présidente de la commission de la défense nationale et des forces armées de l'Assemblée nationale.

L'organisation interne de la délégation a évolué cette année. En effet, comme l'avaient relevé MM. Philippe Bas, Christian Cambon et François-Noël Buffet dans la proposition de loi qu'il ont déposée au Sénat en 2018 2 ( * ) , la présidence tournante de la délégation, nécessairement assurée par un membre de droit - qui, en outre, préside une commission permanente - accroit sensiblement la charge de travail, déjà très importante, qui lui incombe. Pour répondre à cet écueil, le président de la délégation a alors proposé, à titre expérimental, un dispositif permettant de mieux répartir la charge de travail entre les membres de la délégation afin qu'elle ne repose pas uniquement sur le parlementaire qui la préside. À cet égard, un rapporteur a été nommé sur chacun des thèmes de travail choisis au titre de l'année écoulée. Une telle organisation des travaux a rendu la délégation plus agile en ce qu'elle lui a permis d'aborder un nombre plus conséquent de sujets, tout en impliquant davantage de membres. La mise en oeuvre de ces nouvelles modalités d'organisation relevant du fonctionnement interne de la DPR, elle n'a pas nécessité l'adoption d'une disposition législative nouvelle.

Pour mener à bien ses travaux la délégation a donc confié à certains de ses membres, le suivi d'un axe de travail. C'est ainsi que M. François-Noël Buffet a étudié les évolutions possibles des lois de 2015, Mme Yaël Braun-Pivet, la montée en puissance du renseignement pénitentiaire, M. Loïc Kervran, le contrôle interne et la déontologie, M. Patrice Verchère, le renseignement dans l'espace et M. Christian Cambon, la contribution des services de renseignement à la cyberdéfense.

La plupart de ces travaux ont été conduits au sein de la délégation par des auditions au Sénat ou au sein des services (DGSE et DGSI). C'est ainsi que la délégation a entendu tous les directeurs des services du premier cercle de la communauté du renseignement, mais également ceux de la direction du renseignement de la préfecture de police de Paris et du service central du renseignement territorial, le coordonnateur national du renseignement et de la lutte contre le terrorisme (CNRLT), à deux reprises, le président de la commission nationale de contrôle des techniques de renseignement (CNCTR), à deux reprises, le président de la formation spécialisée du Conseil d'État chargée du contentieux de la mise en oeuvre des techniques de renseignement et le directeur du groupement interministériel de contrôle (GIC). En outre, elle a élargi ses auditions, notamment pour aborder la question de la cyberdéfense et du renseignement militaire dans l'espace, au chef d'état-major des armées, au commandant de la cyberdéfense, au directeur général de l'agence nationale de la sécurité des systèmes d'information (ANSSI) et au principal rédacteur de la revue stratégique de la cyberdéfense publiée en février 2018, M. Louis Gautier, alors SGDSN.

Calendrier des réunions plénières

de la délégation parlementaire au renseignement

de mai 2019

à avril 2020

Réunion du 16 mai 2019 :

- audition du préfet Pierre de Bousquet de Florian, coordonnateur national du renseignement et de la lutte contre le terrorisme ;

- audition du général François Lecointre, chef d'état-major des armées.

Réunion du 6 juin 2019 :

- audition de M. Guillaume Poupard, directeur général de l'agence nationale de la sécurité des systèmes d'information (ANSSI) ;

- audition de M. Francis Delon, président de la commission nationale de contrôle des techniques de renseignement (CNCTR).

Réunion du 20 juin 2019 :

audition de M. Louis Gautier, ancien secrétaire général de la défense et de la sécurité nationale (SGDSN), coordonnateur de la revue stratégique de cyberdéfense publiée le 12 février 2018.

Réunion du 11 juillet 2019 :

- audition du préfet Pierre de Bousquet de Florian, coordonnateur national du renseignement et de la lutte contre le terrorisme ;

- audition du général Jean-François Ferlet, directeur du renseignement militaire (DRM) ;

- audition du général Olivier Bonnet de Paillerets, commandant de la cyberdéfense (COMCYBER).

Réunion du 3 octobre 2019 :

- audition de M. Pascal Chauve, directeur du groupement interministériel de contrôle (GIC) ;

- audition de Mme Françoise Bilancini, directrice du renseignement de la préfecture de police (DRPP) ;

- audition de Mme Lucile Rolland, cheffe du service central du renseignement territorial (SCRT).

Réunion du 8 octobre 2019 :

audition de M. Christophe Castaner, ministre de l'intérieur, et de M. Laurent Nuñez, secrétaire d'État auprès du ministre de l'intérieur.

Déplacement au siège de la direction générale de la sécurité intérieure (DGSI) du 10 octobre 2019 :

audition du directeur général, M. Nicolas Lerner, et de plusieurs cadres de son service.

Déplacement au siège de la direction générale de la sécurité extérieure (DGSE) du 7 novembre 2019 :

audition du directeur général, M. Bernard Émié, et de plusieurs cadres de son service.

Réunion du 19 novembre 2019 :

audition de Mme Claire Legras, directrice des affaires juridiques du ministère des armées.

Réunion du 28 novembre 2019 :

- audition de Mme Corinne Cléostrate, directrice nationale du renseignement et des enquêtes douanières (DNRED) ;

- audition de Mme Maryvonne Le Brignonen, directeur de Tracfin.

Réunion du 4 décembre 2019 :

audition du général Éric Bucquet, directeur du renseignement et de la sécurité de la défense (DRSD).

Réunion du 16 janvier 2020 :

- audition de M. Edmond Honorat, président de la formation spécialisée du Conseil d'État en matière de contentieux du renseignement ;

- audition de M. Christian Protar, secrétaire général de l'inspection des services de renseignement (ISR), et de Mme Amélie Puccinelli, inspectrice de l'administration, sur les deux missions confiées à l'ISR relatives à la détection des processus de radicalisation dans les services de renseignement ;

- présentation du rapport de la commission de vérification des fonds spéciaux (CVFS) sur les comptes de l'exercice 2018.

Réunion du 20 février 2020 :

audition de M. Francis Delon, président de la commission nationale de contrôle des techniques de renseignement (CNCTR).

Réunion du 26 février 2020 :

audition de M. Gérald Darmanin, ministre de l'action et des comptes publics.

Réunion du 5 mars 2020 :

audition du préfet Pierre de Bousquet de Florian, coordonnateur national du renseignement et de la lutte contre le terrorisme.

Réunion de travail du 11 juin 2020 :

examen et adoption du rapport annuel.

Ces auditions ont été complétées, en tant que de besoin, par des auditions et des déplacements réalisés à l'initiative des rapporteurs, mais ouvertes aux autres membres de la délégation.

Calendrier des auditions et des déplacements thématiques

Le renseignement pénitentiaire (rapporteure : Mme Yaël Braun-Pivet, députée)

1 er octobre 2019 :

audition de MM. Stéphane Bredin, directeur de l'administration pénitentiaire, et Benoît Fichet, adjoint à la cheffe du service national du renseignement pénitentiaire.

7 janvier 2020 :

déplacement au centre pénitentiaire de Meaux, et audition de MM. Pascal Spenle, directeur du centre pénitentiaire de Meaux-Chauconin, et Olivier Hubac, service national du renseignement pénitentiaire.

20 janvier 2020 :

déplacement à la DGSI et audition de MM. Nicolas Lerner, directeur général de la sécurité intérieure, Amin Boutaghane, chef de l'unité de coordination de la lutte antiterroriste (UCLAT), et Benoît Fichet, adjoint à la cheffe du service national du renseignement pénitentiaire.

Le renseignement spatial (rapporteur : M. Patrice Verchère, député)

8 octobre 2019 :

audition du général Philippe Steininger, conseiller militaire du président du CNES.

22 octobre 2019 :

audition de M. Martin Briens, directeur de cabinet de la ministre des armées.

18 décembre 2019 :

audition de M. Jacques Lafaye, conseiller du président-directeur général de l'ONERA.

22 janvier 2020 :

audition de M. Patrick Pailloux, directeur technique de la DGSE.

4 février 2020 :

audition du général Jean-François Ferlet, directeur du renseignement militaire.

18 février 2020 :

- audition de M. Joël Barre, délégué général pour l'armement ;

- déplacement à l'ONERA et audition de M. Bruno

Sainjon, président-directeur général,

M. Jacques

Lafaye, conseiller du président-directeur général, M.

Antoine Roblin, directeur du département optique et techniques

associées, Mme Hélène Oriot, directrice du

département électromagnétique et radar, et M. Gilles

Foulon, directeur du département traitement de l'information et

système.

24 février 2020 :

audition de M. Jean-Marc Nasr, président d'Airbus Defence and Space SPS, du général (2S) Jean-Pierre Serra, vice-président International & Space Institutions d'Airbus Defence and Space, et de Mme Annick Perrimond-du Breuil, directeur des relations avec le parlement d'Airbus.

4 mars 2020 :

déplacement à Toulouse et visites :

- d'Airbus Space & Defense ; présentation du site par M. Benoît de Maupeou, responsable des relations avec la direction générale de l'armement pour les affaires spatiales ;

- du CNES ; présentation du site par M. Frédéric Pradeilles, directeur du numérique, de l'exploitation et des opérations, chef de l'établissement de Toulouse ;

- de l'entreprise Hémeria ; présentation du site par M. Nicolas Multan, directeur général.

En raison de la crise sanitaire liée à la Covid-19 et du confinement qu'elle a provoqué, des auditions et déplacements ont dû être annulés, notamment une visite du site de Cannes de l'entreprise Thales Alenia Space, et un entretien avec le général Michel Friedling, commandant du commandement interarmées de l'espace.

II. LA DPR A ASSURÉ UN SUIVI DE L'ACTUALITÉ DU RENSEIGNEMENT

Outre ces travaux menés en continu la délégation a suivi l'actualité des services de renseignement.

C'est ainsi qu'elle s'est fait présenter, le 19 juillet 2019, par M. Pierre Bousquet de Florian, coordonnateur national du renseignement et de la lutte contre le terrorisme, la nouvelle stratégie nationale du renseignement adoptée en conseil national du renseignement et qu'elle a été informée, le 19 novembre 2019 par Mme Claire Legras, directrice des affaires juridiques du ministère des armées, de la position française sur le contentieux pendant devant la Cour de justice de l'Union européenne relatif à la conservation des données de connexion par les opérateurs de télécommunications suite à un premier arrêt du 21 décembre 2016 ( Télé2 Sverige AB contre Post-och telestyrelsen ).

C'est ainsi également qu'elle a tenu au lendemain de l'attentat perpétré le 3 octobre 2019 à la préfecture de police de Paris à entendre, dès le 8 octobre, le ministre de l'intérieur, M. Christophe Castaner, et le secrétaire d'État, M. Laurent Nunez.

Les travaux de la délégation

suite

à l'attentat du 3 octobre à la préfecture de police de

Paris

Le ministre a répondu aux questions des membres de la délégation qui portaient sur la sécurité des services de renseignement et plus particulièrement de la DRPP, face aux risques éventuels de radicalisation de certains de leurs agents :

- la mise en oeuvre des procédures d'habilitation des agents ;

- les conditions d'accès des agents aux informations sensibles à l'intérieur du service et notamment aux données numérisées et les modalités de cloisonnement mises en place pour éviter les intrusions de personnes qui n'auraient pas vocation à en connaitre ;

- les règles applicables en matière d'accès aux locaux du service et leur mise en oeuvre ;

- les procédures mises en place par ce service pour détecter d'éventuels signes de radicalisation de ses agents et les procédures de transfert de signalement entre services dans les cas où la détection de signes est réalisée par un autre service, à raison d'activités en dehors du service ou de son ressort territorial, et leur mise en oeuvre.

Ces questionnements ont orienté les travaux des missions confiées par le Premier ministre à l'inspection des services de renseignement, le 5 octobre, la première pour vérifier si, au cours des années que l'auteur des faits a passées à la DRPP, et en particulier celles qui auraient été concernées par un processus de radicalisation, les outils et procédures de détection et de signalement étaient en place, s'ils ont été convenablement mis en oeuvre au regard des éléments perceptibles de cette radicalisation et s'ils ont donné lieu à des réactions appropriées.

La seconde qui porte sur l'ensemble des services de renseignement spécialement impliqués dans la lutte contre le terrorisme pour superviser un processus de réévaluation des situations individuelles le justifiant, vérifier les outils et les procédures de détection, de signalement et de traitement.

La délégation a reçu communication de ces rapports et elle a entendu les membres de l'inspection des services de renseignement qui les ont rédigés, le 16 janvier 2020.

Une procédure judiciaire étant en cours, la délégation n'a pas souhaité poursuivre au-delà ses investigations, mais elle a réorienté son thème de travail sur la maitrise des risques (dispositifs de contrôle interne et déontologie) et abordé systématiquement les questions évoquées lors des auditions et déplacements dans les services.

Au titre de ses activités internationales, la DPR a reçu au Sénat, le 2 mai 2019, la visite d'une délégation parlementaire autrichienne de la sous-commission des affaires intérieures du Conseil national, accompagnée, entre autres, du directeur du BvT ( Bundesamt für Verfassungsschutz und Terrorismusbekämpfung , équivalent de la DGSI). Dans un contexte de réforme du service de sécurité intérieure autrichien, cette sous-commission a effectué plusieurs déplacements à l'étranger afin de nourrir sa réflexion sur l'organisation et le fonctionnement de son instance de contrôle parlementaire du renseignement, en la comparant avec ses homologues étrangères.

Enfin, comme chaque année, la délégation a accueilli les auditeurs du cycle supérieur de l'académie du renseignement au cours d'une session organisée le 17 octobre 2019, à l'Assemblée nationale.

Pour conclure ses travaux, la délégation avait prévu d'entendre les ministres ayant autorité sur des services de renseignement du premier cercle. Outre l'audition susmentionnée avec le ministre de l'intérieur, une audition a pu être organisée du ministre de l'action et des comptes publics, M. Gérald Darmanin. Des auditions du Premier ministre et de la ministre des armées étaient en cours de programmation lorsque les mesures de confinement consécutives à l'épidémie de Covid-19 sont intervenues. Ne disposant pas des locaux adaptés permettant la réalisation de ces auditions dans des conditions satisfaisant aux règles de distanciation physique et de protection du secret de la défense nationale, la délégation a renoncé à leur organisation. Elle devra se préoccuper à l'avenir des modalités qui lui permettraient, en cas d'urgence, de poursuivre ses travaux dans des conditions satisfaisant ses exigences.

Cette situation l'invitera probablement à aborder dans ses prochains travaux les modalités et conditions selon lesquelles les services de renseignement ont pu assurer la continuité de leurs missions pendant cette période, mais aussi leurs capacités à apporter aux autorités politiques les informations nécessaires à la prise de décisions en cas de crise sanitaire grave. Les livres blancs sur la défense et la sécurité nationale de 2008 et de 2013, comme la revue stratégique de 2017, citent les pandémies comme des risques et menaces majeures, mais la stratégie nationale du renseignement est muette sur l'orientation de nos capteurs afin de connaître et anticiper ses risques et menaces.

Au cours de ses travaux, la DPR a trouvé, en général, une écoute attentive des différents services et interlocuteurs qui ont pu répondre à ses questions. Elle tient néanmoins à signaler l'impossibilité qui a été la sienne de prendre connaissance du rapport de l'inspection des services judiciaires suite à l'attentat perpétré à la prison de Condé-sur-Sarthe le 5 mars 2019. Une demande de communication a été adressée à Mme Nicole Belloubet, ministre de la justice, garde des sceaux, par le président de la délégation par une lettre en date du 20 septembre 2019 qui n'a obtenu aucune réponse. Cette demande a été réitérée par courriel en date du 24 février restée une nouvelle fois sans réponse et formulée au Premier ministre, par une lettre en date du 4 mars 2020, restée sans réponse également.

Aux termes de l'article 6 nonies de l'ordonnance du 17 novembre 1958, « la délégation peut solliciter du Premier ministre, communication de tout ou partie des rapport de l'inspection des services de renseignement ainsi que des rapports des services d'inspection générale des ministères portant sur les services de renseignement qui relèvent de leur compétence ».

Si un refus de communication motivé aurait pu constituer une réponse acceptable, ce long silence n'a pas permis à la délégation parlementaire au renseignement d'accomplir pleinement la mission de contrôle parlementaire de l'action du Gouvernement en matière de renseignement et d'évaluation de la politique publique en ce domaine que lui a confiée le législateur. Cette situation justifie la disposition adoptée par le Sénat par un amendement lors de l'examen au projet de loi de programmation militaire 2019-2025, issue d'une proposition de loi déposée le 11 mai 2018 3 ( * ) par MM. Philippe Bas, Christian Cambon et François-Noël Buffet, tous trois membres de la DPR, qui visait à autoriser l'accès à certains documents, tout en préservant la capacité de l'exécutif à restreindre ce droit d'accès pour certaines informations, sous réserve d'en motiver le refus.

Enfin la délégation a pris connaissance avec satisfaction du taux de mise en oeuvre des recommandations de son rapport pour l'année 2018 qui s'élèvent à 22 sur 42, 7 étant réalisées partiellement, 11 étant en cours d'études et 2 non réalisées.

Nonobstant leur souci de répondre aux légitimes attentes de transparence des citoyens, les membres de la DPR ont également conscience que certaines informations portées à leur connaissance doivent être soustraites à la curiosité de nos rivaux comme de nos adversaires. C'est pour parvenir à concilier ces deux impératifs antagonistes qu'il a été décidé de masquer quelques passages sensibles au moyen d'un signe typographique (*****), invariable quelle que soit l'ampleur des informations rendues ainsi illisibles.

Employé par le parlement britannique, ce procédé permet une synthèse entre des logiques ambivalentes. Nos concitoyens pourront ainsi apprécier le raisonnement déployé, sa cohérence, ses principales conclusions, tandis que certains détails resteront protégés sans que l'on puisse critiquer la vacuité du propos ou un « caviardage » excessif.

*

* *

Réunie le jeudi 11 juin 2020 sous la présidence de M. Christian Cambon, président, la délégation parlementaire au renseignement a adopté le présent rapport relatif à son activité pour l'année 2019-2020 et l'ensemble des recommandations formulées. M. Michel Boutant a émis une réserve sur la recommandation n° 14, et M. Loïc Kervran sur les recommandations portant sur le bilan des lois de 2015 qui seraient en contradiction avec celles de la mission d'information commune de l'Assemblée nationale sur l'évaluation de la loi renseignement, dont il était le co-rapporteur.

CHAPITRE I :

LA LOI

RELATIVE AU RENSEIGNEMENT,

UNE « RÉVOLUTION

LÉGISLATIVE » RÉUSSIE

« Signe de maturité de notre démocratie » comme l'indiquait Philippe Bas, rapporteur du projet de loi pour le Sénat, la loi du 24 juillet 2015 a constitué une étape fondamentale dans l'histoire du renseignement.

Fondamentale en ce qu'elle a, pour la première fois, donné une légitimité à l'action de nos services, dont les agents ont pendant longtemps agi pour la sécurité et la défense de notre pays dans l'ombre et dans l'insécurité juridique la plus totale.

Fondamentale, ensuite, parce qu'elle a permis de consolider notre état de droit en dotant notre pays d'un cadre légal garantissant la protection des droits et libertés constitutionnels, sans pour autant porter atteinte à l'efficacité des services.

Le fait que cette loi ait été adoptée en 2015 n'est pas un hasard. Alors que notre pays était confronté à une diversité et à un niveau de menace sans précédent, jamais le besoin de sécuriser l'action de renseignement ne s'était fait autant ressentir.

Cinq ans après son entrée en vigueur, et avant que le législateur ne soit amené à se prononcer sur la pérennisation de la technique dite de l'algorithme dont l'expérimentation arrive à échéance au 31 décembre 2020, la délégation parlementaire au renseignement a souhaité dresser un bilan de sa mise en oeuvre.

A cette fin, elle a, au cours de l'année passée, interrogé l'ensemble de la communauté des services de renseignement ainsi que des acteurs impliqués directement dans la mise en oeuvre de la loi en vue de recueillir tant les données quantitatives que les appréciations qualitatives sur l'application du nouveau cadre légal.

Tous s'accordent, aujourd'hui, sur la nécessité de préserver l'équilibre atteint.

La délégation partage cette opinion, observant que si des modifications méritent sans doute d'être apportées pour parfaire le dispositif, elles se devront de rester ponctuelles. Une nouvelle réforme du cadre du renseignement, quelques années seulement après cette loi d'ampleur, ne pourrait d'ailleurs qu'être déstabilisatrice pour les services et, partant, pour l'efficacité de la politique de renseignement.

La délégation a mené ses travaux parallèlement à la conduite d'un groupe de travail interministériel, piloté par la coordination nationale du renseignement et de la lutte contre le terrorisme (CNRLT). Cette coïncidence des calendriers explique qu'elle n'ait pu parfois obtenir l'ensemble des informations qui lui auraient été nécessaires, les perspectives d'évolution du cadre légal étant encore en cours de maturation au sein des instances de l'État.

Elle espère toutefois pouvoir contribuer, par ses recommandations, à la conduite d'une réforme juste et pertinente de la loi de 2015, au bénéfice tant de la protection des droits de nos concitoyens que de l'efficacité des services de renseignement.

I. LA LOI RENSEIGNEMENT, UN CADRE LÉGAL PROTECTEUR DU DROIT AU RESPECT DE LA VIE PRIVÉE ET SÉCURISANT POUR LES SERVICE DE RENSEIGNEMENT

A. APPELÉE DE SES VoeUX TANT PAR LES PARLEMENTAIRES QUE PAR LES SERVICES DE RENSEIGNEMENT, LA LOI DE 2015 A RÉPONDU À UN BESOIN URGENT DE SÉCURITÉ JURIDIQUE

1. Un encadrement jusqu'alors partiel et non homogène de l'activité de renseignement

Jusqu'en 2015, la France ne disposait pas, contrairement à nombre de ses voisins européens, d'un arsenal juridique complet permettant d'encadrer l'activité des services de renseignement.

Sans que l'on puisse parler d'un contexte de non-droit, le législateur ne s'était en effet saisi que partiellement de la matière, laissant de côté un large pan des actions conduites par les services . Seules trois techniques de renseignement avaient ainsi fait l'objet, successivement, d'un encadrement légal, sans qu'aucune logique globale n'ait toutefois jamais été adoptée.

La première pierre du dispositif de contrôle de l'activité des services de renseignement fût posée par la loi n° 91-646 du 10 juillet 1991 relative au secret des correspondances émises par la voie des télécommunications , qui tirant les conséquences de deux arrêts de la Cour européenne des droits de l'homme ayant condamné la France pour atteinte au droit au respect de la vie privée 4 ( * ) , a soumis les interceptions de sécurité à une procédure d'autorisation préalable du Premier ministre et à un contrôle, initialement a posteriori, d'une commission indépendante, la Commission nationale de contrôle des interceptions de sécurité (CNCIS).

Par la suite, les activités de renseignement ont fait l'objet de plusieurs réformes, mais de portée relativement réduite.

Par deux lois successives datant de 2006 et de 2013 5 ( * ) a été instauré un régime spécifique encadrant le recours aux accès administratifs aux données techniques de connexion, qui consistent en la communication de certaines données de connexion traitées par les opérateurs de communications électroniques (identifiants de connexion, numéros d'abonnement, liste des numéros appelés ou entrant, durée et date des communications effectuées par une personne, etc .).

D'abord accessibles aux seuls services dépendant du ministère de l'intérieur puis étendus à tous les services de renseignement, ces accès ont été soumis à une procédure d'autorisation préalable par une « personnalité qualifiée », ainsi qu'au contrôle a posteriori de la CNCIS, à l'instar des interceptions de sécurité.

Par la même loi de programmation militaire du 18 décembre 2013, un régime similaire mais plus contraignant a enfin été défini pour la géolocalisation en temps réel , qui ont été soumises à l'accord préalable du Premier ministre lui-même.

2. Un souci partagé d'instaurer un cadre d'action protecteur des libertés et sécurisant pour les agents

Proposée tant par les pouvoirs publics 6 ( * ) que par plusieurs rapports parlementaires 7 ( * ) , notamment issus de la délégation, l'instauration d'un cadre juridique englobant plus largement l'activité des services de renseignement répondait à une double nécessité : d'une part, assurer la protection des droits et libertés individuels, en particulier le droit au respect de la vie privée ; d'autre part, garantir une plus grande sécurité juridique pour les agents des services de renseignement.

a) Un besoin impérieux de sécurité juridique

L'absence de corpus juridique encadrant l'ensemble de l'activité des services de renseignement constituait, sur le plan de la protection des droits et libertés fondamentales, une faille importante dans notre État de droit .

De fait, elle représentait une source importante de fragilité juridique et exposait la France à des risques non négligeables de condamnation par la Cour européenne de sauvegarde des droits de l'homme et des libertés fondamentales, au regard de l'atteinte portée à la vie privée et familiale, telle que protégée par l'article 8 de la Convention. Si la Cour reconnait, selon une jurisprudence constante, que « l'existence de dispositions législatives accordant des pouvoirs de surveillance secrète de la correspondance, des envois postaux et des télécommunications est, devant une situation exceptionnelle, nécessaire dans une société démocratique à la sécurité nationale et/ou à la défense de l'ordre et à la prévention des infractions pénales », elle exige, au regard de l'atteinte portée aux libertés individuelles, la définition, par la loi, de garanties suffisantes et adéquates contre les abus 8 ( * ) .

Comme le relevait Philippe Bas, président de la commission des lois lors de l'examen du projet de loi relatif au renseignement, l'exercice des missions des services de renseignement « ne [faisait] pas l'objet d'un cadre spécifique, aboutissant à un paradoxe : certaines techniques de renseignement mises en oeuvre [étaient] aux limites de la légalité voire en contradiction avec la loi pénale, sans que les citoyens disposent de garanties réelles pour la préservation de leur vie privée puisqu'aucune condamnation pénale n'est prononcée, faute de poursuites ou de preuves ».

Au-delà d'être source de contentieux, l'incomplétude du cadre légal était également peu satisfaisante sur le plan opérationnel , dès lors qu'elle empêchait toute exploitation des renseignements collectés par le biais de la mise en oeuvre d'une technique « non légale » dans le cadre d'éventuelles procédures judiciaires. Or l'on sait, en matière de terrorisme notamment, l'importance de tels renseignements pour engager une action pénale efficace voire prévenir, dans certains cas, la commission d'infraction.

b) Un besoin de légitimité et de sécurité pour les services de renseignement

Le second argument principal invoqué à l'appui de la définition d'un encadrement légal du renseignement résidait dans le besoin d'assurer une protection renforcée des agents des services de renseignement .

Faute de cadre juridique complet et homogène, ceux-ci étaient en effet susceptibles de voir leur responsabilité pénale engagée au titre d'infractions d'atteinte à la vie privée dès lors qu'ils recouraient, dans le cadre de leurs missions, à des méthodes attentatoires aux libertés individuelles et non encadrées par le législateur.

Comme le rappelait Jean-Jacques Urvoas, alors président de la délégation parlementaire au renseignement, le régime général de protection pénale prévu par l'article 122-4 du code pénal 9 ( * ) , permettant de couvrir les agents publics commettant des actes illégaux commandés par l'autorité légitime, « n'offr[ait] qu'une protection très parcellaire qui ne résisterait guère à un contentieux ».

B. LA LOI DE 2015 A CRÉÉ UN CADRE UNIFIÉ ET COHÉRENT, DESTINÉ À ENGLOBER L'ENSEMBLE DE L'ACTIVITÉ DE RENSEIGNEMENT

Fruit d'un travail collaboratif entre le Gouvernement et les assemblées parlementaires, la loi du 24 juillet 2015 a introduit, au sein du code de la sécurité intérieure, un cadre légal unique destiné à couvrir de manière plus complète l'activité des services de renseignement et à donner un fondement légal à de nouvelles techniques et méthodes plus intrusives, rendues nécessaires par l'évolution technologique.

Outre une définition rénovée et élargie de leurs missions, elle a fixé une procédure d'autorisation unifiée, largement inspirée du régime des interceptions de sécurité, renforcé le contrôle externe de la collecte de renseignements et ouvert des voies de recours juridictionnels aux citoyens, qui faisaient jusqu'alors largement défaut.

1. Une définition précise, dans la loi, des finalités du renseignement

De manière à encadrer les atteintes portées à la vie privée, la loi relative au renseignement a listé, de manière exhaustive, les finalités pour lesquelles les services de renseignement sont autorisés à recourir à des techniques intrusives.

Désormais énumérées à l'article L. 811-3 du code de la sécurité intérieure, ces finalités renvoient à la protection des intérêts fondamentaux de la Nation, tels que fixés à l'article 410-1 du code pénal et sont au nombre de sept :

1° L'indépendance nationale , l'intégrité du territoire et la défense nationale ;

2° Les intérêts majeurs de la politique étrangère , l'exécution des engagements européens et internationaux de la France et la prévention de toute forme d'ingérence étrangère ;

3° Les intérêts économiques, industriels et scientifiques majeurs de la France ;

4° La prévention du terrorisme ;

5° La prévention :

- des atteintes à la forme républicaine des institutions ;

- des actions tendant au maintien ou à la reconstitution de groupements dissous en application de l'article L. 212-1 du code de la sécurité intérieure ;

- des violences collectives de nature à porter gravement atteinte à la paix publique ;

6° La prévention de la criminalité et de la délinquance organisées ;

7° La prévention de la prolifération des armes de destruction massiv e.

Parallèlement, la loi est venue préciser les conditions de recours aux techniques de renseignement selon les services de renseignement concernés . Pour ce faire, elle a introduit une distinction entre :

- les six services spécialisés , dits services du « premier cercle » du renseignement, à savoir la DGSE, la DGSI, la DRM, la DRSD, la DNRED et Tracfin, qui sont autorisés à mettre en oeuvre l'ensemble du panel des techniques de renseignement autorisées par la loi, à l'exception de Tracfin 10 ( * ) ;

- les autres services , identifiés comme constitutifs d'un « second cercle » de la communauté du renseignement, autorisés, par décret, à recourir à certaines techniques de renseignement pour des finalités s'inscrivant dans le cadre de leurs missions 11 ( * ) .

Pour l'essentiel, ces services bénéficient d'un accès aux techniques de renseignement pour les finalités de prévention du terrorisme, de lutte contre la criminalité organisée et, dans certains cas, de protection de l'indépendance nationale et de lutte contre les violences collectives. Aucun d'entre eux n'est en revanche autorisé à y recourir pour la protection des intérêts économiques, industriels et scientifiques, la préservation des intérêts de la politique étrangère et la prévention de la prolifération des armes de destruction massive, finalités qui, par nature, relèvent des services spécialisés du renseignement.

Le « second cercle » de la communauté du renseignement

Le « second cercle » de la communauté du renseignement, dont le périmètre est défini par l'article R. 811-2 du code de la sécurité intérieure, inclut aussi bien des services de renseignement que des services de police judiciaire qui, dans le cadre de certaines de leurs activités, peuvent être amenés à collecter du renseignement avant même qu'une procédure judiciaire ne soit engagée.

Son périmètre a été modifié à la suite de la loi n° 2016-731 du 3 juin 2016 renforçant la lutte contre le crime organisé, le terrorisme et leur financement, qui a ouvert la possibilité d'y inclure le bureau national du renseignement pénitentiaire, depuis devenu service national du renseignement pénitentiaire.

Il inclut à ce jour :

- plusieurs services relevant de la direction centrale de la police judiciaire (le service central des courses et jeux, l'office anti-stupéfiants, la sous-direction de la lutte contre la criminalité organisée, la sous-direction de la lutte contre la criminalité financière, la sous-direction antiterroriste, la sous-direction de la lutte contre la cybercriminalité, les services déconcentrés de la police judiciaire) ;

- plusieurs services relevant de la direction centrale de la police aux frontières , dont l'office central pour la répression de l'immigration irrégulière et de l'emploi d'étrangers sans titre ;

- plusieurs services de la direction centrale de la sécurité publique , en particulier le service central du renseignement territorial et ses différentes antennes ;

- plusieurs services relevant de la direction générale de la gendarmerie nationale , en particulier la sous-direction de l'anticipation opérationnelle ;

- plusieurs services de la préfecture de police de Paris, en particulier la direction du renseignement ;

- le service national du renseignement pénitentiaire ;

- les sections de recherche de la gendarmerie maritime, de la gendarmerie de l'air et de la gendarmerie de l'armement.

Pour solliciter la mise en oeuvre d'une technique de renseignement, les services doivent donc respecter deux conditions : leur demande doit, d'une part, être motivée par l'une des finalités énumérées par la loi et, d'autre part, s'inscrire pleinement dans l'exercice des missions qui leur sont reconnues par les lois et règlements.

2. Un cadre procédural commun et rénové

L'un des principaux piliers de la loi relative au renseignement réside dans l'harmonisation des régimes applicables aux différentes techniques de renseignement et dans la définition d'une procédure d'autorisation préalable unique des techniques mises en oeuvre sur le territoire national.

L'autorisation est délivrée par le Premier ministre, après avis d'une autorité administrative indépendante nouvellement créée en remplacement de la CNCIS, la Commission nationale de contrôle des techniques de renseignement (CNCTR) 12 ( * ) .

Sur le plan procédural, la demande de technique de renseignement est formulée par le ministre de tutelle du service de renseignement concerné, soit, alternativement, le ministre de la défense, le ministre de l'intérieur, le ministre de la justice ou les ministres chargés de l'économie, du budget et des douanes. La demande doit préciser la ou les techniques demandées, le service pour lequel elle est présentée, la ou les finalités poursuivies, le ou les motifs des mesures, la durée de validité de l'autorisation ainsi que les personnes, les lieux ou véhicules concernés 13 ( * ) .

L'ensemble des demandes formulées par les services est centralisé au niveau d'un service du Premier ministre, le groupement interministériel de contrôle (GIC), qui est chargé de les transmettre à la CNCTR.

Une fois saisie, cette dernière est amenée à se prononcer selon deux procédures distinctes, mobilisées selon le degré d'intrusivité de la technique demandée .

Dans la majorité des cas, l'avis est rendu selon la procédure de droit commun , c'est-à-dire par un membre de la commission, parmi ceux issus du Conseil d'État et de la Cour de cassation, dans un délai maximal de 24 heures.

La CNCTR peut également être amenée à se prononcer en formation collégiale, restreinte ou plénière , soit lorsque les cas présentent une complexité particulière ou posent une question nouvelle ou sérieuse 14 ( * ) , soit lorsque la loi le prévoit spécifiquement. Sont notamment concernées les demandes portant sur des professions protégées (parlementaire, magistrat, avocat, journaliste) 15 ( * ) et les demandes d'introduction dans un lieu d'habitation 16 ( * ) . La CNCTR est, dans cette hypothèse, tenue de se prononcer en 72 heures.

L'organisation de la CNCTR

Instance collégiale , la CNCTR est composée, conformément à l'article L. 831-1 du code de la sécurité intérieure, de 9 membres , dont :

- quatre parlementaires , deux députés et deux sénateurs désignés par leur assemblée respective ;

- deux membres du Conseil d'État nommé par le vice-président ;

- deux magistrats de la Cour de cassation nommés conjointement par le premier président et le procureur général de la cour ;

- une personnalité qualifiée nommée par le Président de la République, sur proposition du président de l'Autorité de régulation des communications électroniques et des postes (ARCEP).

La CNCTR peut siéger en deux formations collégiales :

- en formation plénière , qui rassemble l'ensemble des 9 membres de la commission ;

- en formation restreinte , qui réunit les deux membres du Conseil d'État, les deux magistrats de la Cour de cassation et la personnalité qualifiée.

De manière à ne pas nuire à l'efficacité et à la réactivité des services de renseignement, le législateur a enfin prévu une procédure d'exception , permettant au Premier ministre, en cas d'urgence absolue , de se prononcer sans l'avis préalable de la CNCTR 17 ( * ) .

3. Un élargissement du panel de techniques ouvertes aux services de renseignement

Alors que le cadre juridique antérieur n'autorisait, formellement, que trois types de techniques de renseignement, la loi relative au renseignement a, comme l'avait recommandé la délégation dans son rapport d'activité de 2014, considérablement élargi le panel des techniques accessibles aux services , y intégrant des méthodes plus modernes mais également plus intrusives.

Au demeurant, les techniques dont l'usage était déjà ouvert aux services de renseignement ont été, pour certaines d'entre elles, étendues. En particulier, la possibilité de mettre en oeuvre des interceptions de sécurité a été élargie à l'entourage des personnes surveillées.

Afin de tenir compte des écarts dans le degré d'atteinte à la vie privée, le législateur, tout en soumettant chacune de ces techniques au cadre légal général, a prévu des garanties différenciées , à deux niveaux :

- d'une part, dans la durée maximale de l'autorisation délivrée par le Premier ministre qui varie, selon les techniques, de 48 heures pour les plus attentatoires aux libertés à 4 mois pour les autres ;

- d'autre part, dans l'étendue des finalités pour lesquelles la technique est autorisée. C'est ainsi que les techniques jugées très intrusives, à l'instar de l'accès en temps réel aux données de connexion ou de l'algorithme, ne peuvent être autorisées qu'aux seules fins de prévention du terrorisme.

Les techniques de renseignement destinées

à surveiller le territoire national

18

(

*

)

|

Technique |

Description |

Finalités autorisées |

Durée maximale d'autorisation |

|

Accès aux données de connexion

|

Identification des numéros d'abonnement ou données de connexion d'une personne par réquisition auprès d'un opérateur |

Toutes les finalités prévues à l'article L. 811-3 |

4 mois, renouvelables pour une donnée équivalente |

|

Recueil des données de connexion en temps réel (L. 851- 2 CSI) |

Recueil, en temps réel, des données de connexion d'une personne via l'opérateur |

Prévention du terrorisme |

4 mois, renouvelables pour une durée équivalente |

|

Dispositif de détection d'une menace terroriste

par analyse des "signaux faibles" (dite technique de l'algorithme)

|

Traitement automatisé de données destiné à détecter, par l'analyse automatisée de données anonymes, des connexions susceptibles de révéler une éventuelle menace terroriste. |

Prévention du terrorisme |

2 mois pour la 1 ère autorisation puis renouvelables pour une durée de 4 mois |

|

Géolocalisation en temps réel d'un

téléphone portable

|

Suivi en temps réel des déplacements d'un individu |

Toutes les finalités prévues à l'article L. 811-3 |

4 mois, renouvelables pour une durée équivalente |

|

Localisation en temps réel de personnes,

véhicules ou objets ("balises")

|

Suivi en temps réel des mouvements d'une personne, d'un véhicule ou d'un objet grâce à la pose d'une balise |

Toutes les finalités prévues à l'article L. 811-3 |

4 mois, renouvelables pour une durée

équivalente

|

|

Recueil de données par IMSI-CATCHER

|

Recueil de données de connexion par un dispositif de proximité, mentionné au 1° de l'article 226-3 du code pénal 19 ( * ) |

Toutes les finalités prévues à l'article L. 811-3 |

2 mois renouvelables |

|

Interceptions de sécurité

|

Enregistrement du contenu des communications téléphoniques d'une personne ou de son entourage. |

Toutes les finalités prévues à l'article L. 811-3 |

4 mois renouvelables pour une durée équivalente |

|

Interceptions de correspondance avec dispositif de type

"Imsi-catcher"

|

Accès au contenu des correspondances par le biais d'un dispositif de proximité mentionné au 1° de l'article 226-3 du code pénal, par exemple un IMSI-catcher |