II. LA PRÉPARATION DES POUVOIRS PUBLICS EN MATIÈRE DE SÉCURITÉ INFORMATIQUE DÉCOULE DE LA SPÉCIFICITÉ DU RÔLE DE CHACUNE DES INSTITUTIONS

A. LES ASSEMBLÉES PARLEMENTAIRES SONT LA CIBLE PRIVILÉGIÉE DES ATTAQUES VISANT À LA DIFFUSION D'UN MESSAGE POLITIQUE OU PARTISAN

Les assemblées parlementaires, institutions symboliques des démocraties en ce qu'elles sont le lieu dans lequel sont débattues les propositions et projets de loi sur tous les sujets, souvent en prise avec l'actualité, constituent une cible privilégiée des attaques visant principalement à déstabiliser le fonctionnement des institutions ou à porter un message à la connaissance de tous.

En effet, l'ensemble du travail des assemblées étant généralement soumis à la publicité, peu de renseignements stratégiques en font la cible de tentatives d'intrusion pour extraire des données sensibles. En revanche, en tant que lieu de débat, « vitrine » de la démocratie, elles doivent subir des attaques répétées visant à faire passer des messages, notamment pour contester l'adoption imminente d'une loi .

1. Le Sénat

Le Sénat est tout d'abord exposé, comme l'ensemble des institutions publiques et des entreprises, à ce qu'il convient de qualifier de « tout-venant » malveillant . Il s'agit principalement :

- des spams3 ( * ), phishings4 ( * ), sites Internet compromis ou fichiers téléchargés infectés. Les dispositifs de sécurité informatique du Sénat ont ainsi intercepté au total environ 31 000 contenus à risque en 2018 ;

- des scans automatiques incessants des services offerts par le Sénat sur internet, notamment le site Internet, afin de détecter des failles ou d'en détourner l'usage ;

- des attaques qui concernent les services dits « ressources et moyens », principalement des faux ordres de virement.

De plus, des menaces spécifiques découlent de la nature d'assemblée parlementaire du Sénat :

- des protestations en ligne ou des pétitions qui concernent l'activité législative et conduisent à un engorgement de la messagerie des parlementaires ;

- des attaques en déni de service (DDOS)5 ( * ) des réseaux ou des sites web du Sénat ;

- des tentatives de « défacement », c'est-à-dire la modification des pages des sites Internet ;

- des phishings ciblés, appelés spear phishings.

Afin de maintenir une connaissance actualisée des menaces existantes, l'équipe chargée de la sécurité informatique du Sénat procède à une veille permanente . À cette fin, un marché public de veille technique spécialisée permet notamment de bénéficier d'une information concernant des vulnérabilités logicielles ou de surveiller l'apparition de noms de domaine contenant « Sénat ». L'ANSSI constitue également une source d'information à travers le Centre gouvernemental de veille, d'alerte, et de réponse aux attaques informatiques (CERT-FR) 6 ( * ) .

Par ailleurs, la diffusion des bonnes pratiques et des recommandations concernant la sécurité informatique est assurée par le relais que constitue le responsable de la sécurité des systèmes d'information au sein de l'institution. Celui-ci participe aux réunions mensuelles organisées par l'ANSSI qui rassemblent l'ensemble des fonctionnaires ou responsables des systèmes d'informations (FSSI et RSSI) des ministères, assemblées, présidence de la République et autres entités ministérielles.

Parmi les principales attaques dont le Sénat a été la cible, l'attaque par déni de service distribué (DDOS) du 25 décembre 2011 a été la plus visible, celle-ci ayant rendu le site internet du Sénat inaccessible pendant plusieurs heures ( cf. infra ).

|

La cyberdéfense : un enjeu mondial, une priorité nationale 7 ( * ) (extraits) Peu avant l'adoption par le Parlement français, le 31 janvier dernier, de la loi visant à réprimer la contestation des génocides reconnus par la loi, dont le génocide arménien, de nombreux sites institutionnels, à l'image du site Internet de l'Assemblée nationale ou les sites de plusieurs députés, ont été rendus inaccessibles à la suite d'attaques informatiques. Votre rapporteur a pensé utile de décrire l'attaque subie à cette occasion par la Haute assemblée. Le dimanche 25 décembre, le service informatique du Sénat a, en effet, été alerté par plusieurs fonctionnaires qui s'étaient rendus compte que le site Internet de la Haute assemblée n'était plus accessible. Dès le lendemain matin, les informaticiens ont constaté que le Sénat avait été victime de ce que les spécialistes appellent une « attaque par déni de service ». Par des moyens techniques, et notamment grâce à une copie du site Internet du Sénat sur un autre serveur, d'une capacité de résistance supérieure, il a été possible de rendre le site Internet de la Haute assemblée à nouveau accessible dès le lundi 26 décembre après-midi. À l'image du cas de l'Estonie en 2007, ces « attaques par déni de service » (Denial of service - DOS) visent à saturer un ordinateur ou un système en réseau sur internet en dirigeant vers lui un volume considérable de requêtes. On parle également de déni de service distribué (Distributed denial of service - DDOS) pour des attaques fonctionnant sur le même principe, mais dont l'effet est démultiplié par l'utilisation d'ordinateurs compromis et détournés à l'insu de leurs propriétaires. La masse de requêtes qui parvient simultanément sur un même système dépassant ses capacités, celui-ci n'est plus en mesure de fonctionner normalement. La paralysie d'un système d'information par ce type d'attaques est relativement facile à obtenir lorsqu'il s'agit d'un service accessible au public sur le réseau internet, à l'image du site Internet du Sénat. Dans le cas du Sénat, l'attaque informatique, assez rudimentaire, et ayant mobilisé un nombre relativement faible d'ordinateurs, a eu pour effet de saturer, par un nombre très élevé de requêtes, l'accès au site Internet de la Haute assemblée pendant plusieurs heures. (...) La saturation a brutalement commencé peu après 6 heures du matin le dimanche 25 décembre et s'est achevée le lundi 26 décembre après-midi. Même si ces attaques informatiques ont été ouvertement revendiquées par des groupes de « hackers » patriotiques turcs, à l'image des groupes « GrayHatz » et « Millikuvvetler », et par d'autres « hackers » indépendants, il est très difficile d'identifier précisément l'auteur de ces attaques. En effet, ces groupes ont recours à des « botnets », c'est-à-dire à des réseaux de machines compromises et utilisées à l'insu de leurs propriétaires. Dans le cas du Sénat, la provenance des attaques informatiques ayant abouti à la saturation du site Internet était très diversifiée puisqu'elles provenaient d'ordinateurs situés partout dans le monde. Si, depuis cette affaire, des mesures ont été prises au Sénat afin de renforcer la protection des systèmes, il n'en demeure pas moins que les attaques par déni de service visant un site Internet ouvert au public sont très difficiles à éviter et qu'il n'existe pas de parade absolue. |

D'autres tentatives d'attaques par déni de service distribué ont été relevées depuis cette date, entraînant des perturbations allant de quelques minutes à deux heures. Néanmoins, ayant tiré les enseignements de l'attaque de 2011, le Sénat n'a pas eu à subir d'importantes conséquences de ces tentatives de déstabilisation.

En effet, les différents événements auxquels la direction des systèmes d'information du Sénat a dû faire face ces dernières années l'ont conduit à adapter ses infrastructures ou à faire évoluer les solutions extérieures auxquelles elle a recours. L'offre de protection contre les attaques par déni de service a ainsi été renforcée auprès des fournisseurs d'accès à internet du Sénat. Le webmail, qui constituait une porte d'entrée conséquente pour de nombreuses attaques de phishing ou de spam, a été intégré au e-bureau, le portail d'accès à distance aux applications du Sénat, (« derrière le VPN 8 ( * ) ») et n'est désormais accessible qu'après une authentification renforcée.

De plus, la politique de sensibilisation des utilisateurs constitue un outil de lutte contre ce type d'attaques. Des rappels de la charte informatique du Sénat, des incitations à la modification régulière des mots de passe ou encore des campagnes d'information en cas d'attaques répétées constituent des moyens de prévention utiles.

Néanmoins, les sénateurs constituent un public spécifique au sein de la catégorie des utilisateurs du Sénat. Ils sont en effet déjà sollicités par une masse d'information et de documents importante, qui rend les campagnes de prévention aux risques d'attaques informatiques difficiles. Par ailleurs, votre rapporteur spécial observe que la possibilité laissée aux sénateurs de s'équiper librement, en choisissant pour eux-mêmes et pour leurs collaborateurs les modèles d'ordinateurs et de périphériques qu'ils souhaitent, rend la tâche des équipes du Sénat chargées de la sécurité informatique beaucoup plus complexe. Il souligne qu'un tel fonctionnement est assez peu fréquent et que la plupart des collectivités locales ont fait le choix de garder la maîtrise des équipements mis à la disposition de leurs élus. Aussi, il recommande une évolution de la pratique sénatoriale sur ce point, tout en mesurant les conséquences d'une prise en charge par l'administration sénatoriale de tous les équipements des sénateurs et de leurs collaborateurs eu égard aux coûts supplémentaires et difficultés d'organisation liées aux besoins de recrutement.

|

Recommandation n° 2 : Assurer un meilleur contrôle du Sénat sur l'acquisition par les sénateurs de leurs équipements informatiques, afin de faciliter le travail de maintenance des équipes techniques. |

Pour compléter le dispositif destiné à assurer la sécurité informatique du Sénat, le Bureau du Sénat a, au cours de sa réunion du 22 mai 2019, approuvé le principe d'une convention avec l'Agence nationale de la sécurité des systèmes d'information (ANSSI) pour mettre en oeuvre un système de détection d'intrusions dans le système d'information du Sénat .

|

Les parlements étrangers face à la cybermenace Dans le cadre d'une consultation des parlements étrangers effectuée au sein du Centre Européen de Recherche et de Documentation Parlementaires (CERDP), votre rapporteur spécial a pu interroger différents responsables informatiques de parlements sur le thème de la sécurité informatique. Il ressort de cette consultation que l'ensemble des parlements ayant répondu à l'enquête sont confrontés à des menaces similaires à celles qui visent l'Assemblée nationale et le Sénat français, et que les réponses apportées par les pays consultés sont du même ordre. On retrouve parmi les menaces dont on fait l'objet les parlements étrangers principalement les attaques en déni de service et les tentatives de phishing ou d'intrusion. Ce fut le cas notamment : - en 2007, en Estonie : attaque majeure visant les sites internet du Gouvernement, des médias ou encore des grandes banques. Ceux-ci ont été saturés au point d'être paralysés pour des périodes allant de plusieurs heures à quelques jours ; - en 2015 au Bundestag : cyberattaque qui a nécessité plusieurs semaines de travail pour que les conséquences soient surmontées et que la fin de l'attaque soit officiellement annoncée ; - en 2015 au Parlement Canadien : le groupe de hackers Anonymous a revendiqué une attaque en déni de service contre de nombreux sites internet des départements fédéraux, dont ceux du Parlement. Ces sites ont été inaccessibles au public pendant plus de trois heures ; - en 2017 au Parlement britannique : environ 90 messageries électroniques appartenant à des parlementaires britanniques ont été piratées, et la totalité des comptes des 9 000 adresses des parlementaires ont été visés par une attaque informatique, qui a duré près de douze heures. L'ensemble des pays consultés ont fait part de l'existence d'un organisme dont les compétences sont proches de celles de l'ANSSI. En revanche, certains des parlements étrangers consultés n'ont pas mis en place, contrairement à l'Assemblée nationale et au Sénat, de poste équivalent à celui de responsable de la sécurité des systèmes d'information. Enfin, en février 2019, le parlement australien a été la cible d'une attaque qui a conduit au piratage de son système informatique, ainsi que de plusieurs partis politiques. Les autorités australiennes ont alors imputé cette opération à une entité soutenue par une puissance étrangère. |

2. Public Sénat

Le précédent de l'attaque ayant visé TV5 Monde a conduit votre rapporteur spécial à étudier dans le cadre de son contrôle les conditions dans lesquelles Public Sénat se prépare à l'éventualité d'une opération visant à déstabiliser la chaîne. Plusieurs possibilités d'attaques sont ainsi envisagées :

- une chaîne de télévision, au-delà des menaces génériques, est particulièrement exposée au risque d'une attaque visant la confidentialité des données dont elle dispose , en particulier à travers la divulgation des contacts des journalistes, alors même que ceux-ci sont protégés par le secret des sources ;

- l'intégrité de l'information délivrée par la chaîne peut être visée par une attaque qui consisterait à la publication d'une « infox » , à un défacement, c'est-à-dire à un changement de page d'accueil, ou encore à un détournement de compte Facebook ou Twitter. Il s'agit alors pour l'attaquant d'utiliser les infrastructures de la chaîne pour faire passer un message. Le détournement des comptes de réseaux sociaux présente une technicité plus simple et une exposition plus importante que la substitution de contenu sur la diffusion audiovisuelle. Pour cette raison, elle constitue la menace classée en tête ;

- la disponibilité du site internet peut être attaquée, par déni de service.

Une réflexion globale existe au sein du groupe BCG (Broadcast Cybersecurity Group). Celui-ci a été créé au printemps 2015 à la suite de la proposition de la direction des systèmes d'information de TV5 Monde de se doter d'un groupe de travail et d'échanges sur la cybersécurité qui rassemblerait des chaînes partenaires. Public Sénat a participé aux premières réunions, mais a observé que les problématiques et les surfaces de risques de la chaîne parlementaire s'éloignaient de celles des autres chaînes participantes et a donc poursuivi sa propre réflexion en dehors de ce cadre.

Public Sénat a choisi de recourir à l'accompagnement d'un cabinet privé de conseil pour l'identification de ses objectifs de sécurité et la détermination de stratégie . Les analyses de risque qui ont été menées dans le cadre du diagnostic de sécurité ont ainsi permis de déterminer les vulnérabilités existantes afin de mettre en place un plan d'action décliné à travers une série de chantiers. Ceux-ci ont d'ores et déjà été, pour certains d'entre eux, mis en oeuvre à la suite de ce travail.

Il existe par ailleurs une série de procédures permettant l'arrêt de la diffusion en cas de difficulté ou d'attaque identifiée, avec la présence permanente d'un opérateur derrière les automates qui assurent la diffusion des contenus.

Enfin, votre rapporteur spécial observe que les grands événements tels que l'organisation et la diffusion de la COP21 permettent de travailler sur des solutions sécurisées de retransmission, dont les enseignements sont ensuite repris pour les activités du quotidien.

3. L'Assemblée nationale

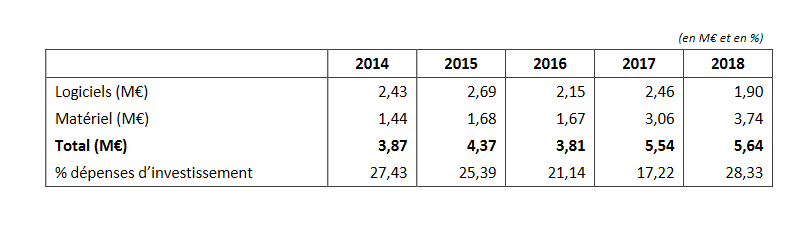

De la même façon que pour le Sénat, la détermination de la part des dépenses de l'Assemblée nationale consacrée à la sécurité informatique est difficile, pour les raisons évoquées ci-dessus. Les dépenses d'investissement de l'Assemblée nationale gérées par le service des systèmes d'information s'élevaient, selon le rapport du Collège des Questeurs à la commission spéciale chargée de vérifier et d'apurer les comptes, à 5,64 millions d'euros en 2018.

Évolution des dépenses d'investissement du service des systèmes d'information de l'Assemblée nationale de 2014 à 2018

(en millions d'euros et en pourcentage)

Source : Rapport du Collège des Questeurs à la commission spéciale chargée de vérifier et d'apurer les comptes

L'Assemblée nationale a également conclu un partenariat avec l'ANSSI pour mettre en oeuvre des mesures de protection, dont la pose de sondes 9 ( * ) .

* 3 Courriels indésirables.

* 4 Ou hameçonnages.

* 5 Une attaque DDoS (ou attaque par déni de service) vise à rendre un serveur ou une infrastructure indisponible.

* 6 https://www.cert.ssi.gouv.fr/

* 7 Rapport d'information n° 681 (2011-2012) de M. Jean-Marie BOCKEL, fait au nom de la commission des affaires étrangères, de la défense et des forces armées, déposé le 18 juillet 2012.

* 8 Le VPN (virtual private network) est un réseau privé virtuel qui permet de créer un lien direct entre des ordinateurs distants, en isolant leurs échanges du reste du trafic se déroulant sur les réseaux de télécommunication publics.

* 9 Rapport d'information n° 1141 (XV e lég.) déposé par la commission de la défense et des forces armées sur la cyberdéfense, p. 139.